漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-079581

漏洞标题:某通用LED信息发布系统存在命令执行漏洞(涉及多个公司大量前端)

相关厂商:cncert国家互联网应急中心

漏洞作者: 袋鼠妈妈

提交时间:2014-10-16 11:29

修复时间:2015-01-14 11:30

公开时间:2015-01-14 11:30

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-16: 细节已通知厂商并且等待厂商处理中

2014-10-20: 厂商已经确认,细节仅向厂商公开

2014-10-23: 细节向第三方安全合作伙伴开放

2014-12-14: 细节向核心白帽子及相关领域专家公开

2014-12-24: 细节向普通白帽子公开

2015-01-03: 细节向实习白帽子公开

2015-01-14: 细节向公众公开

简要描述:

某通用LED信息发布系统存在命令执行漏洞(涉及多个公司大量前端),不会重复了吧?

详细说明:

厂商:北京北科驿唐科技有限公司 http://etungtech.com.cn/

1.

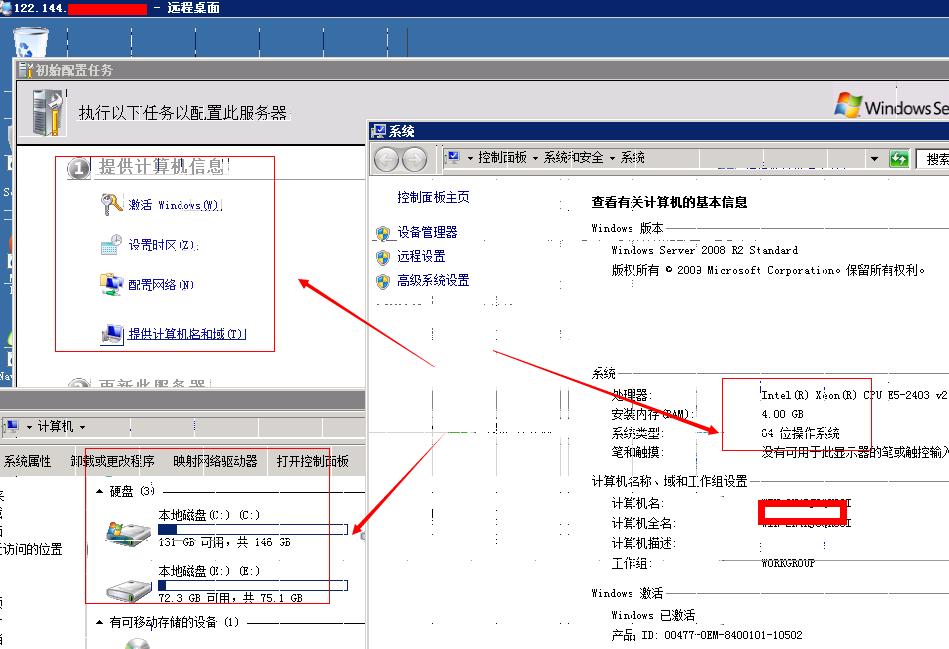

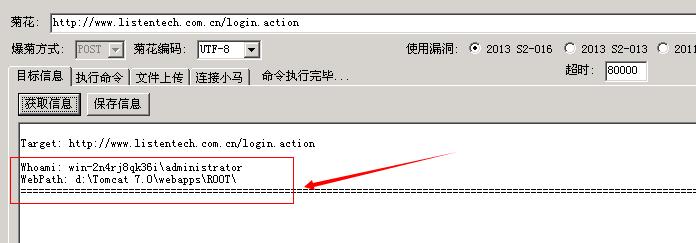

(1)以http://www.listentech.com.cn/(灵信科技)为例,struts执行漏洞

(2)通过ST2漏洞getshell:

既然进来了,我们就到web中看看,在登录界面中显示需要输入"用户名","个人帐号","密码"才能进去,也是搞了好久,关联了两个表:

bk_tenement表中的nikename作为用户名,admin作为对应字段作为个人帐号,根据tenementID关联 bk_user的中对应密码,bk_user的userID即为bk_tenement的nickname,找到这个就可以登录.

登录界面:登录之后可随意发布LED大屏信息以及信息播报

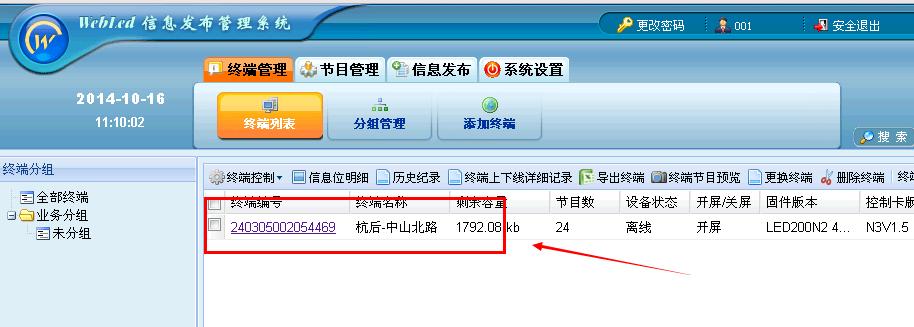

(3)bk_user表1416条数据,每个用户都是一个独立单位,则该测试网点至少控制1416个单位的LED信息发布:

2.案例:

(1)

(2)A.http://www.listentech.com.cn/ 灵信科技

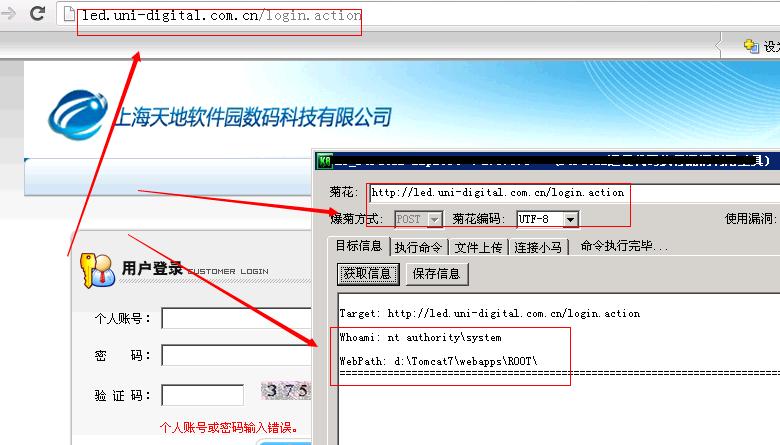

B.http://led.uni-digital.com.cn/上海天地软件园数码科技有限公司

C.http://led.meiyijia.com.cn:8021/login.action 东莞市糖酒集团美宜佳便利店有限公司

漏洞证明:

修复方案:

版权声明:转载请注明来源 袋鼠妈妈@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2014-10-20 10:34

厂商回复:

最新状态:

暂无