漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078250

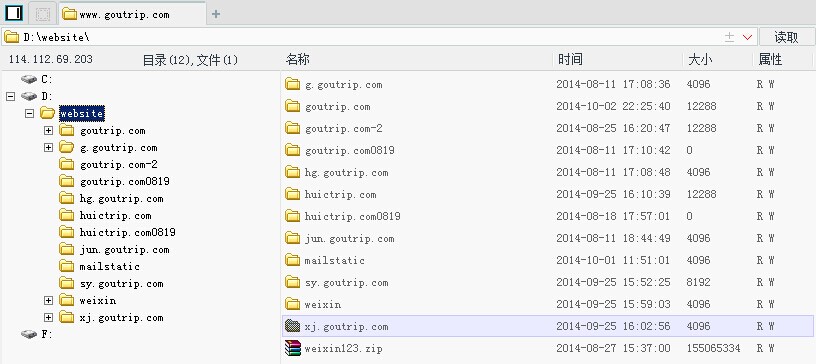

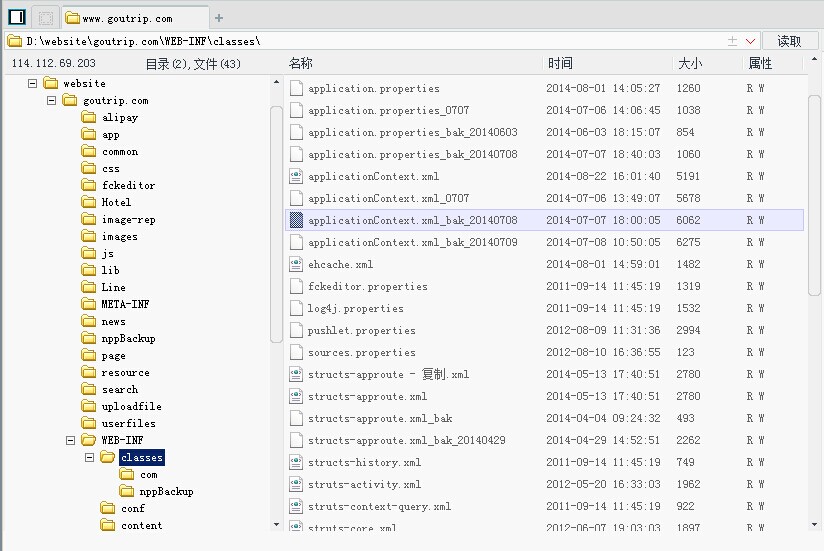

漏洞标题:某旅游网getshell+数据库全部泄露+旗下所有站点可执行权限

相关厂商:够旅游网

漏洞作者: CoffeeSafe

提交时间:2014-10-03 21:51

修复时间:2014-11-17 21:52

公开时间:2014-11-17 21:52

漏洞类型:命令执行

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-11-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

旅游网站的不安全,可以导致所注册游客的资料以及行程与账户金额等泄露可被非法利用,这个旅游网站的票务系统以及旗下众多旅游站点全部权限可执行~

详细说明:

漏洞证明:

修复方案:

旅游网~数据泄露~我没有列裤,希望你重视~希望尽快修复

Rank~~~~~~~

补丁+升级~

版权声明:转载请注明来源 CoffeeSafe@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝