漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092206

漏洞标题:肯德基某处设计缺陷可根据手机号获取他人订餐地址

相关厂商:肯德基

漏洞作者: print

提交时间:2015-01-16 13:16

修复时间:2015-03-02 13:18

公开时间:2015-03-02 13:18

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

肯德基某处设计缺陷可根据手机号获取外卖地址

301怎么总在酒店吃肯德基?

我找到剑总住哪儿了!

详细说明:

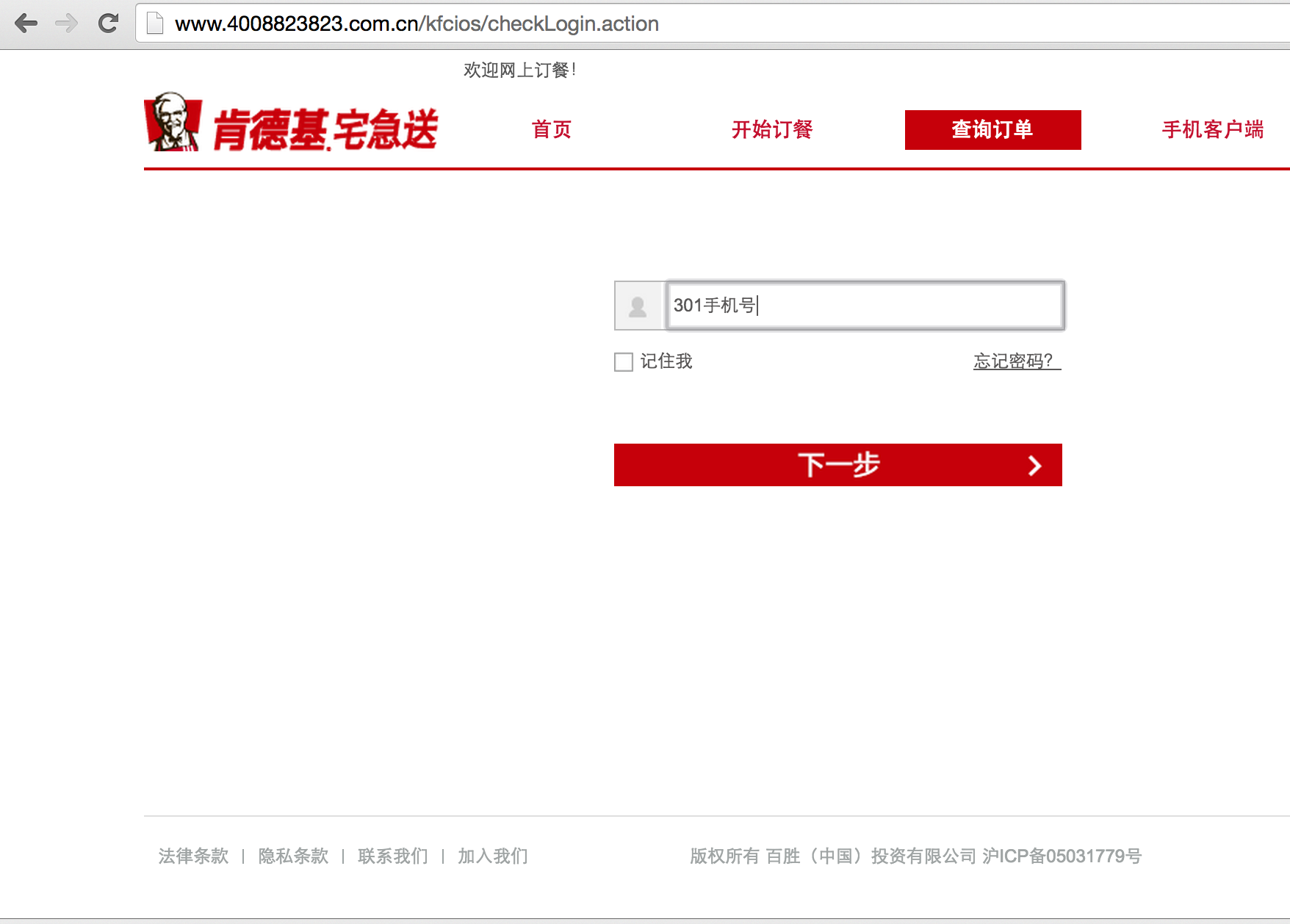

http://www.4008823823.com.cn/kfcios/checkLogin.action

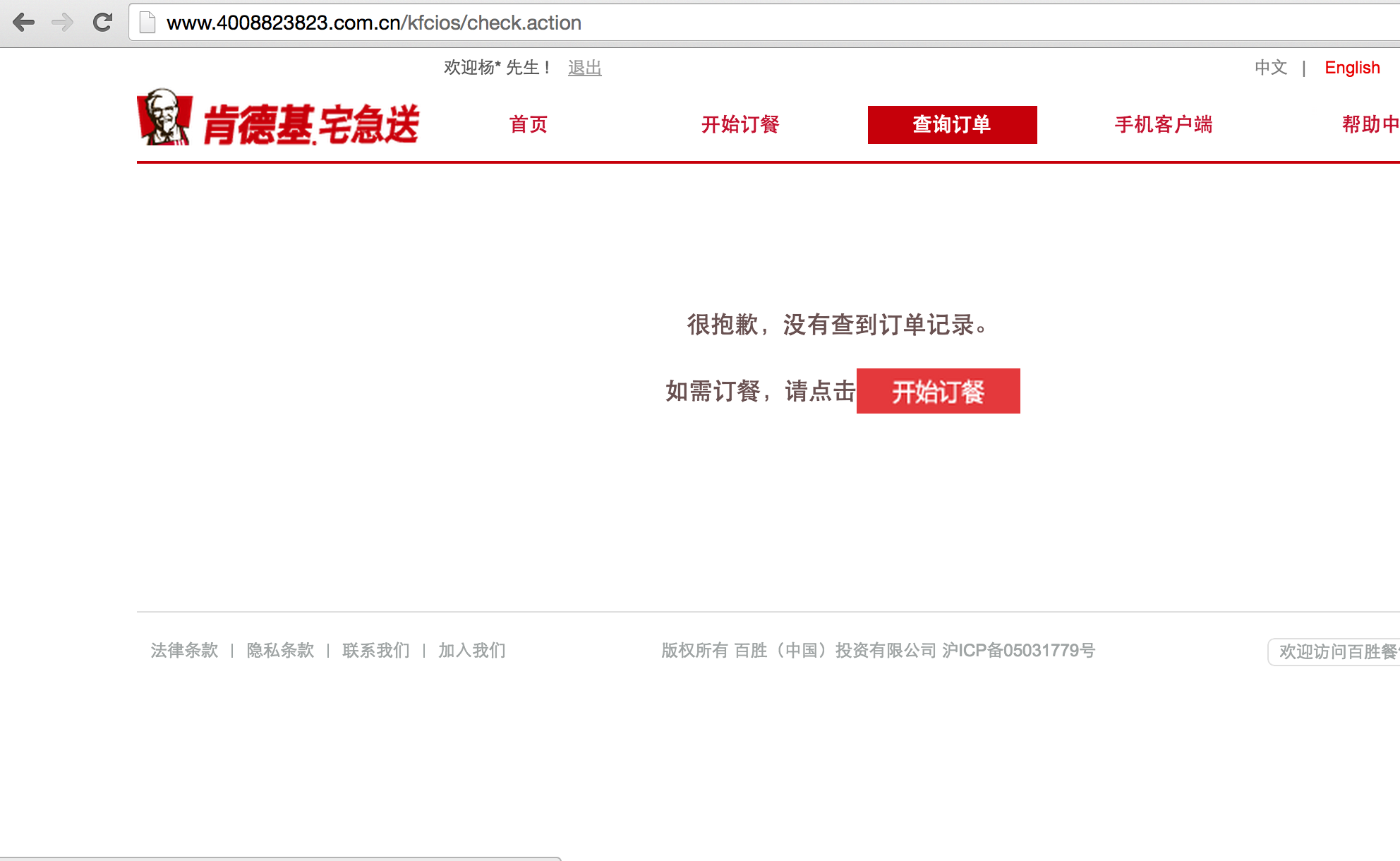

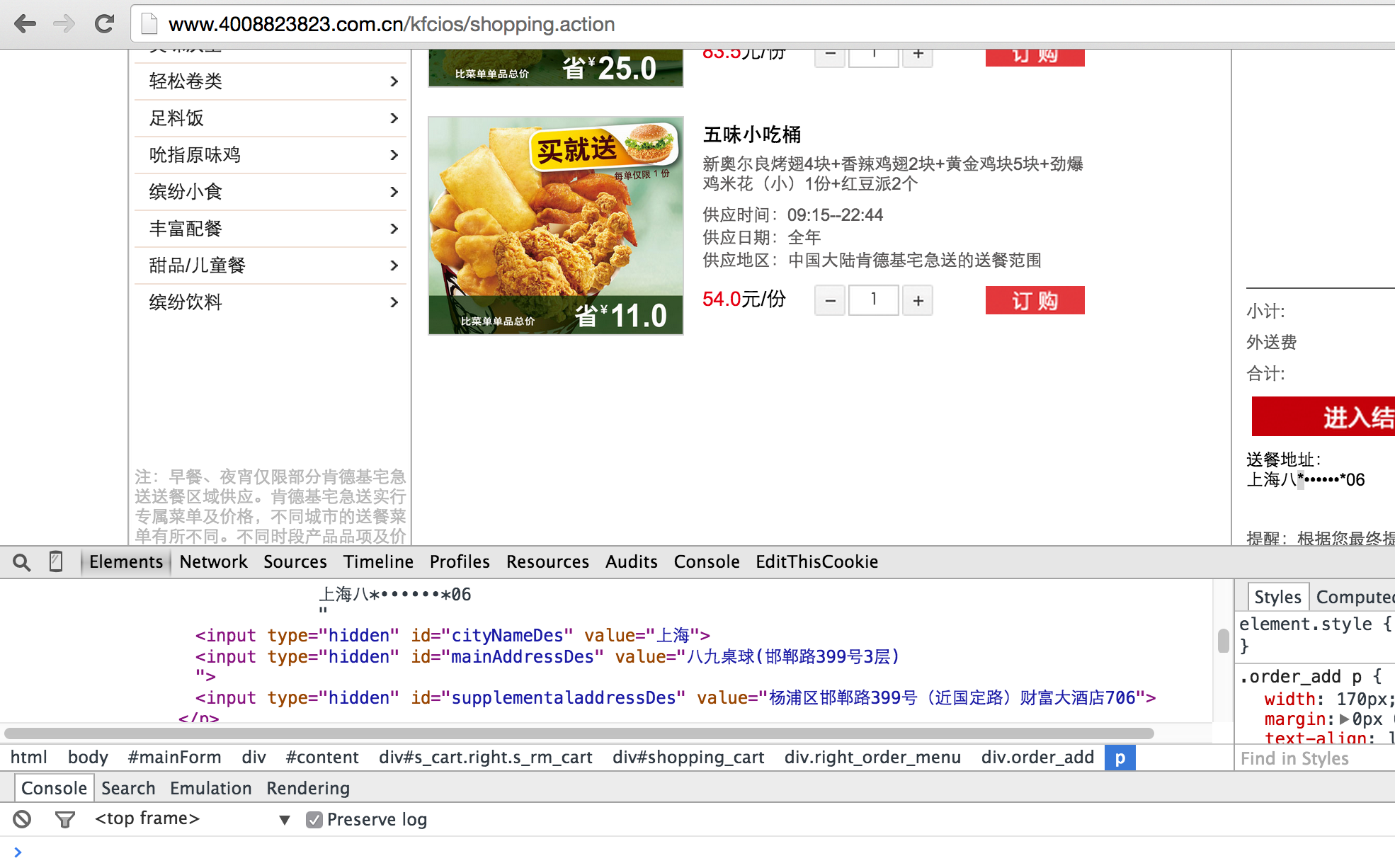

很多人用手机定过肯德基外卖,这样就会在肯德基官网记录了你曾经定送外卖的地址,而默认情况下使用手机号或邮箱登陆肯德基官网是没有密码的(需要自行设置),虽然地址记录中都打了码,但有一处位置是能看到明文地址的。

我们以301同学为例:

漏洞证明:

。。。。。

剑总:北京******五区(*********街) **号楼*单元****

修复方案:

版权声明:转载请注明来源 print@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝