漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-075415

漏洞标题:联通沃某系统配置不当引发蝴蝶效应(小型渗透+通用漏洞二合一)

相关厂商:http://www.wo.com.cn

漏洞作者: 3King

提交时间:2014-09-08 10:59

修复时间:2014-10-23 11:00

公开时间:2014-10-23 11:00

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-08: 细节已通知厂商并且等待厂商处理中

2014-09-12: 厂商已经确认,细节仅向厂商公开

2014-09-22: 细节向核心白帽子及相关领域专家公开

2014-10-02: 细节向普通白帽子公开

2014-10-12: 细节向实习白帽子公开

2014-10-23: 细节向公众公开

简要描述:

简称一个弱口令引发的血案。

本报告分为两部分:

1.问题发现及渗透过程

2.几个联通系统的通用型漏洞挖掘

详细说明:

#1 信息确认与漏洞挖掘

一个晴朗的夏天,像往常一样,坐在草地打开手机游览各种网站,突然某个网站跳转到了另一个网址。

卧槽。。这不是赤果果的劫持么?! 联通这么无节操? 回到寝室后马上对这个网站进行了信息搜集。

从html源码中发现了这么个框架:

于是马上跟进

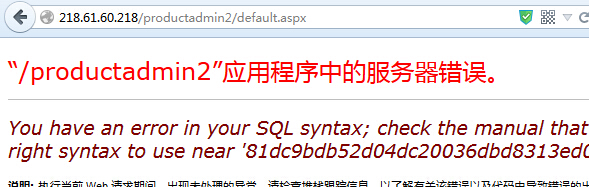

/productadmin2,到了联通的某个流量包管理系统。

疑似存在POST注入。

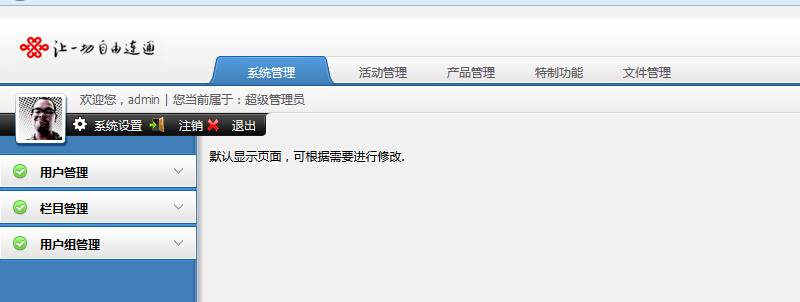

admin:admin弱口令登录成功。

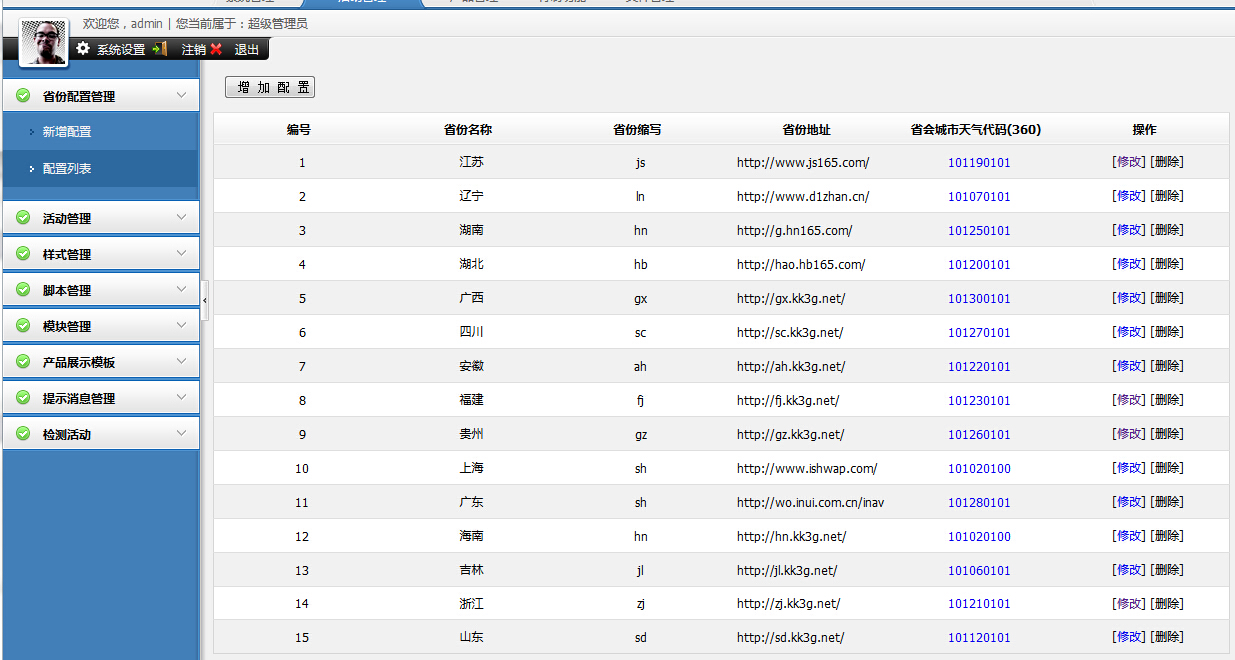

后台功能方面,重要数据在配置列表功能,这里泄漏了联通各省的流量包系统数据库配置。

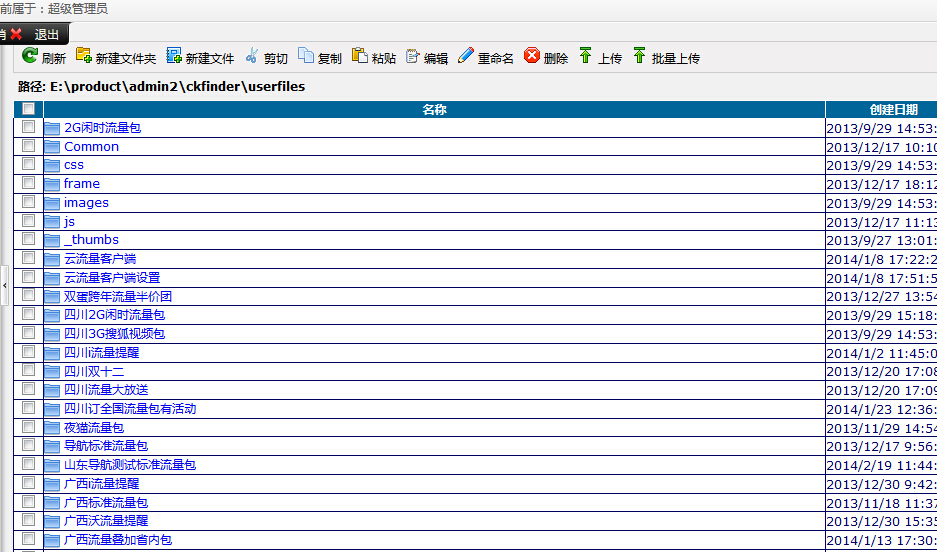

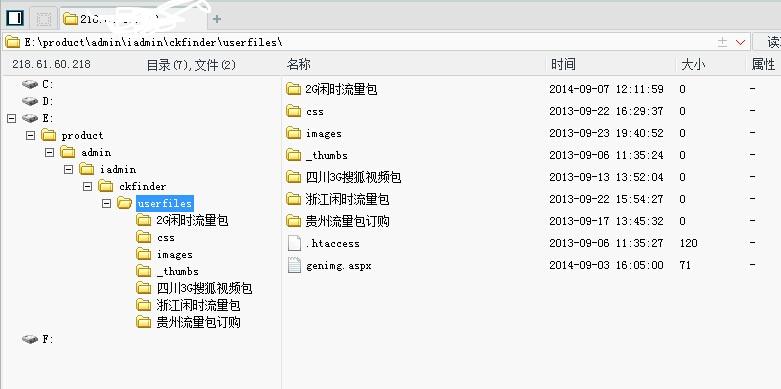

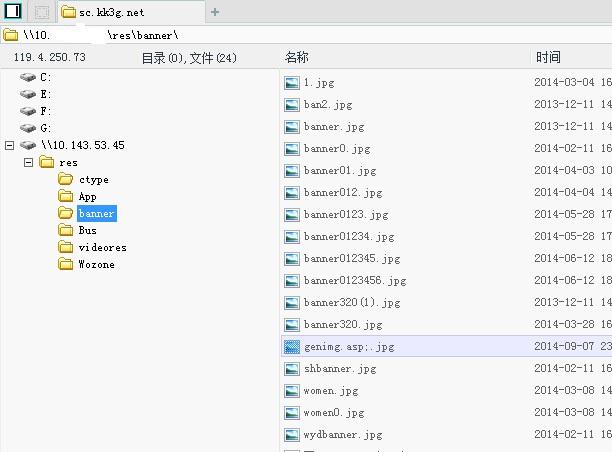

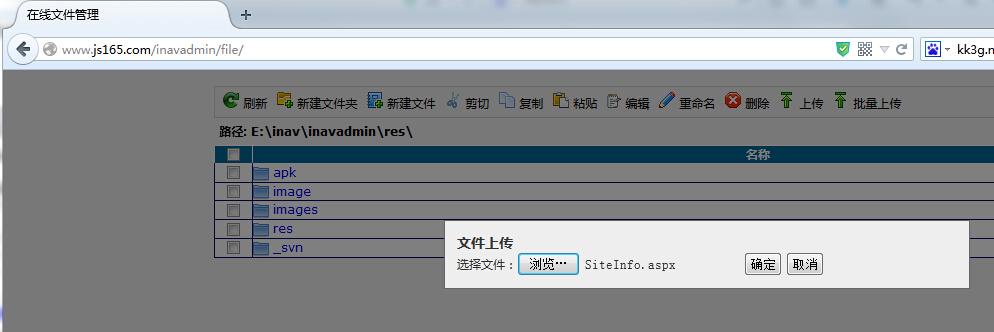

通过此后台自带的文件管理功能,可以上传文件。虽然不能直接上传asp等程序,但可先改名为.jpg后缀,再通过自带的重命名功能改成.aspx后缀,以此getshell。

#1.2 内网信息搜集

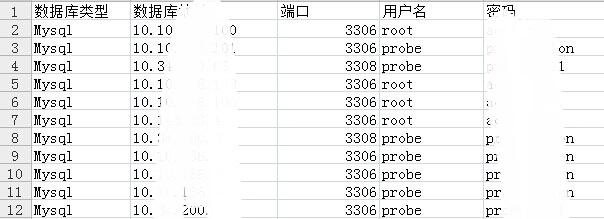

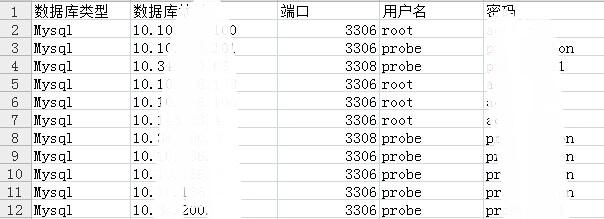

此服务器内存在大量数据库配置信息,整理如下:(几乎全是root权限)

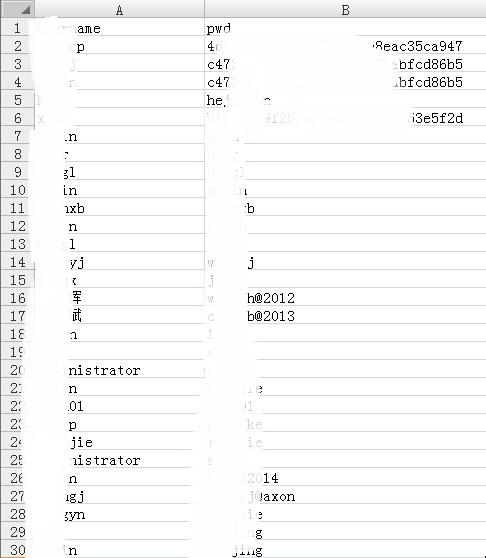

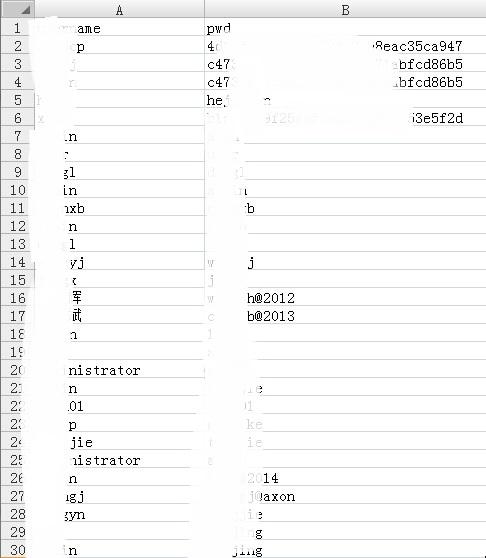

然后从数据库中收集管理员信息,整理如下:

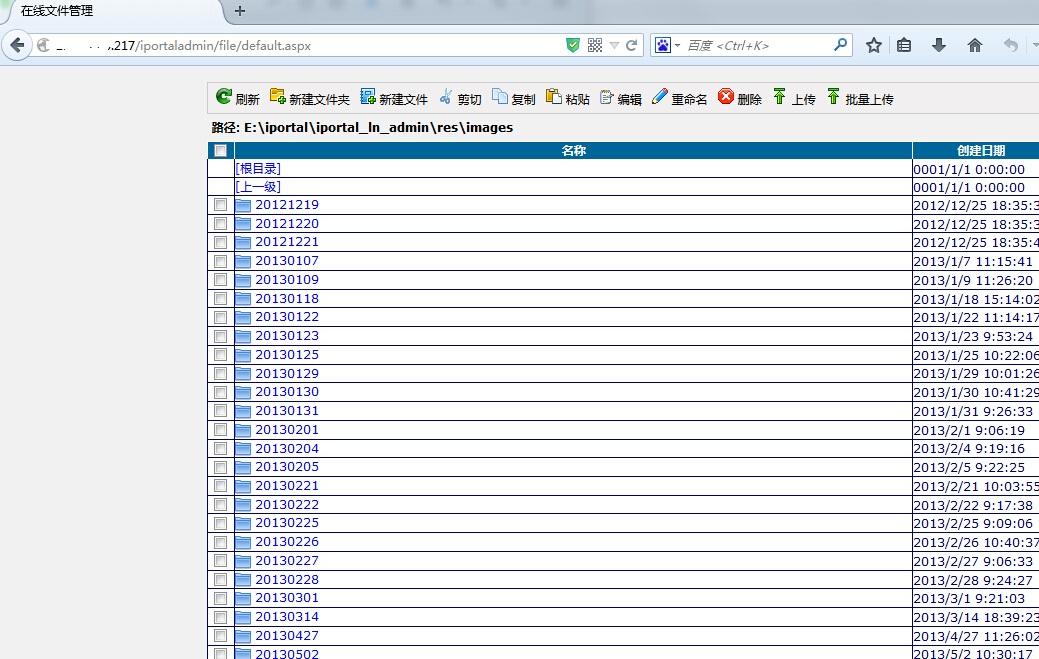

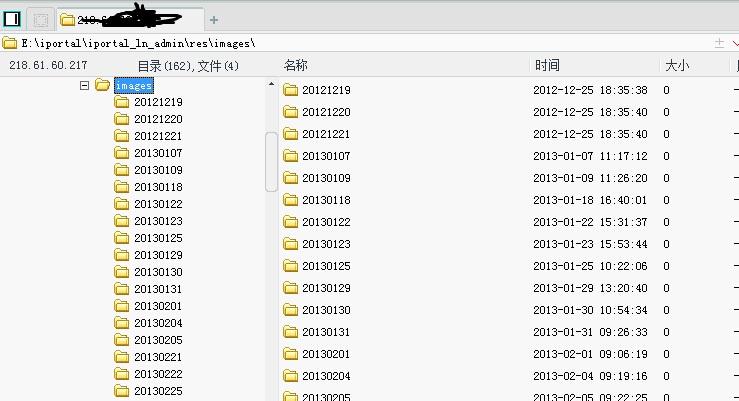

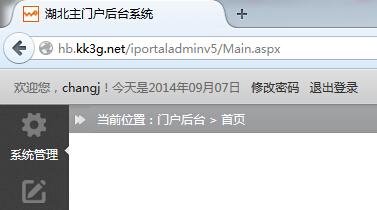

这时我们看到旁边的

也是联通的站,通过218服务器内文件夹名称规则去撞217的后台,成功撞到

的一个后台:

/iportaladmin/

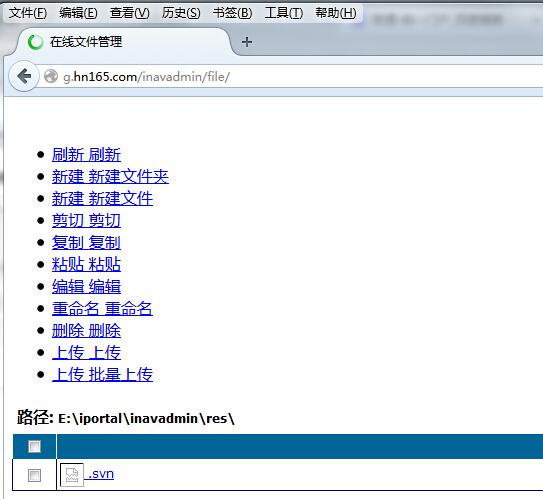

但是各种弱口令和管理员字典全部撞击失败。。 但是我们机智地发现,这两个后台似乎是同一套系统改来的,那么它的功能是否也相同呢?比如218的文件管理功能? 于是我们在iportaladmin后面加上了file/,接下来就是见证奇迹的时刻:

没错!文件管理功能还在! 并且是未授权访问~

这样,便成功拿到了217服务器的权限。

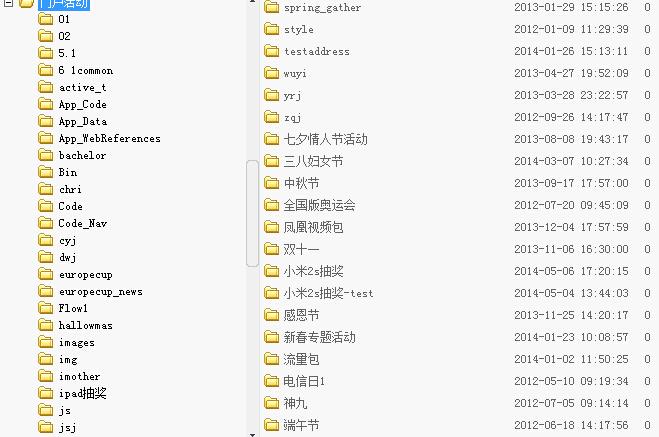

通过这两个服务器的web目录分析,大概摸清了联通3g业务的几个主系统。

服务器内包含大量系统

并且又有一部分接口信息泄露。(各省短信接口,部分在内网)

数据库内容就不截图了,各省用户数据都有,较敏感。

并且应该可通过接口和修改数据库来达到免费使用流量等功能,这里也不截图。

#2 联通沃某系统通用型漏洞挖掘

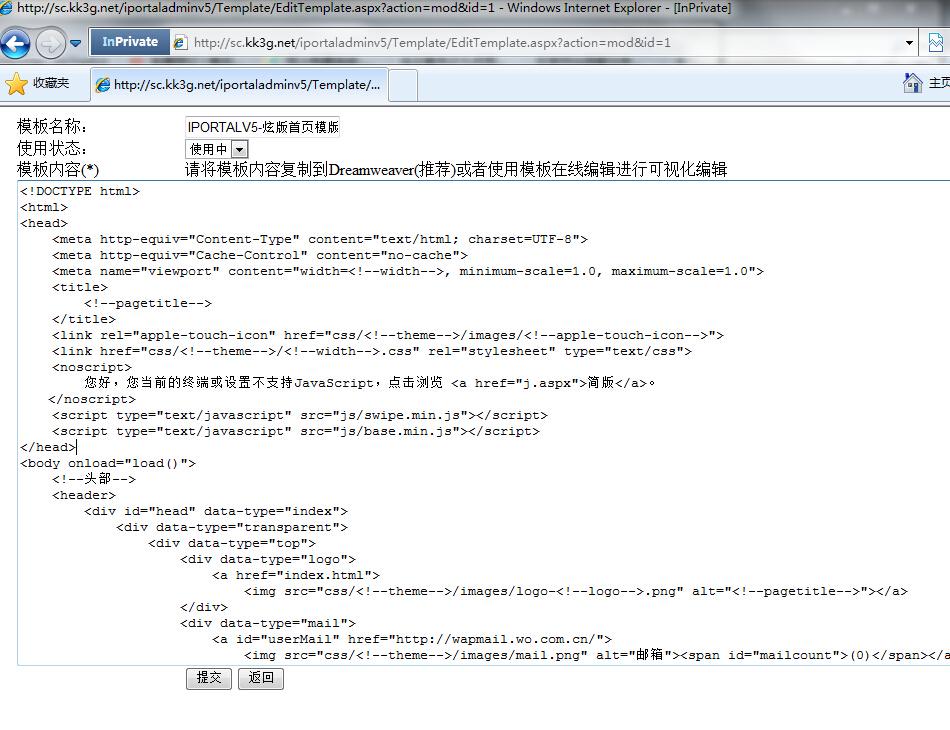

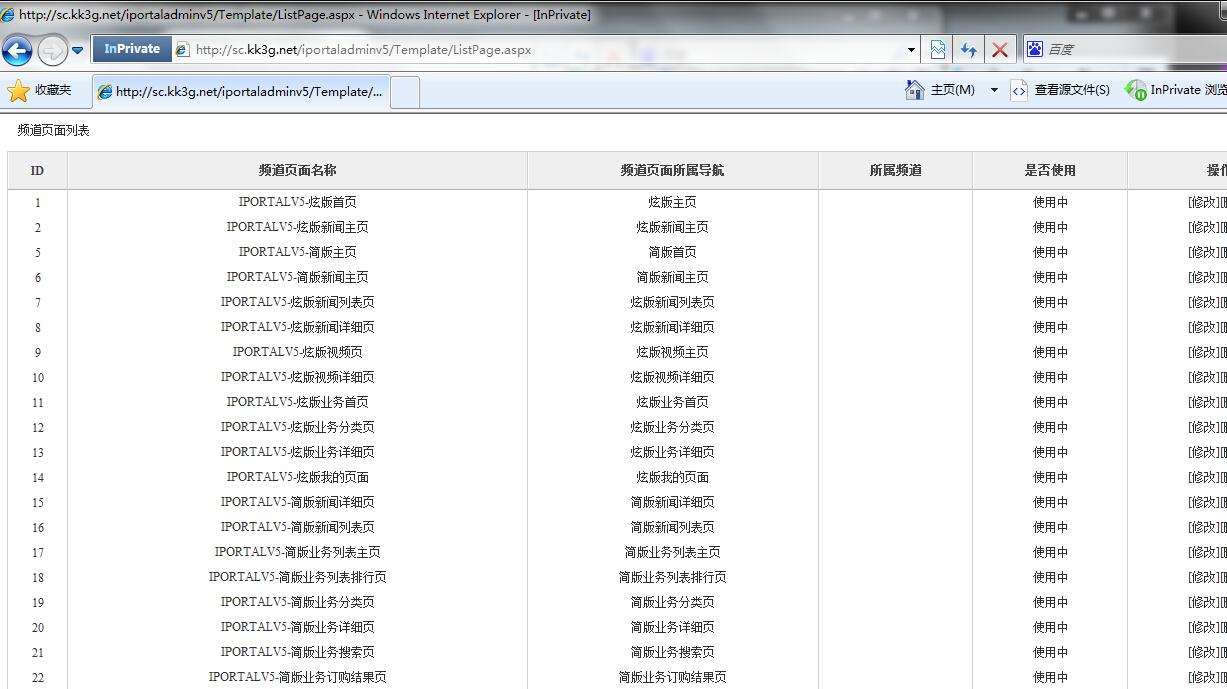

#2.1 联通iportal后台系统通用问题总结(目前这套系统最新版本为v5)

1.未授权访问

绝大部分页面都存在未授权访问,不再一一列出。

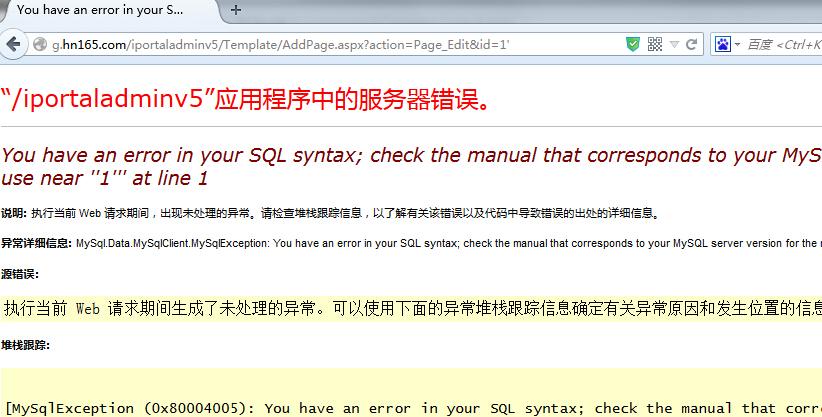

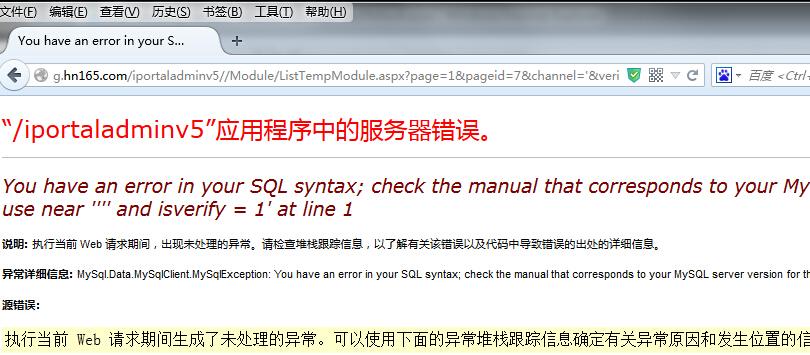

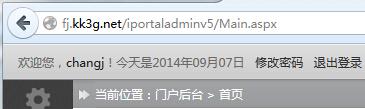

2.疑似注入漏洞

主要存在于以下地址:

/Template/AddPage.aspx?action=Page_Edit&id={注入}

/Module/ListTempModule.aspx?page=1&pageid=7&channel={注入}&verify=1

/Module/AddBasicModule.aspx?action=addmod&id={注入}

/News/AddNews.aspx?action=News_Edit&id={注入}

/News/ListNews.aspx postdata:txtTitle={注入}

/Info/BannerList.aspx postdata:txtName={注入}

/Business/BusinessLogList.aspx?ctime=2014-09-07&edctime=2014-09-07&u={注入}

....

....

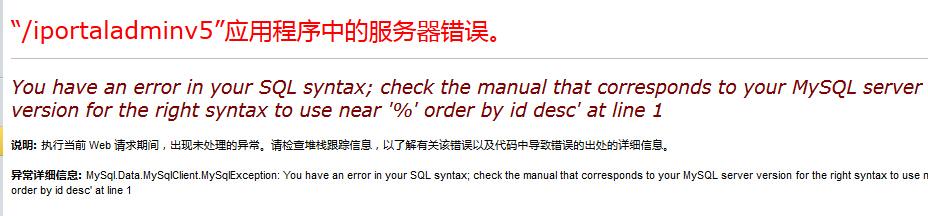

3.帐户通用

很多iportal系统后台存在帐户通用情况,应该是系统开发时的建立的帐户没有及时清理。

例如:

admin:axon@2014

changj:

*****j@a*****

4.上传隐患

在iportal后台的上传点,只校验了后缀名,未效验文件名,如果搭载该系统的平台为iis6,即可利用解析漏洞getshell,iis7-7.5的话,可以尝试87-99截断上传(尝试了一次失败,应该是有机会的),这里拿一台iis6机器做示范。

#2.2 联通nav后台系统通用问题

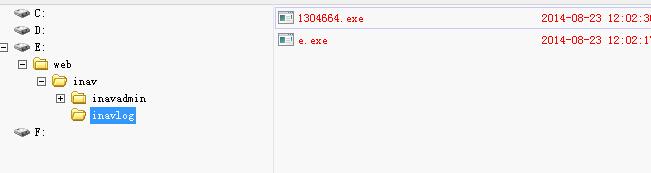

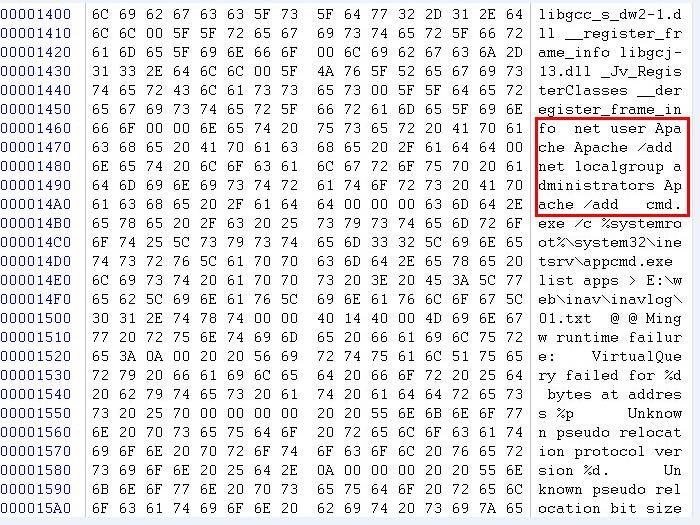

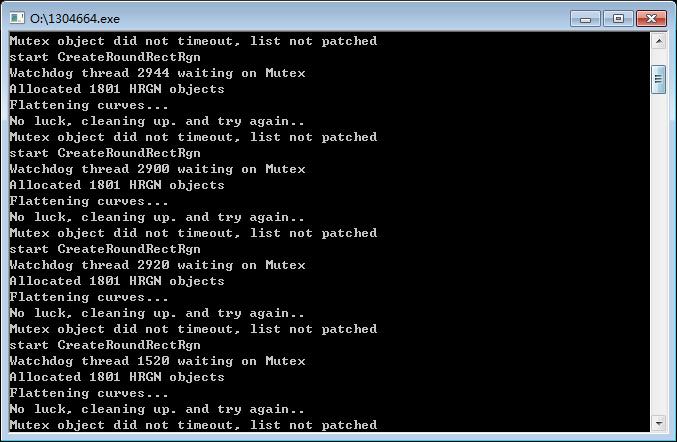

联通inav系统的“文件管理”功能存在未授权访问,且可上传任意文件,导致getshell。

由于iportal和inav系统在联通各省3g门户内一般是同时存在的,所以存在相互影响的关系。要利用的话,只需找到二者其一即可。

#2.3 批量挖掘

iportal和inav系统普遍被安装于联通3g业务服务器上,如各165手机站,各3g门户站

部分服务器上存储着开发人员使用的FTP密码,如果进一步利用,蝴蝶效应将更加明显。

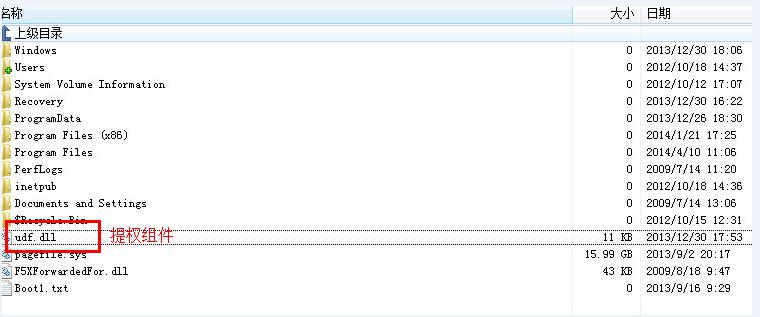

并且部分服务器已经发现疑似被入侵痕迹

疑似提权组件

漏洞证明:

<Iportal>

<Module>

<Province>江苏</Province>

<ProvinceShort>js</ProvinceShort>

<CityName>南京</CityName>

<CityCode>101190101</CityCode>

<Spid>js.kk3g.net</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>沃·江苏</IPortalPageTitle>

<IPortalUrl>http://www.js165.com/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-js.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>1</GetNetMobType>

<Theme>default</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>贵州</Province>

<ProvinceShort>gz</ProvinceShort>

<CityName>贵阳</CityName>

<CityCode>101260101</CityCode>

<Spid></Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>贵州门户</IPortalPageTitle>

<IPortalUrl>http://gz186.com/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-gz.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>0</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>辽宁</Province>

<ProvinceShort>ln</ProvinceShort>

<CityName>沈阳</CityName>

<CityCode>101070101</CityCode>

<Spid></Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>沃·辽宁</IPortalPageTitle>

<IPortalUrl>http://ln.wo.com.cn/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-ln.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService2/Service.asmx</SMSServiceUrl>

<GetNetMobType>0</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>福建</Province>

<ProvinceShort>fj</ProvinceShort>

<CityName>福州</CityName>

<CityCode>101230101</CityCode>

<Spid>fj.kk3g.net</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>福建门户</IPortalPageTitle>

<IPortalUrl>http://fj.kk3g.net/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-fj.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>1</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>海南</Province>

<ProvinceShort>hain</ProvinceShort>

<CityName>海口</CityName>

<CityCode>101310101</CityCode>

<Spid></Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>海南电信</IPortalPageTitle>

<IPortalUrl>http://hai.kk3g.net/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-hain.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>9</GetNetMobType>

<Theme>blue</Theme>

<Operator>电信</Operator>

</Module>

<Module>

<Province>广西</Province>

<ProvinceShort>gx</ProvinceShort>

<CityName>南宁</CityName>

<CityCode>101300101</CityCode>

<Spid>gx.kk3g.net</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>沃·广西</IPortalPageTitle>

<IPortalUrl>http://gx.kk3g.net/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-gx.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>1</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>四川</Province>

<ProvinceShort>sc</ProvinceShort>

<CityName>成都</CityName>

<CityCode>101270101</CityCode>

<Spid>sc.kk3g.net</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>互动四川</IPortalPageTitle>

<IPortalUrl>http://sc.kk3g.net/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-sc.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>1</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>湖南</Province>

<ProvinceShort>hn</ProvinceShort>

<CityName>长沙</CityName>

<CityCode>101250101</CityCode>

<Spid>hn165</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>网上湖南</IPortalPageTitle>

<IPortalUrl>http://g.hn165.com/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-hn.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>3</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>湖北</Province>

<ProvinceShort>hb</ProvinceShort>

<CityName>武汉</CityName>

<CityCode>101200101</CityCode>

<Spid>hb.kk3g.net</Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>沃·湖北</IPortalPageTitle>

<IPortalUrl>http://hao.hb165.com/kk/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-hb.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/MmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>1</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>浙江</Province>

<ProvinceShort>zj</ProvinceShort>

<CityName>杭州</CityName>

<CityCode>101210101</CityCode>

<Spid></Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>沃流量·爱上网</IPortalPageTitle>

<IPortalUrl>http://hao.zj165.com/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-zj.png</SaveTouchIcon>

<SMSServiceUrl>

1.http://**.**.**

/SmsService/Service.asmx</SMSServiceUrl>

<GetNetMobType>0</GetNetMobType>

<Theme>blue</Theme>

<Operator>联通</Operator>

</Module>

<Module>

<Province>山东</Province>

<ProvinceShort>sd</ProvinceShort>

<CityName>济南</CityName>

<CityCode>101120101</CityCode>

<Spid></Spid>

<SpPassword>(打码)</SpPassword>

<IPortalPageTitle>山东门户</IPortalPageTitle>

<IPortalUrl>http://sd.kk3g.net/</IPortalUrl>

<SaveTouchIcon>apple-touch-icon-sd.png</SaveTouchIcon>

<SMSServiceUrl></SMSServiceUrl>

<GetNetMobType>0</GetNetMobType>

<Theme>default</Theme>

<Operator>联通</Operator>

</Module>

</Iportal>

修复方案:

·杜绝弱口令

·将以上系统进行防注入加固

·更改相应内网mysql弱口令及ftp弱口令

·mysql帐户降权使用

·做好帐户权限控制

·重要接口最好相应安全防御

·重要后台不要对外

# 请相应厂商确认后联系乌云管理人员进行敏感信息打码

# 本次渗透及检测感谢mango、向总、pghook提供帮助

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-09-12 17:07

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT直接通报给中国联通集团公司处置。按运行安全风险评分,rank 20

最新状态:

暂无