漏洞概要

关注数(24)

关注此漏洞

漏洞标题:携程某管理系统存在缺陷导致大量商家密码泄漏(影响商家资金安全)

提交时间:2014-09-04 21:38

修复时间:2014-10-24 21:44

公开时间:2014-10-24 21:44

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-09-04: 该漏洞正等待厂商内部评估

2014-09-04: 厂商已经确认,与白帽子共同解决该漏洞中,漏洞信息仅向厂商公开

2014-09-24: 细节向核心白帽子及相关领域专家公开

2014-10-04: 细节向普通白帽子公开

2014-10-14: 细节向实习白帽子公开

2014-10-24: 细节向公众公开

简要描述:

涉及到携程商家账号,信息泄漏,后台各种权限,以及商家收入金额,银行卡号等等。

详细说明:

问题出现在携程酒店管理系统

页面地址:https://ebooking.ctrip.com/hotel-supplier-ebookinglogin/EbookingLogin.aspx

可以看到是有验证码限制的,登录错误后验证码也会刷新。

但是不知道是不是程序员偷懒,这里直接填写好正确的验证码,设置好代理,提交时抓包,验证码竟然可以重复使用。

导致可以对商家账号进行fuzz

以下是抓包数据

账号密码都为明文,我随便找个用户名字典进行测试下。

返回包长度为921的 都是可以登录的。

贴出部分账号,密码为123456。当然也可以用其他密码进行测试。

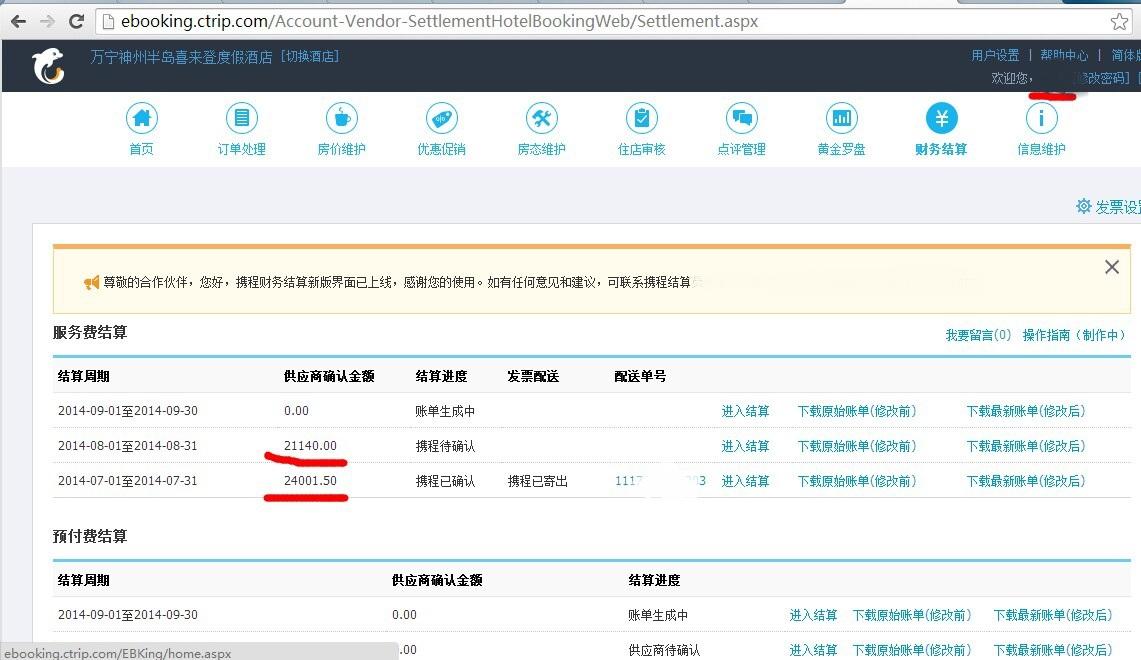

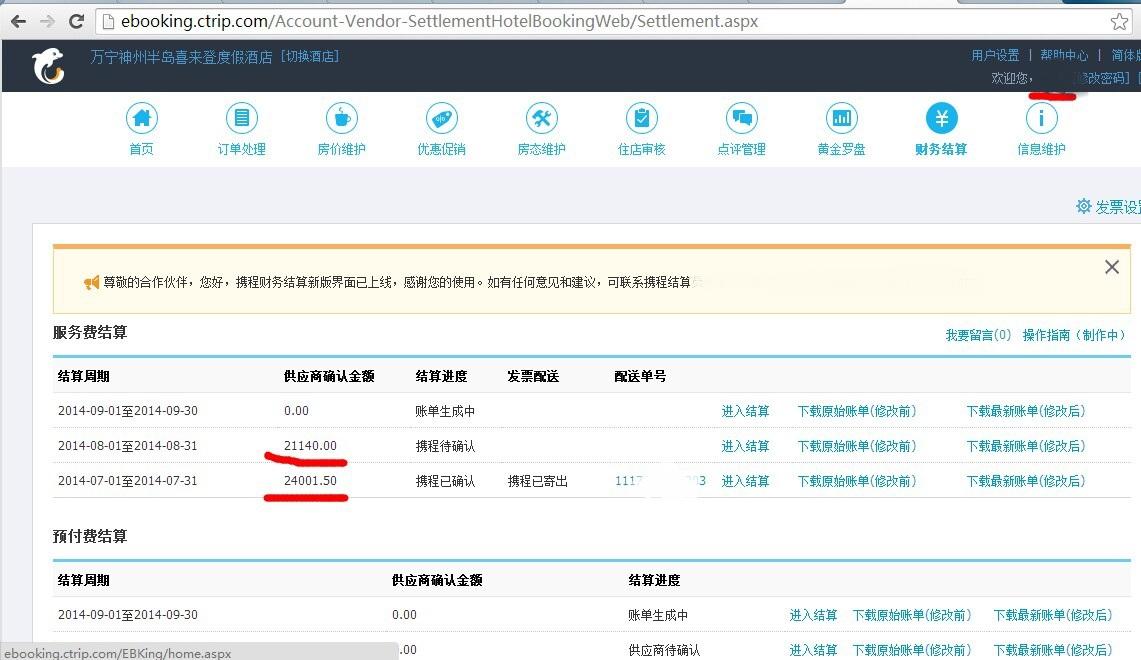

登录看看情况。

*****a*****

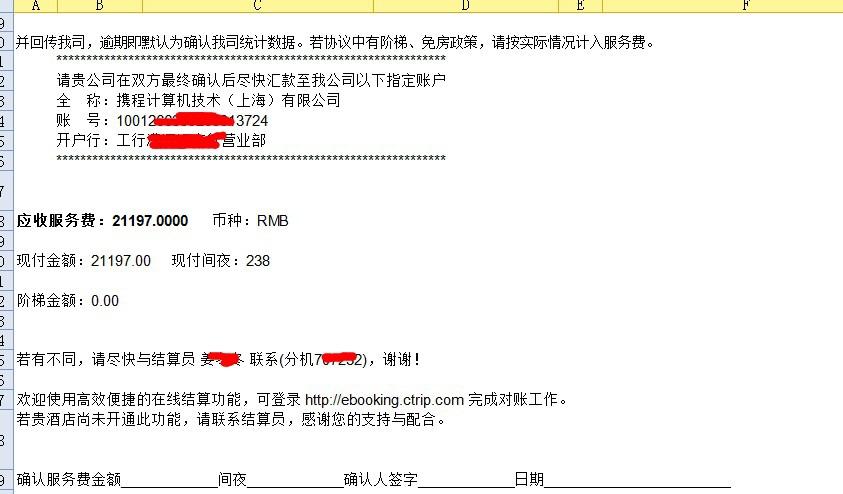

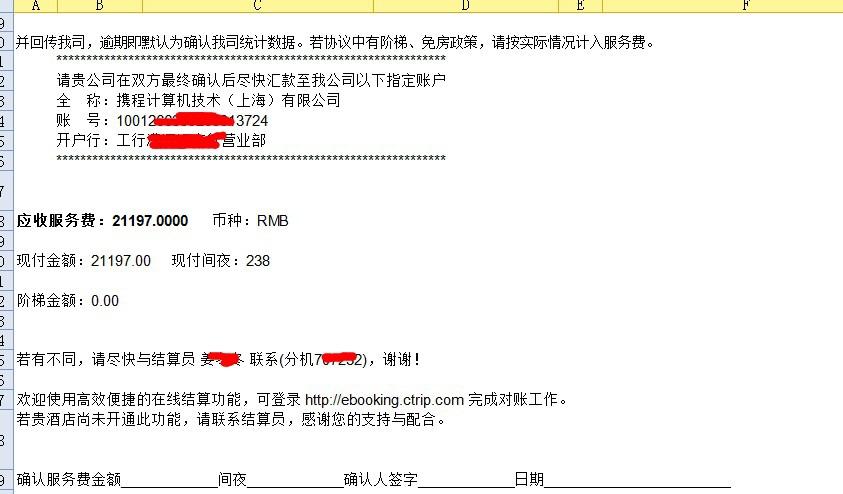

可下载各种账单,修改房间信息,价格等等

*****a*****

*****ng*****

发现可以修改商家收款账号...YY一下而已...

漏洞证明:

综上所述,不过多截图。

修复方案:

接口问题直接影响用户数据及利益,商家的更严重。

验证码虽然加了,但是可以重复使用。

对验证码使用次数作限制!

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-09-04 21:42

厂商回复:

漏洞已确认真实存在,并已安排人处理。

最新状态:

暂无