漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074835

漏洞标题:高德地图审核系统后台弱口令

相关厂商:高德软件

漏洞作者: q601333824

提交时间:2014-09-03 08:55

修复时间:2014-10-18 08:56

公开时间:2014-10-18 08:56

漏洞类型:后台弱口令

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-03: 细节已通知厂商并且等待厂商处理中

2014-09-03: 厂商已经确认,细节仅向厂商公开

2014-09-13: 细节向核心白帽子及相关领域专家公开

2014-09-23: 细节向普通白帽子公开

2014-10-03: 细节向实习白帽子公开

2014-10-18: 细节向公众公开

简要描述:

高德地图审核系统后台弱口令

详细说明:

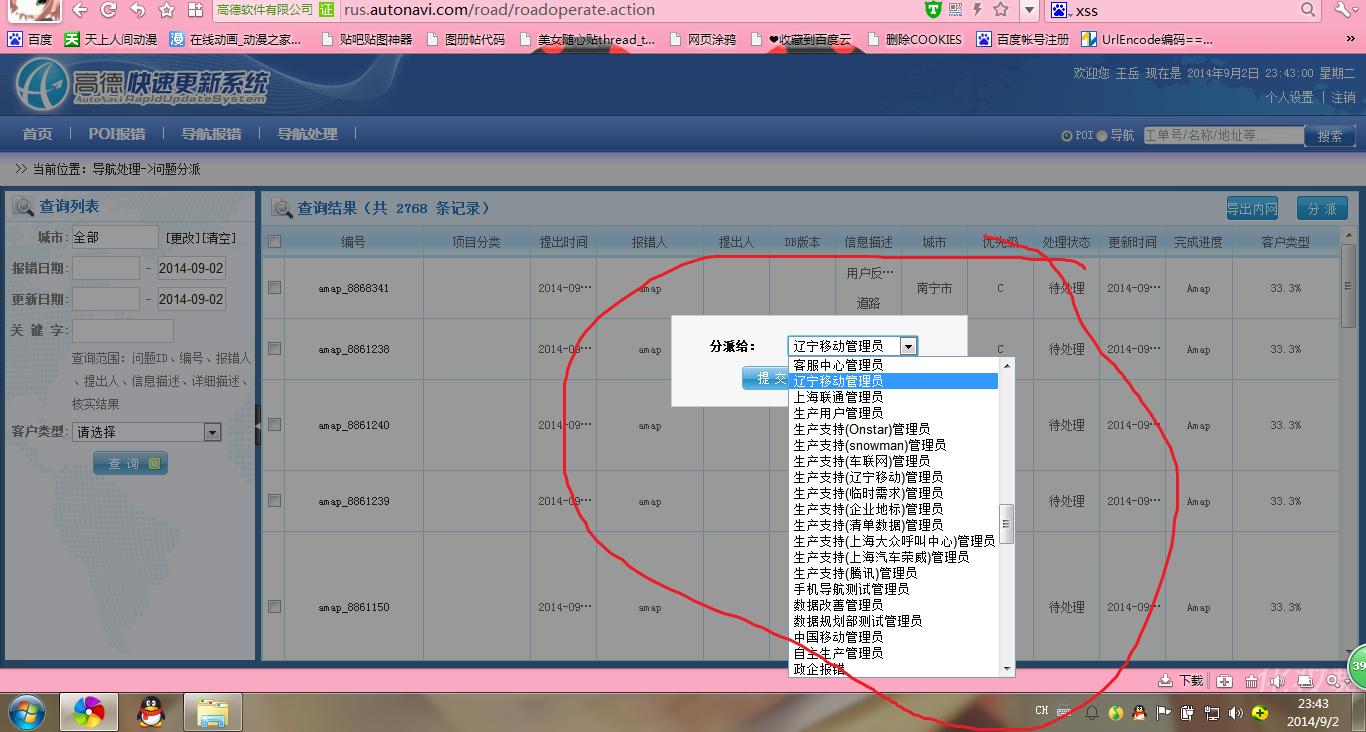

1. 高德地图网站审核后台地址

2.两个审核的人帐号和密码:

(1).用户名: wangyue 密码:123

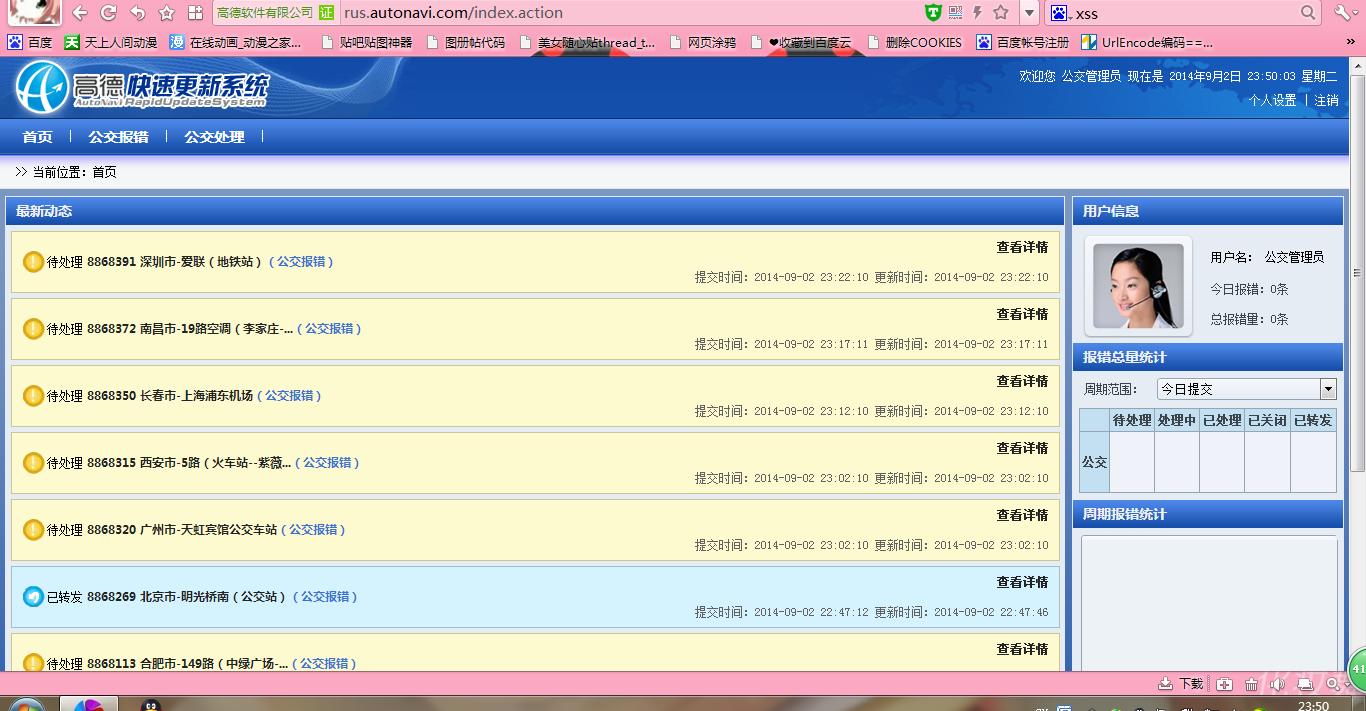

(2).用户名:busadmin 密码: 123

3.如图

-----------------------------------------------------------------------------------------

另一个审核人的人密码,也是123,如图

8.难道审核的人密码都是123 =_=

------------------------------------------------------------------------------------

9.高德地图一枚反射XSS漏洞

http://www.amap.com/help/index.html?type=poi&data=%7B%22name%22%3A%22%3Cscript%3Ealert(%2Faaaa%2F)%3C%2Fscript%3E%22%7D&place=%7B%22center%22%3A%7B%22lng%22%3A116.367188%2C%22lat%22%3A38.007394%7D%2C%22level%22%3A4%7D

漏洞证明:

1. 高德地图网站审核后台地址

2.两个审核的人帐号和密码:

(1).用户名: wangyue 密码:123

(2).用户名:busadmin 密码: 123

3.如图

-----------------------------------------------------------------------------------

9.高德地图一枚反射XSS漏洞

http://www.amap.com/help/index.html?type=poi&data=%7B%22name%22%3A%22%3Cscript%3Ealert(%2Faaaa%2F)%3C%2Fscript%3E%22%7D&place=%7B%22center%22%3A%7B%22lng%22%3A116.367188%2C%22lat%22%3A38.007394%7D%2C%22level%22%3A4%7D

修复方案:

用户名: wangyue 密码:123

用户名:busadmin 密码: 123

版权声明:转载请注明来源 q601333824@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-09-03 10:52

厂商回复:

谢谢反馈,正在处理。

最新状态:

暂无