漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074621

漏洞标题:某省职业注册中心/考试网站越权、注入泄漏大量考生身份信息(疑似被考试黑产介入)

相关厂商:cncert国家互联网应急中心

漏洞作者: px1624

提交时间:2014-09-01 12:32

修复时间:2014-10-16 12:36

公开时间:2014-10-16 12:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-01: 细节已通知厂商并且等待厂商处理中

2014-09-06: 厂商已经确认,细节仅向厂商公开

2014-09-16: 细节向核心白帽子及相关领域专家公开

2014-09-26: 细节向普通白帽子公开

2014-10-06: 细节向实习白帽子公开

2014-10-16: 细节向公众公开

简要描述:

唉,好无奈,作为一个白帽子,看到这种考试报名网站就知道肯定有漏洞。如果报名了的话,个人信息肯定会因此泄漏,但是不报名又不能考试,最终还是决定报名了。

结果报名后至今有半年时间吧,收到的电话推销、诈骗、骚扰累计不低于50个,短信更是超过了上百条。

前几天官方可以查分数了,就去大概测试了下,发现真是漏洞一箩筐。唉!还能不能相信官方网站了啊!

详细说明:

问题网站:

陕西省职业注册中心 http://www.sjzz.org.cn/

越权漏洞:

以2014年的陕西省二级建造师为例子。下面的是查询成绩的登录页面:

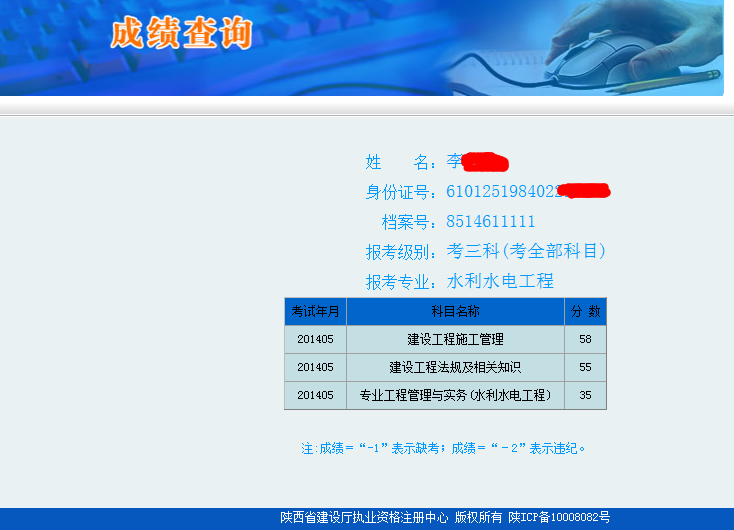

这里提供一个登录帐号,当然这个帐号肯定不是我的(希望官方验证后给姓名和身份证号码打下马赛克):

姓 名: 周腾飞

身份证号: 61020219880612201x

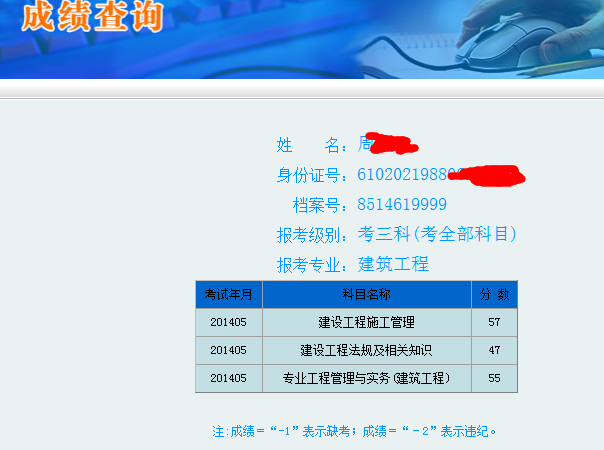

登录状态下可以通过修改zj参数,越权获取别人的敏感信息(具体影响多少你们自己评估下吧,而且这里我只是以陕西省的二级建造师为例子而已,其他考试肯定也存在类似问题)。

http://1.85.59.22:8881/cjcx2/result.aspx?zj=8514611111

http://1.85.59.22:8881/cjcx2/result.aspx?zj=8514619999

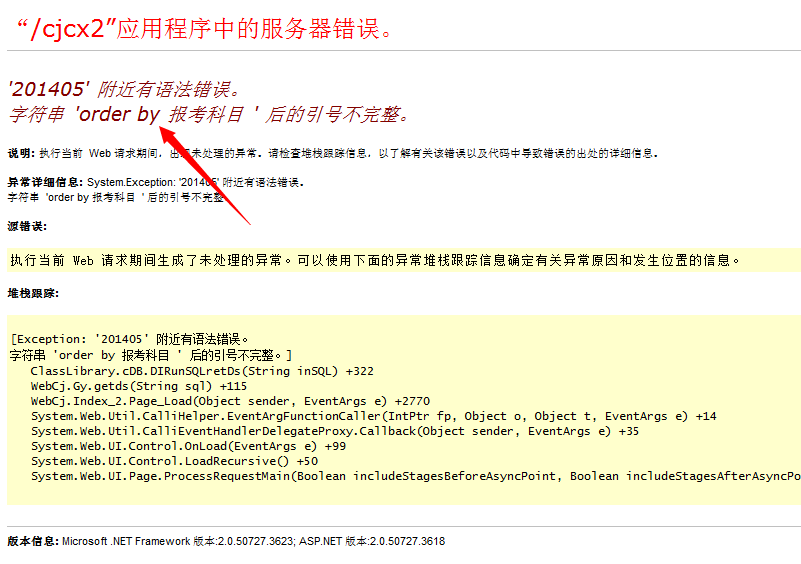

然后随便测试下,还存在注入,唉,无语啊!

大概测试了下,发现网站有安全狗。这里目测网站对注入、越权、跨站、上传等这些漏洞都没有设防,只是去给整站挂了个安全狗。

这种策略到底有多安全呢?乌云上面已经给出太多实例了。。。

漏洞证明:

用户的信息到底谁来保护?

分析:

这后面肯定是一条很大的黑色利益链。

就从我报名后这半年时间来看,收到了不下50个电话和100条以上的短信,而且电话和短信的内容都是可以直接叫出你的名字的,还有知道你要考建造师这个事情。

大概流程是这样子的:

1 报名后,首先离考试3个月的时候,会收到的是XX机构的培训推销。

2 然后距离考试1个月的时候,就会收到保过答案。

3 然后考试后至成绩出来前这段时间,就会收到“你考试没过,我们可以给你改分数”。

4 然后再往后就是,“你需要一建考试,我们有培训”之类的下一轮推销诈骗。

这里我不知道具体考试拿证的流程是怎样的,但是可以肯定的是,拿下网站权限之后,后台修改分数这个肯定是可以实现的。至于后台服务器上有么有考试答案,这个也说不定,至少我认为还是有可能的。

当然,这些电话中肯定是有一部分是可以操作考试网站的数据的,有些肯定是不能操作的(纯粹是诈骗行为)。

而这个信息泄漏原因,也有很多种情况,比如越权获取的,或者XSS盲打进入后台得到的,或者上传(报名的时候上传照片这种目测是存在上产漏洞的)或者注入然后获取shell后得到的,当然还有可能是官方为了利益进行某些交易而泄露出去的。总之,结果就是在这里考试报名了后,信息就泄漏了,就收到了各种推销诈骗的电话、短信,这点是不能忍的。

当然,这里我所反映的漏洞只是九牛一毛,反映的这种受影响的站点更是千牛一毛了,至于今后的大家的信息安全问题,还需要有关部门给力些啊!

修复方案:

建议政府、事业单位、还有考试信息这种网站,还是聘请专业的人员去做网站吧,别把网站直接交给那种不专业的第三方公司。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-09-06 09:03

厂商回复:

最新状态:

暂无