漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152212

漏洞标题:中国移动公司某应用设计缺陷可致大量移动员工联系信息存在风险

相关厂商:中国移动

漏洞作者: 路人甲

提交时间:2015-11-06 01:00

修复时间:2015-12-24 10:58

公开时间:2015-12-24 10:58

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-06: 细节已通知厂商并且等待厂商处理中

2015-11-09: 厂商已经确认,细节仅向厂商公开

2015-11-19: 细节向核心白帽子及相关领域专家公开

2015-11-29: 细节向普通白帽子公开

2015-12-09: 细节向实习白帽子公开

2015-12-24: 细节向公众公开

简要描述:

中国移动公司某应用,能轻易获取到中国移动全国员工联系信息

详细说明:

上个月电信网厅那破事,害得我们加了十几天班,天天回家被老婆掂对,说她们移动多么高大上。那我给她们挑下刺,刚好她手机上装了个号称57万移动员工家园的“小移人家”,那就玩玩呗。

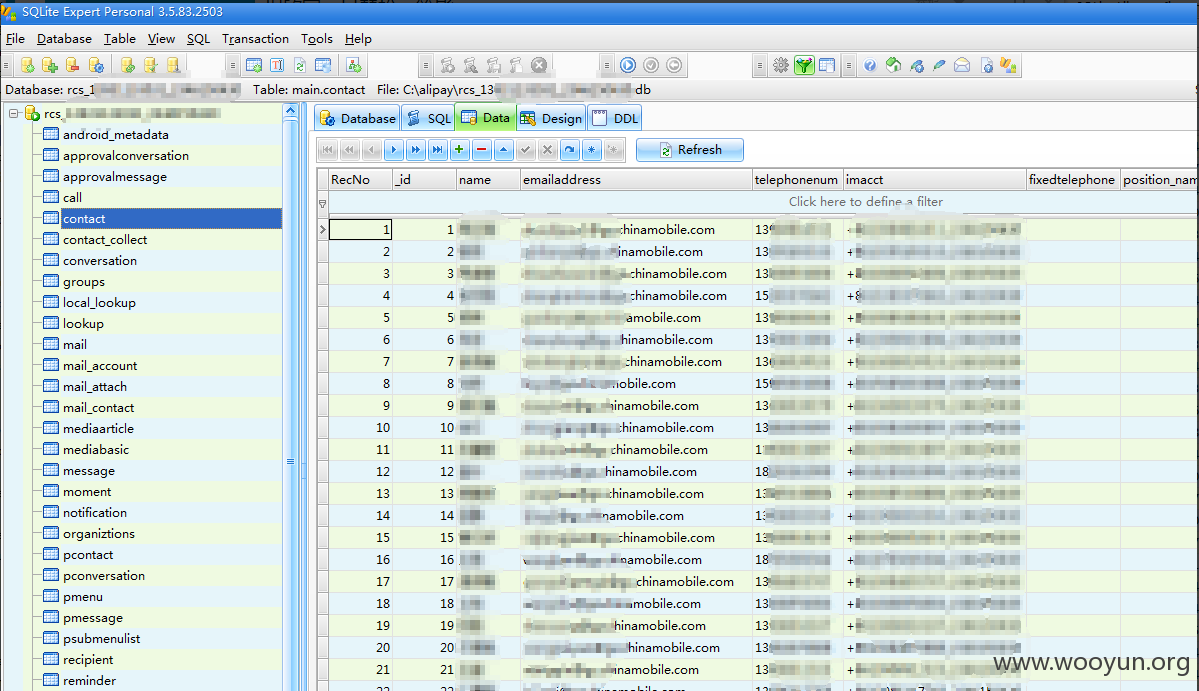

其实基本没啥技术难度,root的手机,进应用目录溜达下,数据库全部明文,直接看到本省全部员工联系方式。

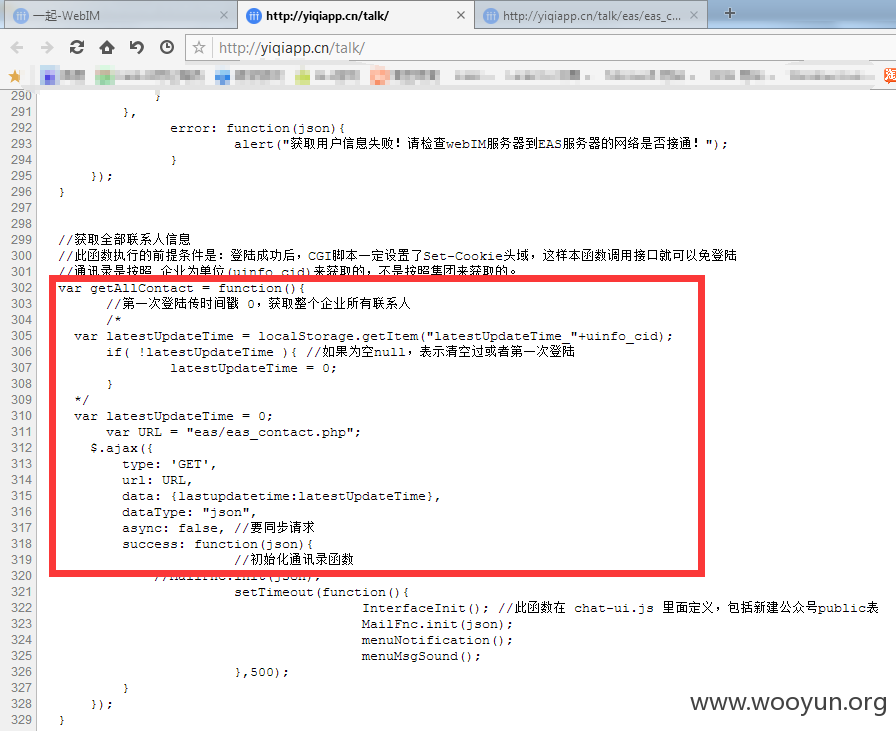

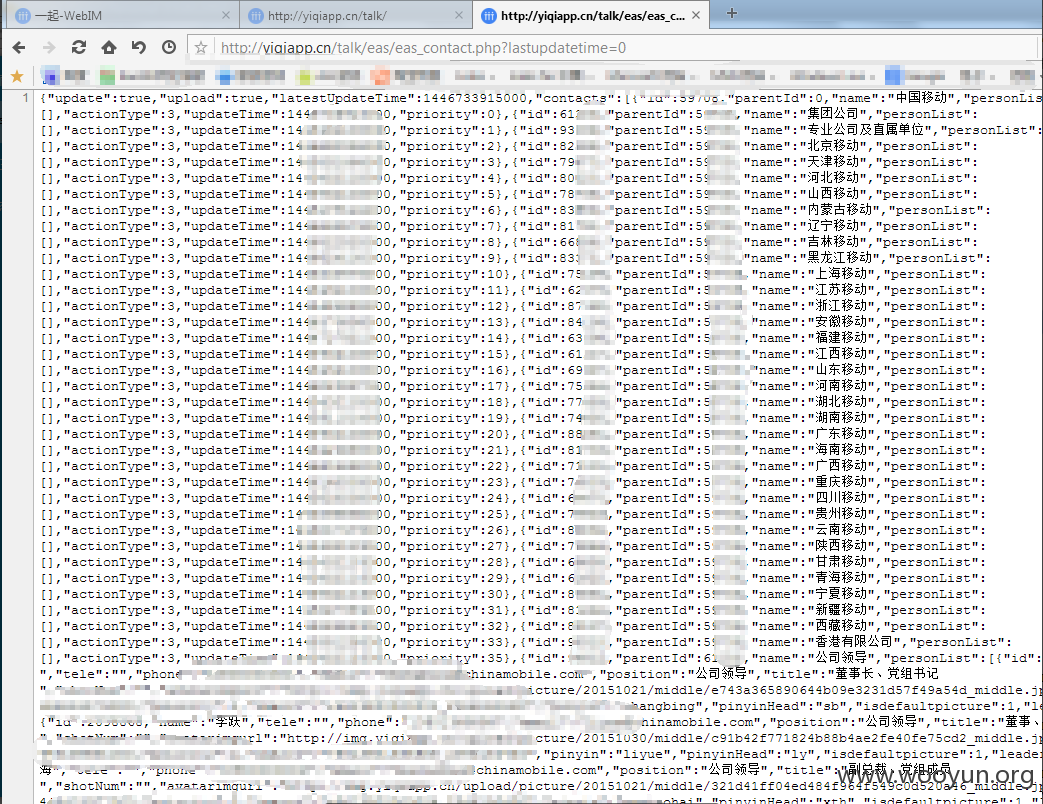

全国的数据咋找呢,再翻翻,抓抓包,全国的数据需要联网获取,懒得写代码翻页抓取。再溜达下,有个web版本,开起抓包溜达下,有点儿奇怪,再看看源码,唉,没技术含量,居然把全部数据组合成json传给浏览器。

操,几十M的json,部门和员工对应的所有联系方式,真佩服写这个代码的兄弟,看来是故意留后门的。java直接读都内存溢出,换c++,十秒解析完,后面的事情就自由发挥吧。

漏洞证明:

修复方案:

修复是个小case,加密数据库,加密传输……

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-11-09 10:56

厂商回复:

CNVD确认所述情况,已经转由CNCERT向中国移动集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无