漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074226

漏洞标题:某业务支撑系统命令执行威胁电信大部分核心业务

相关厂商:联创科技

漏洞作者: scanf

提交时间:2014-08-28 16:15

修复时间:2014-11-26 16:16

公开时间:2014-11-26 16:16

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-28: 细节已通知厂商并且等待厂商处理中

2014-09-02: 厂商已经确认,细节仅向厂商公开

2014-09-05: 细节向第三方安全合作伙伴开放

2014-10-27: 细节向核心白帽子及相关领域专家公开

2014-11-06: 细节向普通白帽子公开

2014-11-16: 细节向实习白帽子公开

2014-11-26: 细节向公众公开

简要描述:

这个也是无意间发现的.第一次发通用型有点紧张啊!!!

详细说明:

http://www.lianchuang.com/

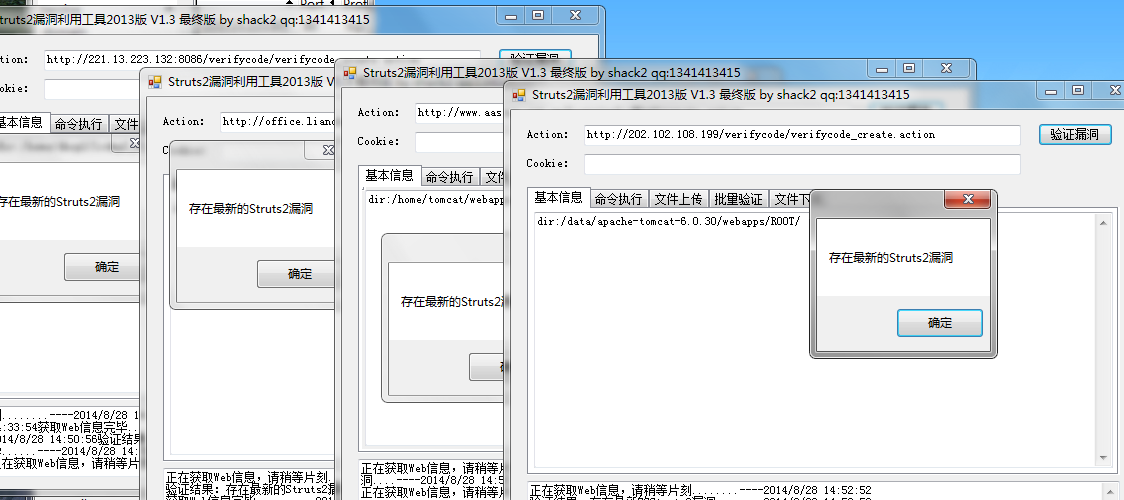

他的业务支撑系统的验证码存在st2执行漏洞

只要是这样子的都存在这种漏洞

还有很多在暗网

http://221.13.223.132:8086/verifycode/verifycode_create.action

http://office.lianchuang.com/basic/user/validNumGenerate.action

http://www.aastar.com.cn/login!validNumGenerate.action

http://202.102.108.199/verifycode/verifycode_create.action

http://202.102.41.105:8080/verifycode/verifycode_create.action

基本都是root权限

还有在systemportal/login.jsp源码里面还有账号密码

这有意思

linkage / linkage@123

http://202.102.108.199/systemportal/index.jsp

还成功登录了

看了一下这只是部分存在

关键字很多搜索引擎没有收录的

漏洞证明:

修复方案:

厂商和这么多企业合作不负责的表现啊?

及时升级啊.

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2014-09-02 13:55

厂商回复:

CNVD确认并复现所述情况,后续分两步处置,一是尝试联系软件生产厂商,二是联系网站用户单位。按通用软件漏洞评分,rank 14

最新状态:

暂无