漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074015

漏洞标题:华数数字电视传媒集团有限公司任意用户密码重置

相关厂商:华数数字电视传媒集团有限公司

漏洞作者: px1624

提交时间:2014-08-27 11:07

修复时间:2014-09-01 11:08

公开时间:2014-09-01 11:08

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-27: 细节已通知厂商并且等待厂商处理中

2014-09-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

从自己注册的账户id目测了一下,全站200W的用户信息告急了!

没WB了,赚些WB参加众测,求高rank!

详细说明:

漏洞存在原因:

正常途径去找回密码,然后填写邮箱后点击找回密码,然后系统会给邮箱发送一封验证邮件,然后点击验证URL就可以重置密码。

看起来没啥问题,下面我们看看这里是怎么处理的。

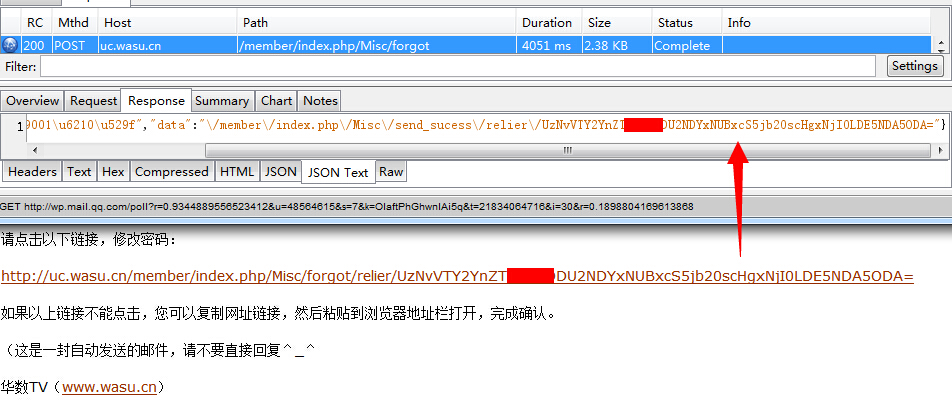

1 正常途径去找回密码,然后填写邮箱后点击找回密码,抓包,返回如下内容(部分敏感内容打了点马赛克)。

{"status":1,"info":"\u53d1\u9001\u6210\u529f","data":"\/member\/index.php\/Misc\/send_sucess\/relier\/UzNvVTY2YnZT*****DU2NDYxNUBxcS5jb20scHgxNjI0LDE5NDA5ODA="}

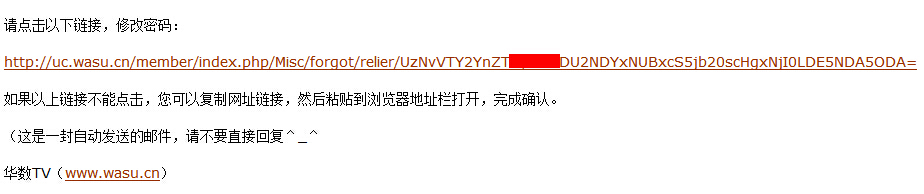

2 然后再去看下邮箱中的验证连接。

好狗血的设计。。。

这样就可以直接将返回数据中的验证字符串,组合一下充值密码的URL就可以重置密码了。

漏洞证明:

修复方案:

1 不要直接把重置密码的密文输出在返回数据中

2 高rank

3 gift

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-09-01 11:08

厂商回复:

漏洞Rank:13 (WooYun评价)

最新状态:

暂无