漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063433

漏洞标题:CC校友录多处xss漏洞打包(从首页弹窗到各种弹窗,影响巨大啊)#3

相关厂商:cclinux.com

漏洞作者: Mosuan

提交时间:2014-06-04 14:16

修复时间:2014-09-02 14:18

公开时间:2014-09-02 14:18

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-04: 细节已通知厂商并且等待厂商处理中

2014-06-04: 厂商已经确认,细节仅向厂商公开

2014-06-07: 细节向第三方安全合作伙伴开放

2014-07-29: 细节向核心白帽子及相关领域专家公开

2014-08-08: 细节向普通白帽子公开

2014-08-18: 细节向实习白帽子公开

2014-09-02: 细节向公众公开

简要描述:

女神是什么东西?

详细说明:

此次测试帐号是系统自带的帐号test密码111111

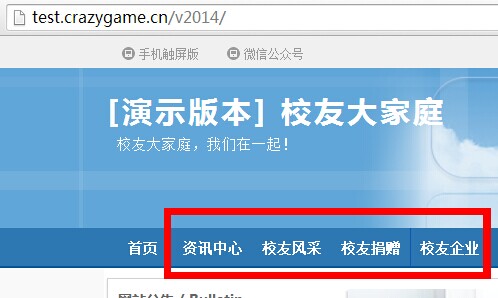

http://test.crazygame.cn/v2014/user/user_my_meet_add_form.asp

在此处发布活动

插入代码如下

提交后返回首页(我草,没想到首页也弹窗了..碉堡了...)

回到活动发布的地址

弹窗

PS

相册处也存在xss漏洞

此处修改相册名字插入xss代码

返回相册弹窗

测试数据已删除,如需复现,请按照我说的方法测试,前面的漏洞求审核啊!!、

还有三处xss漏洞

网速太渣了,我就不测试了,这三处随便点击进去评论插入代码

然后就弹窗了

漏洞证明:

详细说明

修复方案:

你们懂的,前面的漏洞求审核,

版权声明:转载请注明来源 Mosuan@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-06-04 15:27

厂商回复:

谢谢,我们非常重视, 将尽快修复

最新状态:

暂无