漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-067610

漏洞标题:配合阿里妈妈爆受害人支付宝所有敏感信息明文影响几亿支付宝用户

相关厂商:支付宝

漏洞作者: 宝贝煎鸡蛋

提交时间:2014-07-06 12:17

修复时间:2014-08-20 12:18

公开时间:2014-08-20 12:18

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-06: 细节已通知厂商并且等待厂商处理中

2014-07-10: 厂商已经确认,细节仅向厂商公开

2014-07-20: 细节向核心白帽子及相关领域专家公开

2014-07-30: 细节向普通白帽子公开

2014-08-09: 细节向实习白帽子公开

2014-08-20: 细节向公众公开

简要描述:

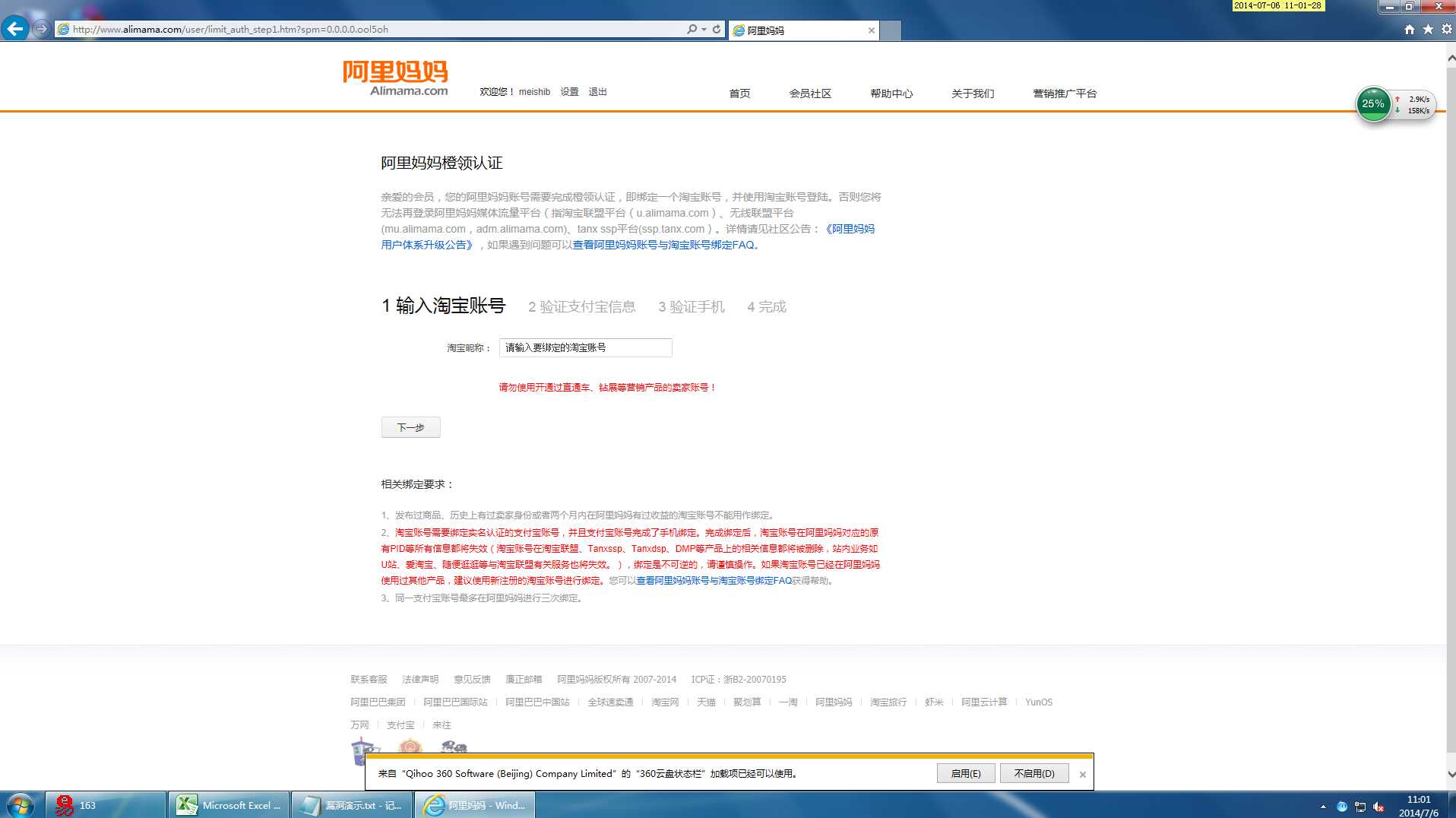

测试流程,使用一个老的阿里妈妈帐号,(不是淘宝帐号),登陆阿里妈妈。此时要求绑定淘宝帐号,随便输入一个没有注册过的阿里妈妈的淘宝帐号。测试用的淘宝帐号:素颜堇风,下一步输入你想查询的支付宝帐号和密码登陆,点击登陆。奇迹出现在浏览器的地址栏。

利用这个方法,可以查询支付宝的身份证号码,骗子可以通过渠道(很多人提供真实扫描件查询),获取到对方的身份证扫描件,制造很多意想不到的结果。

详细说明:

阿里妈妈帐号:[email protected] (这是以前的帐号,现在登陆按联盟规定要绑定淘宝帐号)

测试用的淘宝帐号:素颜堇风

测试支付宝帐号:[email protected]

测试流程,使用一个老的阿里妈妈帐号,(不是淘宝帐号),登陆阿里妈妈。

此时要求绑定淘宝帐号,随便输入一个没有注册过的阿里妈妈的淘宝帐号。

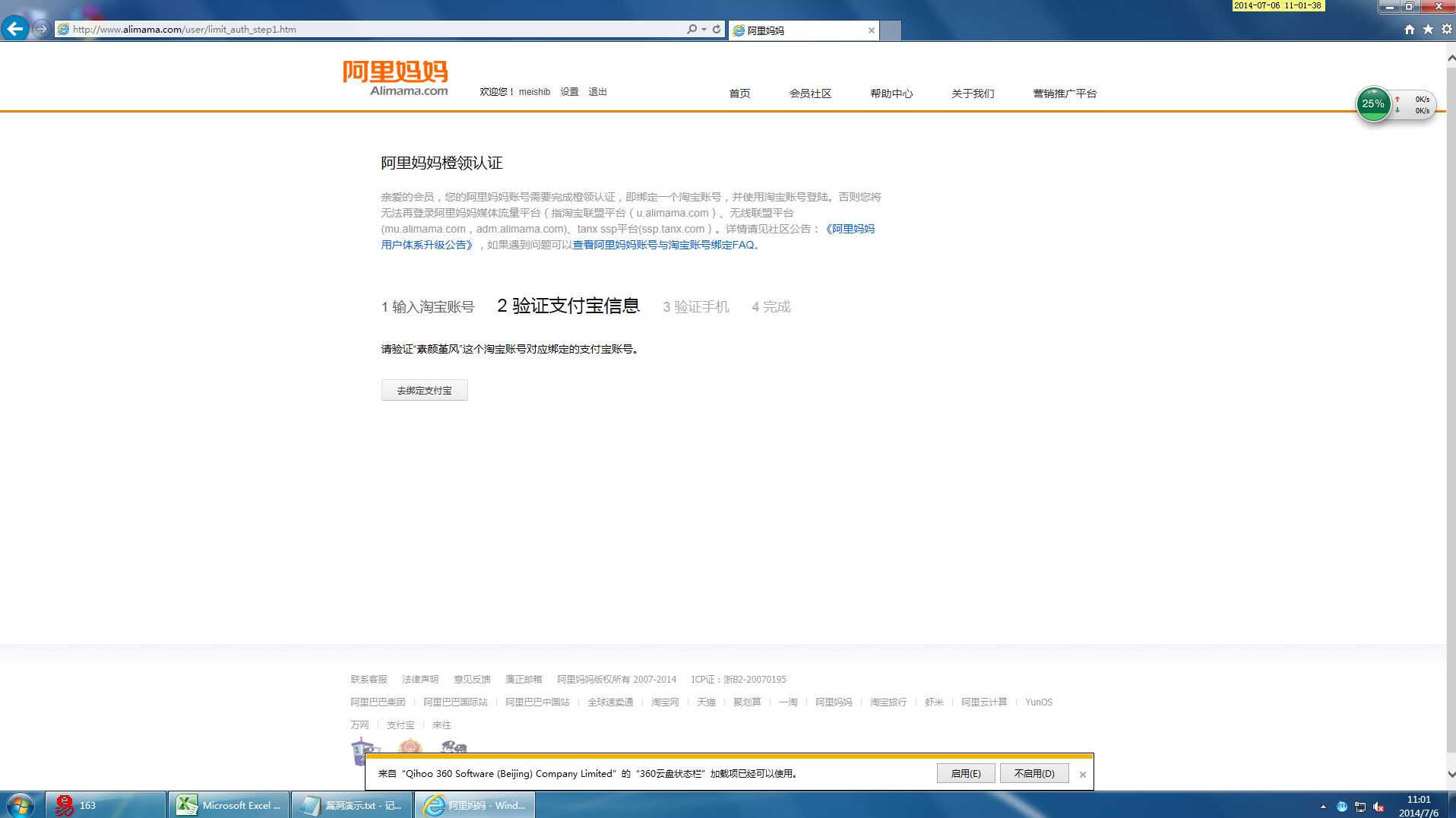

测试用的淘宝帐号:素颜堇风,下一步输入你想查询的支付宝帐号和密码登陆,点击登陆。

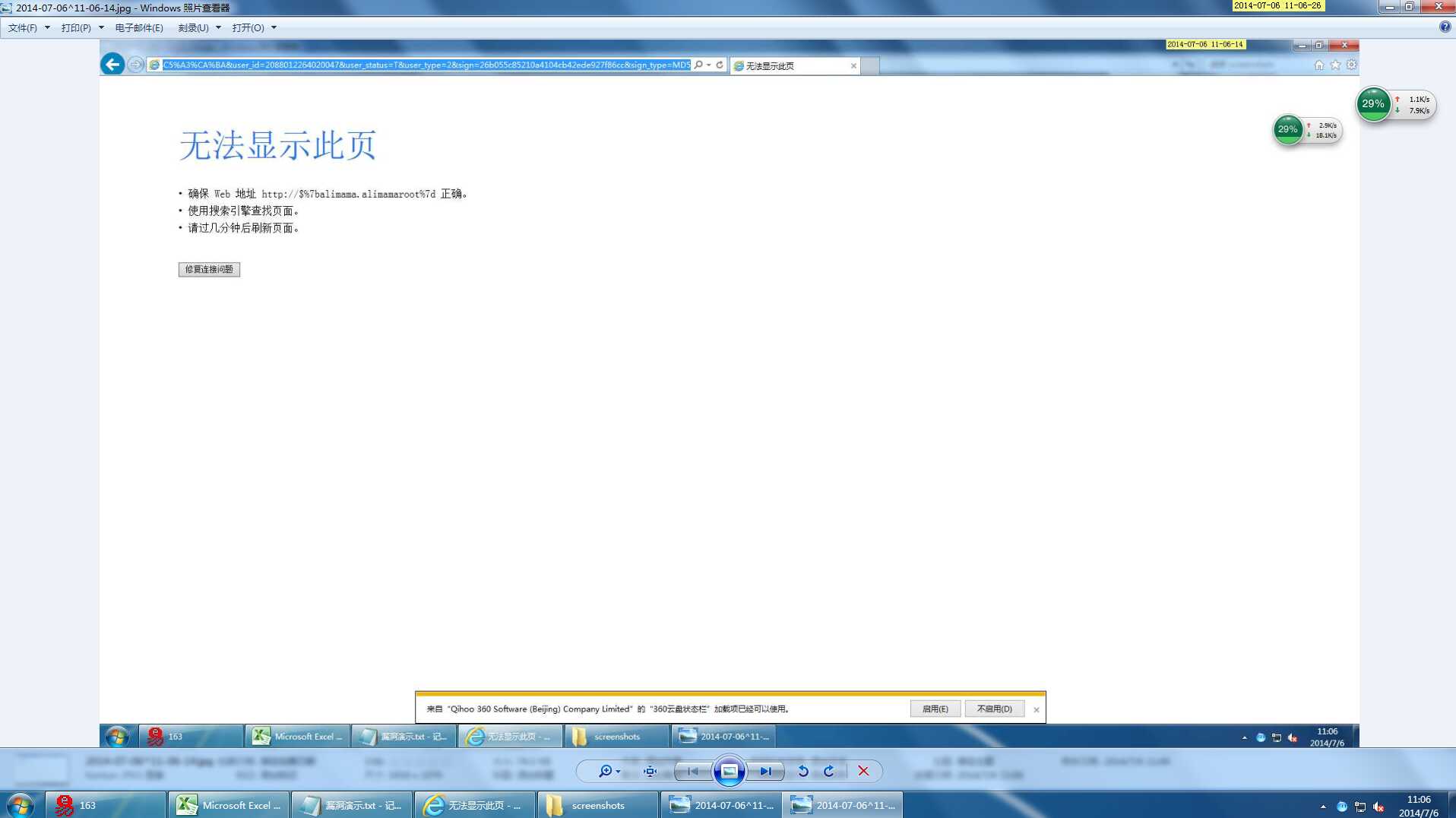

奇迹出现的浏览器的地址栏。

把地址栏的所有信息全部复制出来,得到以下内容

http://%24%7Balimama.alimamaroot%7D/orange/alipay_bind_callback_mm.htm?

cert_no=422223193201151024&cert_type=0&email=renyin21824%40163.com&gender=f&is_bank_auth=T&is_certified=T&is_id_auth=T&is_mobile_auth=T&is_success=T&mobile=18935433465¬ify_id=RqPnCoPT3K9%252Fvwbh3InR9d9AKGRsE8PlXybv8BJl

%252F7w8lrovbkMnDM4gCf%252FfzlANVqYW&real_name=%D1%EE%CF%C8%D3%BD&user_id=2088112218205240&user_status=T&user_type=2&sign=d21d613418705210c6492d55aba437e8&sign_type=MD5

大概得出以下重要信息

no=422223193201151024 (身份证)

email=renyin21824%40163.com (支付宝帐号)

mobile=18935433465 手机号

name=%D1%EE%CF%C8%D3%BD 自己解密

user_id=2088112218205240 就算是同一身份证,这个id也不相同,具体是什么不太清楚

user_type=2 这个帐号是此身份证在支付宝的第二个帐号

sign=d21d613418705210c6492d55aba437e8&sign_type=MD5 (这个我就不知道是什么了)

漏洞证明:

http://%24%7Balimama.alimamaroot%7D/orange/alipay_bind_callback_mm.htm?

cert_no=422223193201151024&cert_type=0&email=renyin21824%40163.com&gender=f&is_bank_auth=T&is_certified=T&is_id_auth=T&is_mobile_auth=T&is_success=T&mobile=18935433465¬ify_id=RqPnCoPT3K9%252Fvwbh3InR9d9AKGRsE8PlXybv8BJl

%252F7w8lrovbkMnDM4gCf%252FfzlANVqYW&real_name=%D1%EE%CF%C8%D3%BD&user_id=2088112218205240&user_status=T&user_type=2&sign=d21d613418705210c6492d55aba437e8&sign_type=MD5

修复方案:

没测试好就别发布!!

版权声明:转载请注明来源 宝贝煎鸡蛋@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2014-07-10 10:31

厂商回复:

感谢您对支付宝安全的关注,此问题利用的前提是支付宝账号被盗,我们正在与相关方共同改进。

最新状态:

暂无