漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-067571

漏洞标题:百度主站一处有趣的储存型xss漏洞(第三方网站引起)

相关厂商:百度

漏洞作者: Mosuan

提交时间:2014-07-06 01:02

修复时间:2014-08-20 01:04

公开时间:2014-08-20 01:04

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-06: 细节已通知厂商并且等待厂商处理中

2014-07-07: 厂商已经确认,细节仅向厂商公开

2014-07-17: 细节向核心白帽子及相关领域专家公开

2014-07-27: 细节向普通白帽子公开

2014-08-06: 细节向实习白帽子公开

2014-08-20: 细节向公众公开

简要描述:

xss

详细说明:

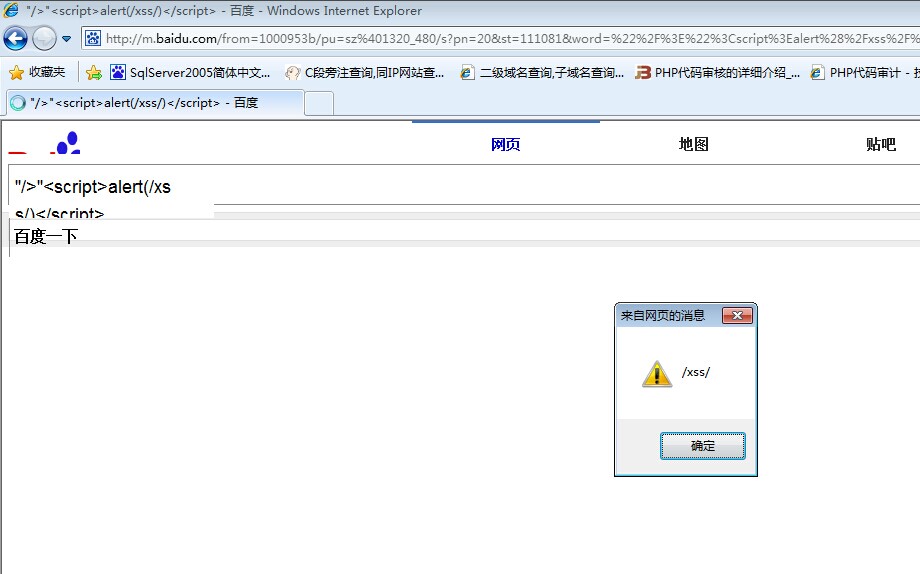

上班的时候意淫了一下百度。。。。结果就弹窗了。。。

上班的时候用手机搜索了一下xss语句,

测试环境:QQ浏览器、安卓系统

搜索这个时,到第三第四页弹窗

注意是第三第四页才弹窗

对于我们这种闲到蛋疼的人,果断追查是由什么引起的

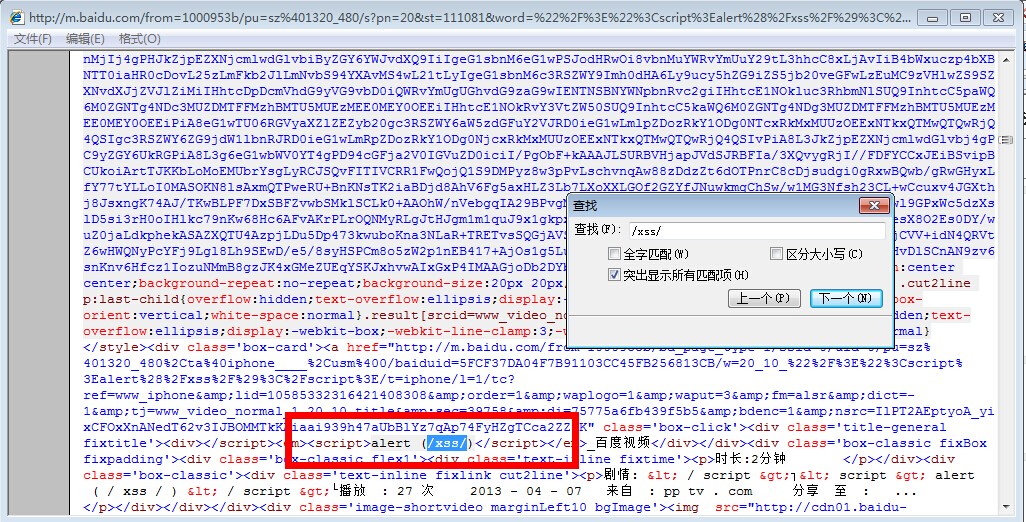

查看下源代码

得知是由pptv引起的

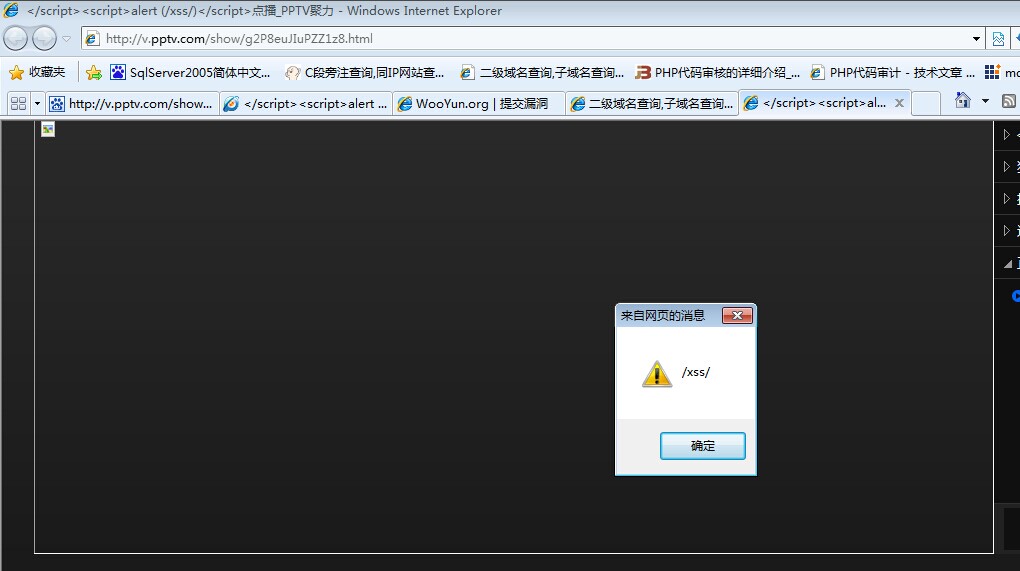

追朔到pptv插入xss的地址

pptv也弹窗了- -

好吧,搜索到第三第四页不是每个人都那么逗比的。

既然pptv这个xss被收录了,就直接百度这个url就OK了

最后得到地址

本想还测试别的搜索引擎的,想想算了吧,php又呼唤我了。

漏洞证明:

@百度 @pptv 电脑版也可以xss,能上前台了吧?

修复方案:

转吧。。

版权声明:转载请注明来源 Mosuan@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-07-07 10:39

厂商回复:

感谢对百度安全的支持。

最新状态:

暂无