漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062351

漏洞标题:酷狗游戏分站SQL注入(全+貌似通用程序导致通杀)

相关厂商:酷狗

漏洞作者: Moc

提交时间:2014-05-26 10:30

修复时间:2014-05-31 10:31

公开时间:2014-05-31 10:31

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-26: 细节已通知厂商并且等待厂商处理中

2014-05-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

酷狗游戏分站的SQL注射,貌似通杀了。有礼物么,我是酷狗的脑残粉 - -

详细说明:

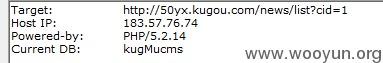

前面看了两个酷狗游戏的站,都有SQL注射,然后看其他站的时候,都会爆一个错

一开始以为是真的没注入了

今天早上心血来潮,又来看看了

然后发现一个规律

酷狗游戏分站,都会有这么一个连接:http://xxx.kugou.com/news/list?cid=xx

若是cid的值是我们自己点站内连接,很少能有注入

但是,脑残粉总是会做出一些常人无法理解的事情

我们给每个cid都给个1的值

然后,瞬间爆炸,No images,say a XX,

武林英雄

大闹天宫

倾世情缘

还有好多,都存在这个注入,顺带提一下,注入有很多库,有的库里面的信息很敏感

http://games.kugou.com 这个站的管理人员username和password都在里面

漏洞证明:

修复方案:

你们更懂

版权声明:转载请注明来源 Moc@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-05-31 10:31

厂商回复:

最新状态:

暂无