漏洞概要

关注数(24)

关注此漏洞

漏洞标题:360某不知名系统账号弱口令导致某PUBLIC KEY泄露

漏洞作者: 浩天

提交时间:2014-04-19 11:00

修复时间:2014-06-03 11:01

公开时间:2014-06-03 11:01

漏洞类型:后台弱口令

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-04-19: 细节已通知厂商并且等待厂商处理中

2014-04-19: 厂商已经确认,细节仅向厂商公开

2014-04-29: 细节向核心白帽子及相关领域专家公开

2014-05-09: 细节向普通白帽子公开

2014-05-19: 细节向实习白帽子公开

2014-06-03: 细节向公众公开

简要描述:

可以不给过,但问题真实存在

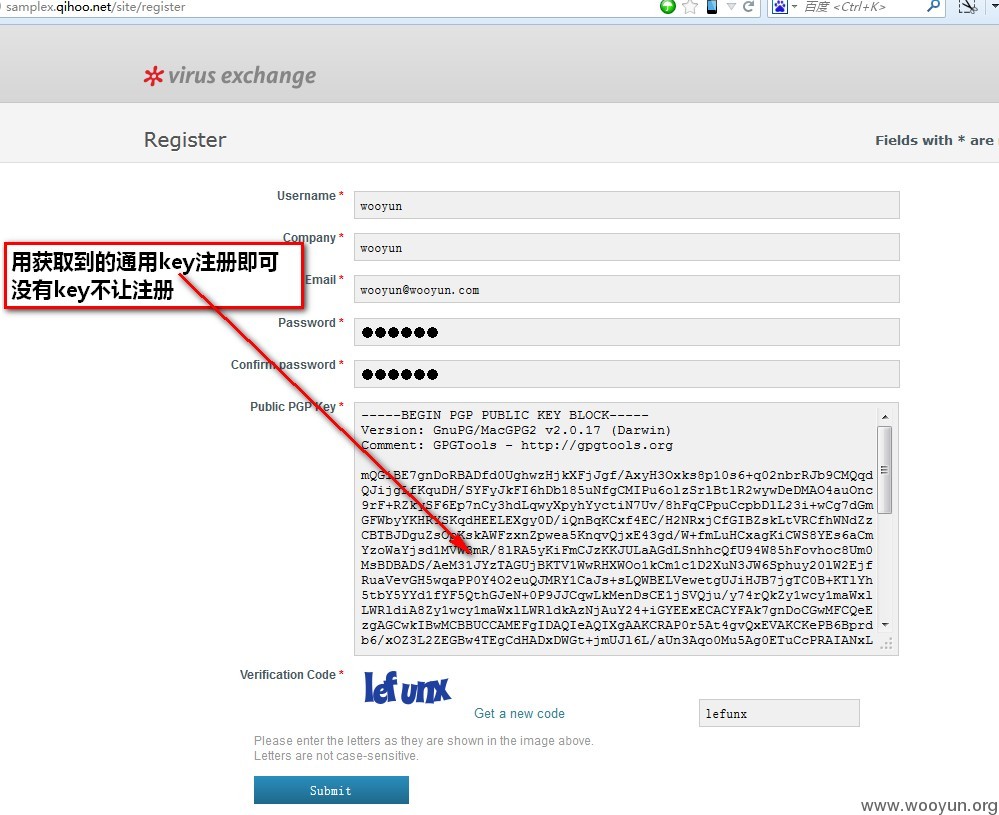

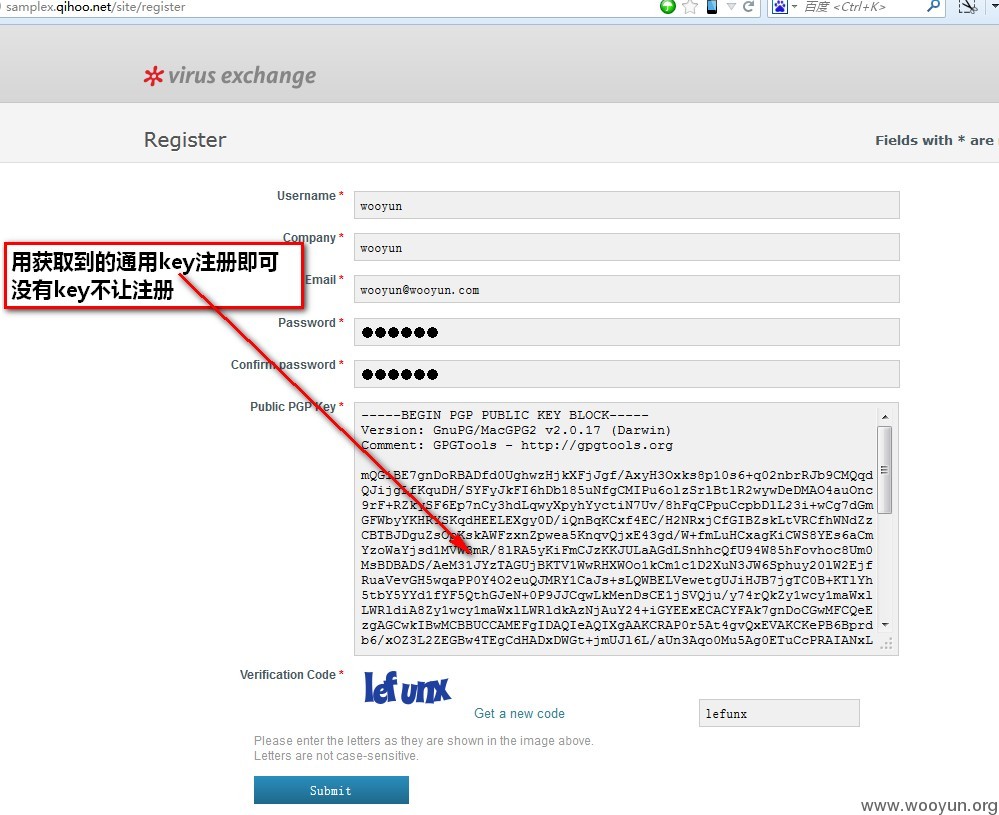

1、不知道是360的什么系统,获取key值就可以自己注册了,也没啥危害

但是不知道这个key值与其他系统的注册有关没,提上来试试

2、顺便附带一个疑似sql注入的问题,也可能只是个sql报错

水平有限,牛们可以自己发挥下,看能不能扩大...

详细说明:

1.

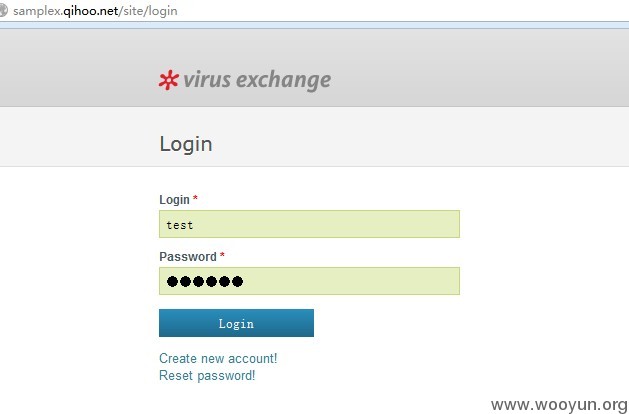

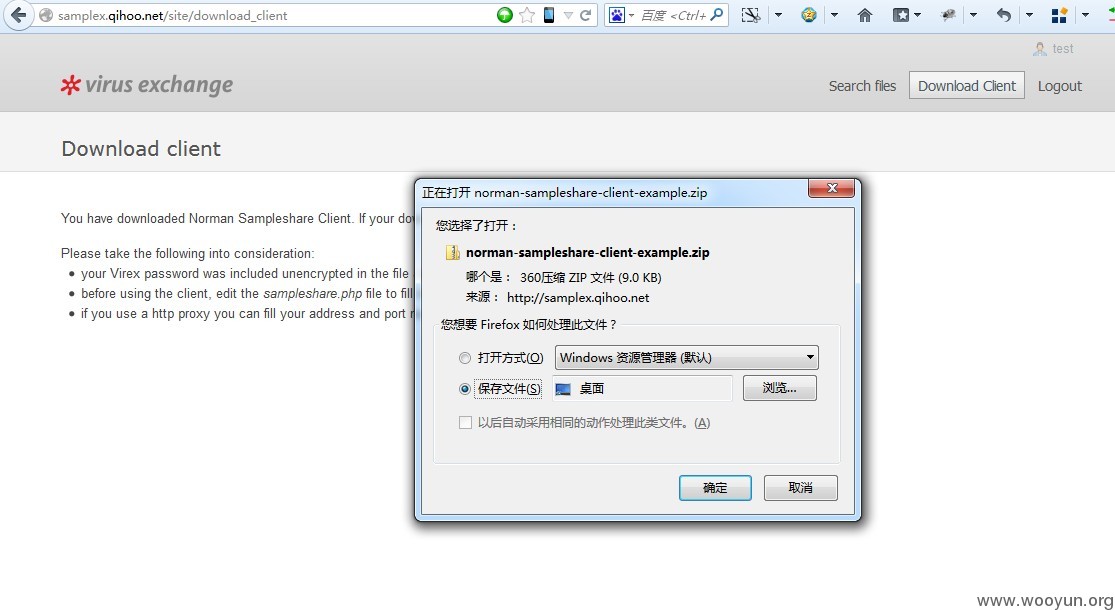

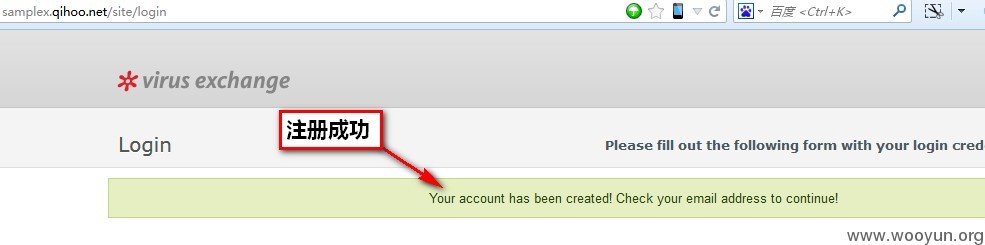

系统地址:http://samplex.qihoo.net/site/login

这个开源的框架好像自身有点问题吧

账号:test 密码:123456

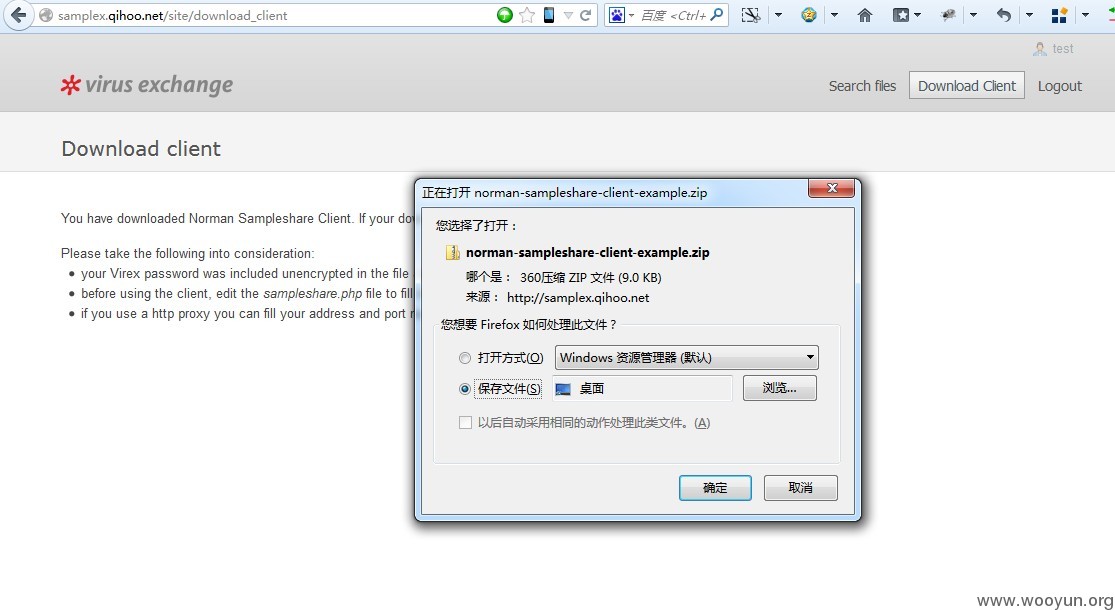

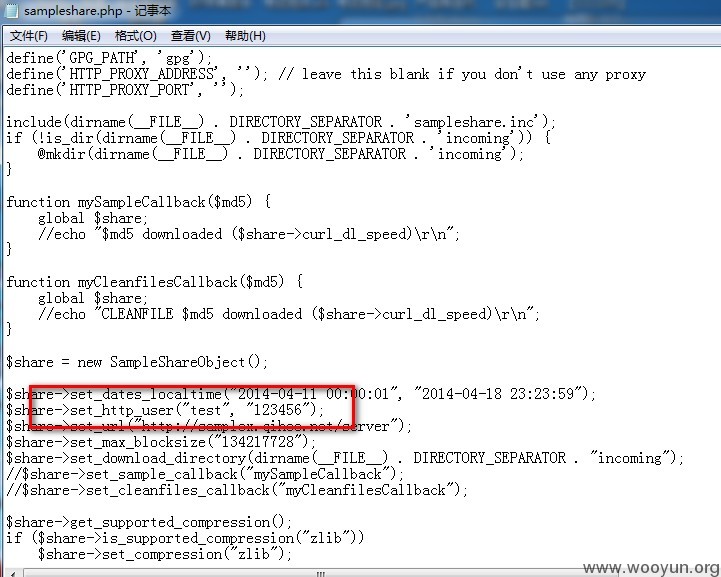

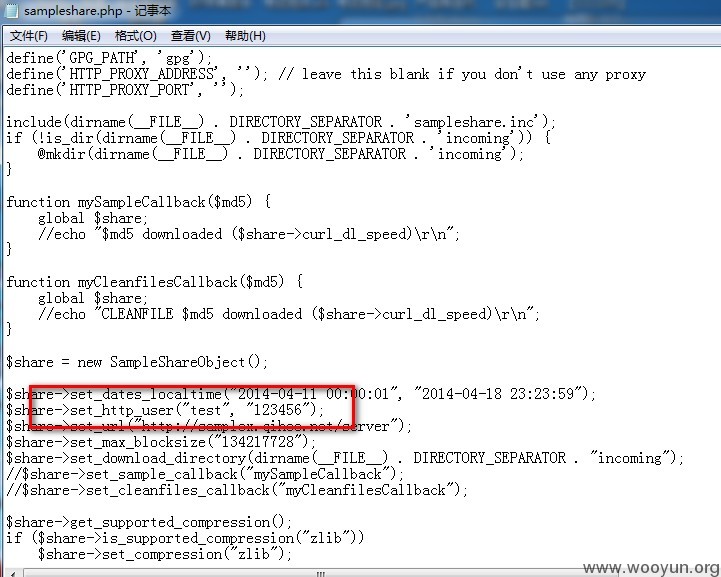

可以下载一个php&inc源码的包,自己的账号密码就在里面

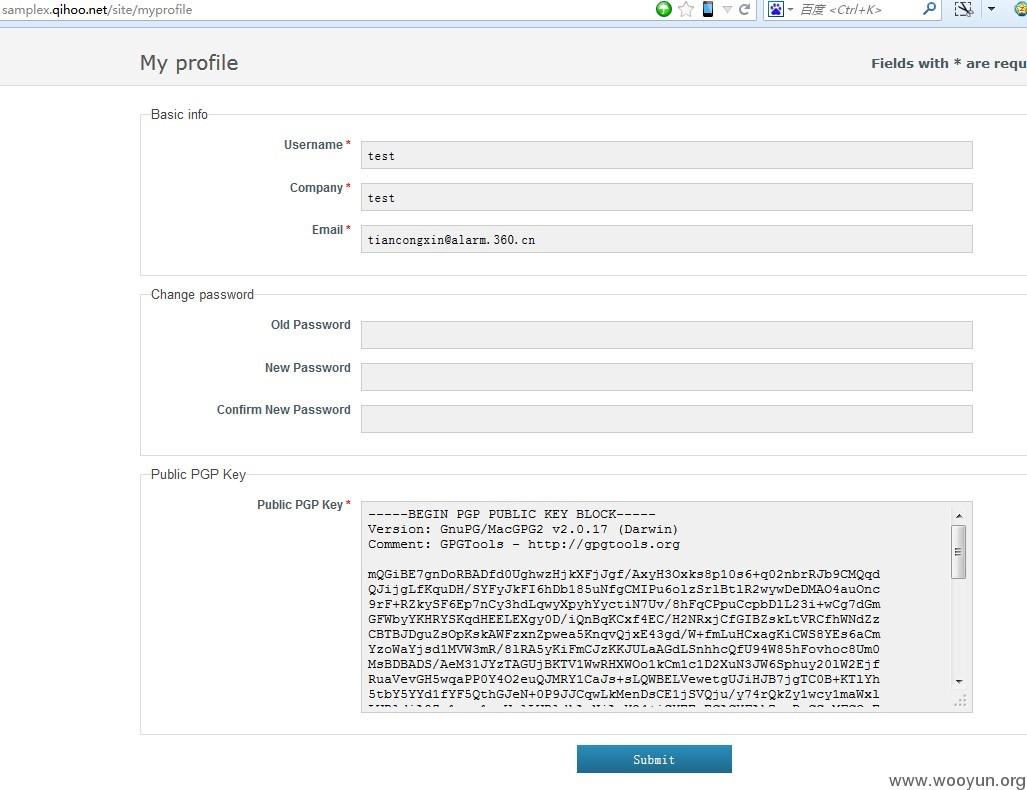

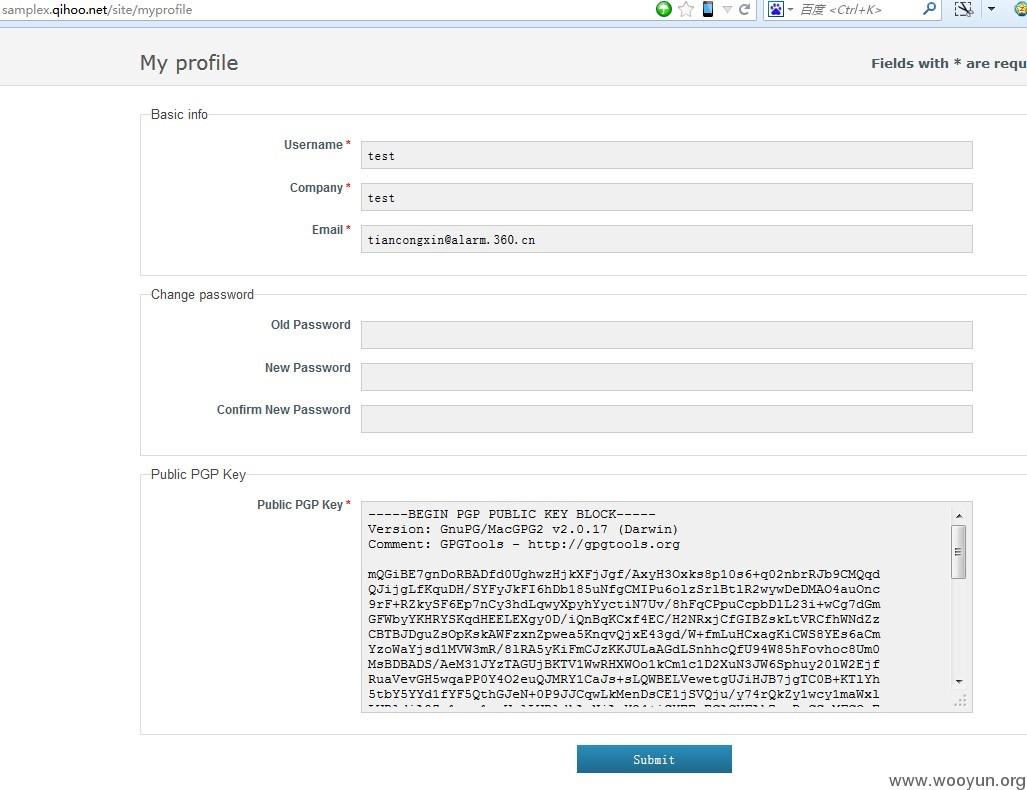

获取到用户的信息,和自己注册时需要的 公钥 PUBLIC KEY

贴出来吧!!

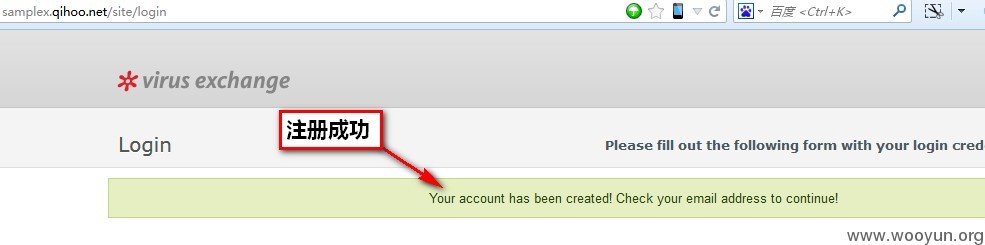

然后你就可以自己去注册了

没找到太大危害的利用方式,但毕竟是敏感信息泄露

不知道有人能扩大危害不

漏洞证明:

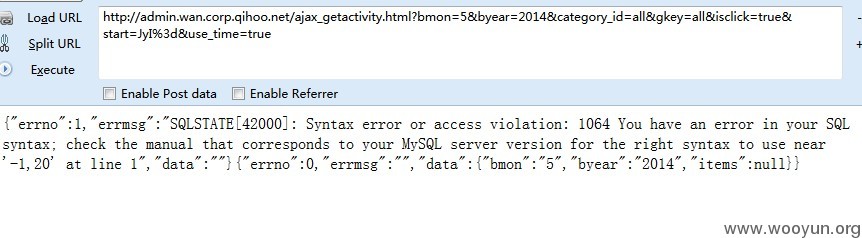

2.

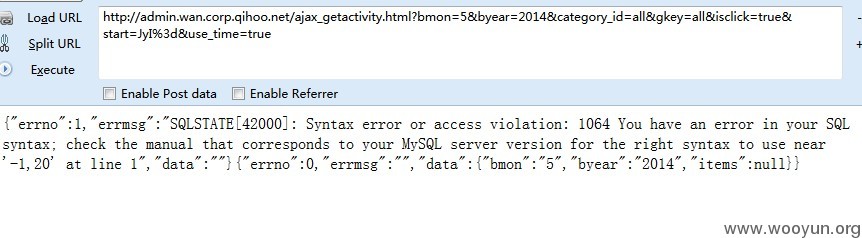

附送一个疑似sql注入吧,问题出在参数start,字母就报错,其他数字、字符没问题,不知道什么原因报错,我利用不了,谁来看看

http://admin.wan.corp.qihoo.net/ajax_getactivity.html?bmon=5&byear=2014&category_id=all&gkey=all&isclick=true&start=JyI%3d&use_time=true

修复方案:

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-19 14:31

厂商回复:

感谢您的反馈,问题正在修复中。

同时欢迎您关注360安全应急响应中心月奖励计划! http:///Index/news/id/

最新状态:

暂无