漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043524

漏洞标题:北航course grading系统漏洞(按照名单涉及29所学校)

相关厂商:北京航空航天大学

漏洞作者: HoerWing

提交时间:2013-11-21 13:09

修复时间:2014-01-05 13:10

公开时间:2014-01-05 13:10

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-21: 细节已通知厂商并且等待厂商处理中

2013-11-25: 厂商已经确认,细节仅向厂商公开

2013-12-05: 细节向核心白帽子及相关领域专家公开

2013-12-15: 细节向普通白帽子公开

2013-12-25: 细节向实习白帽子公开

2014-01-05: 细节向公众公开

简要描述:

我是北京航空航天大学附属小学一年级的一名小学生,刚上小学一个月的时候交C语言作业,我就想,能不能不做作业又能得满分呢,所以,我把我的小手伸向了C语言教辅平台的服务器和数据库。(麻麻说这么写才够装逼,装逼才能火)

详细说明:

这算是成功入侵事件吧,拿下了北航两台服务器,按照名单上说,还有上海大学计算中心等28所高校在用这个系统,名单:http://www.course.sei.buaa.edu.cn/Users/。另外北航使用的都是1.1.3版本,似乎1.1.6版本这个bug已经修复了,谁知道呢,没人用1.1.6。下面详细讲说一下入侵过程:

北航使用这个平台的服务器有两台,一个是http://judge.sei.buaa.edu.cn/,另一个是http://crs.sei.buaa.edu.cn/,测试请到http://crs.sei.buaa.edu.cn/,学号stu,密码stu(这个账号和密码是在http://www.course.sei.buaa.edu.cn/demo/上对外公开的)。

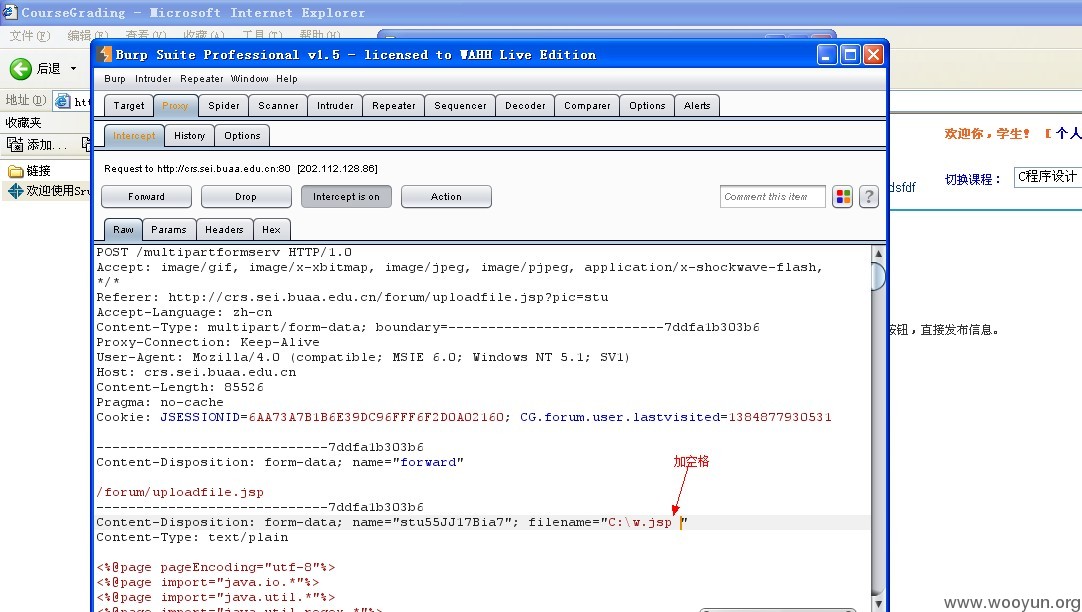

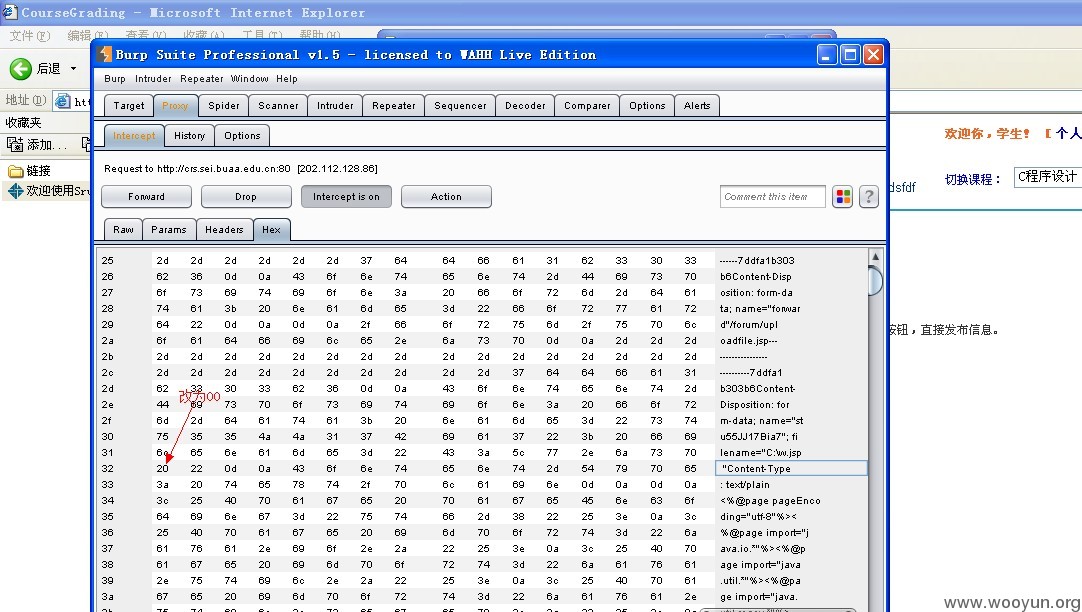

废话不多说,漏洞很简单0x00截断上传,古老的漏洞。

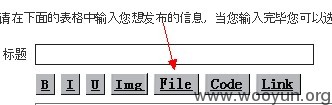

进入学生页面之后,我们找到在线答疑,随便点开一个论坛,之后发新帖,点file

上传jsp网马,burpsuite截断数据包,在文件名后面加0x00

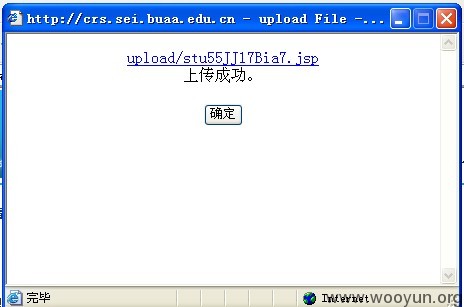

上传成功:

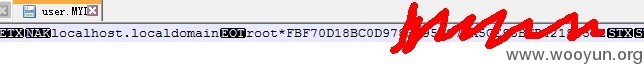

下面,提权脱库一条龙服务,不多说,你懂得。

漏洞证明:

修复方案:

按照这个过滤jsp文件的方式,我大体估计了一下我们假设有这么一个函数get_type(name),因为要扫文件扩展名,所以从后往前扫,如果我们在末尾加了一个0x00那么就判断无文件扩展名,而保存文件时,我们是从前往后扫所以遇到0x00就认为字符串结束,所以过滤不掉,

那么修复方案很简单,把传递给外部Java的实参进行过滤,先从前往后扫直到0x00,之后把这个字符串传递给Java类。

版权声明:转载请注明来源 HoerWing@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-11-25 22:30

厂商回复:

最新状态:

暂无