漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-056468

漏洞标题:春秋航空任意用户密码重置漏洞

相关厂商:春秋航空

漏洞作者: 计算姬

提交时间:2014-04-10 10:32

修复时间:2014-05-25 10:33

公开时间:2014-05-25 10:33

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-10: 细节已通知厂商并且等待厂商处理中

2014-04-10: 厂商已经确认,细节仅向厂商公开

2014-04-20: 细节向核心白帽子及相关领域专家公开

2014-04-30: 细节向普通白帽子公开

2014-05-10: 细节向实习白帽子公开

2014-05-25: 细节向公众公开

简要描述:

春秋航空任意用户密码重置

详细说明:

春秋航空主站http://www.china-sss.com/

密码找回

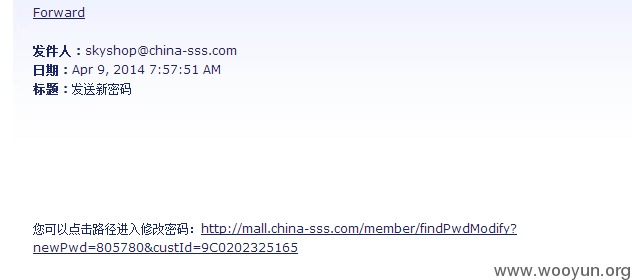

发送到邮箱去了

看看链接

http://www.china-sss.com/AirCust/ModifyNewPassword?sec=BE0D87EC3A1C77D6269E26C6C4DA07BFsplitStrEAC70A5C00049334D5C44CBB1204A0A1A143452127F795F5FB4E37C86907F5C1splitStr9B738C3935F8AB84DAF8DDB6BEAAB737

好牛逼啊,貌似不能伪造啊什么的,觉不爱。

不过来到了他的绿翼商城http://mall.china-sss.com/

跟主站的账户密码是一致的

我们来看看他的密码找回

http://mall.china-sss.com/member/findPwdModify?newPwd=805780&custId=9C0202325165

点击进去就可以直接设置新的密码了

我们分析下url,newPwd先不管,custID很明显,我们改一下65变成64,就来到了64这个用户的密码重置了,心里一阵窃喜,输入新密码后点击确认,弹框说旧密码不对。

我了个擦,哪里验证旧密码了啊。我找回的时候也没让我输旧密码啊。这时候想到了newPwd

其实这里的newPwd就是旧密码。所以密码找回流程是这样的

当你输入邮箱找回密码的时候,系统直接给你重置了一个6位密码,然后以这个6位密码当作你的“旧密码”进行验证,从而来判断你是否是自己的账户。经检测,上面的URL中805780确实可以登录,在没有设置新密码之前。

所以咯,这里就是申请密码找回一下,然后密码就默认变成了随机的6位纯数字。那么BURP一下就可以搞定了啊

burp的话,100000差不多2小时吧。我知道发6位的密码重置肯定不会给过,因为之前的都没给过。

不过这里我想主要说明的是,厂商的疏忽。主站的密码找回就牛逼,到了分站就疏忽了,导致我们可以利用。给大家一个思路罢了。

漏洞证明:

春秋航空主站http://www.china-sss.com/

密码找回

发送到邮箱去了

看看链接

http://www.china-sss.com/AirCust/ModifyNewPassword?sec=BE0D87EC3A1C77D6269E26C6C4DA07BFsplitStrEAC70A5C00049334D5C44CBB1204A0A1A143452127F795F5FB4E37C86907F5C1splitStr9B738C3935F8AB84DAF8DDB6BEAAB737

好牛逼啊,貌似不能伪造啊什么的,觉不爱。

不过来到了他的绿翼商城http://mall.china-sss.com/

跟主站的账户密码是一致的

我们来看看他的密码找回

http://mall.china-sss.com/member/findPwdModify?newPwd=805780&custId=9C0202325165

点击进去就可以直接设置新的密码了

我们分析下url,newPwd先不管,custID很明显,我们改一下65变成64,就来到了64这个用户的密码重置了,心里一阵窃喜,输入新密码后点击确认,弹框说旧密码不对。

我了个擦,哪里验证旧密码了啊。我找回的时候也没让我输旧密码啊。这时候想到了newPwd

其实这里的newPwd就是旧密码。所以密码找回流程是这样的

当你输入邮箱找回密码的时候,系统直接给你重置了一个6位密码,然后以这个6位密码当作你的“旧密码”进行验证,从而来判断你是否是自己的账户。经检测,上面的URL中805780确实可以登录,在没有设置新密码之前。

所以咯,这里就是申请密码找回一下,然后密码就默认变成了随机的6位纯数字。那么BURP一下就可以搞定了啊

burp的话,100000差不多2小时吧。我知道发6位的密码重置肯定不会给过,因为之前的都没给过。

不过这里我想主要说明的是,厂商的疏忽。主站的密码找回就牛逼,到了分站就疏忽了,导致我们可以利用。给大家一个思路罢了。

修复方案:

修复修复撒

版权声明:转载请注明来源 计算姬@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-10 11:07

厂商回复:

该系统为分站系统,已收到并尽快修复,非常感谢,辛苦了。

最新状态:

2014-04-14:已修复,谢谢。