漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033468

漏洞标题:教育部门OA系统jboss未授权访问导致文件上传任意代码执行(打包)

相关厂商:某些高校/教育类部门

漏洞作者: 一只猿

提交时间:2013-08-04 16:02

修复时间:2013-09-18 17:33

公开时间:2013-09-18 17:33

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-04: 细节已通知厂商并且等待厂商处理中

2013-08-08: 厂商已经确认,细节仅向厂商公开

2013-08-18: 细节向核心白帽子及相关领域专家公开

2013-08-28: 细节向普通白帽子公开

2013-09-07: 细节向实习白帽子公开

2013-09-18: 细节向公众公开

简要描述:

OA系统jboss未授权访问导致文件上传任意代码执行打包,包括各种市级县级和高校的OA系统

详细说明:

某款OA系统的一个比较老的未授权访问漏洞,此漏洞在add url()处可上传远程服务器文件(war),上传webshell导致任意代码执行,详细见证明贴图

漏洞证明:

上传马的过程就不写了,之前有提过一个( WooYun: 某教育局OA系统配置不当导致文件上传已getshell ),现在我这个就直接打包,省略传马过程,直接给出结果截图

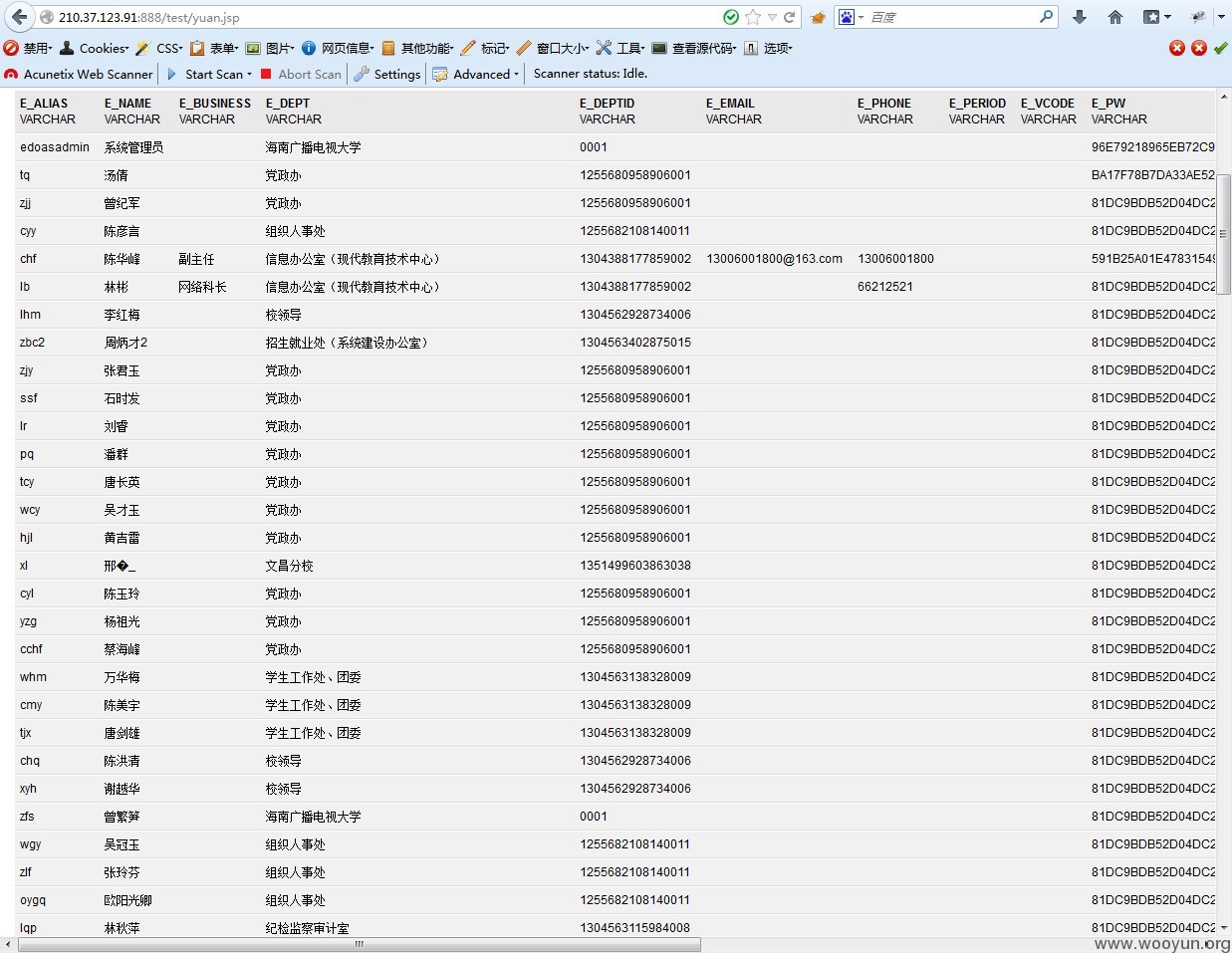

0>http://210.37.123.91:888/edoas2/oa.jsp[海南广播大学]

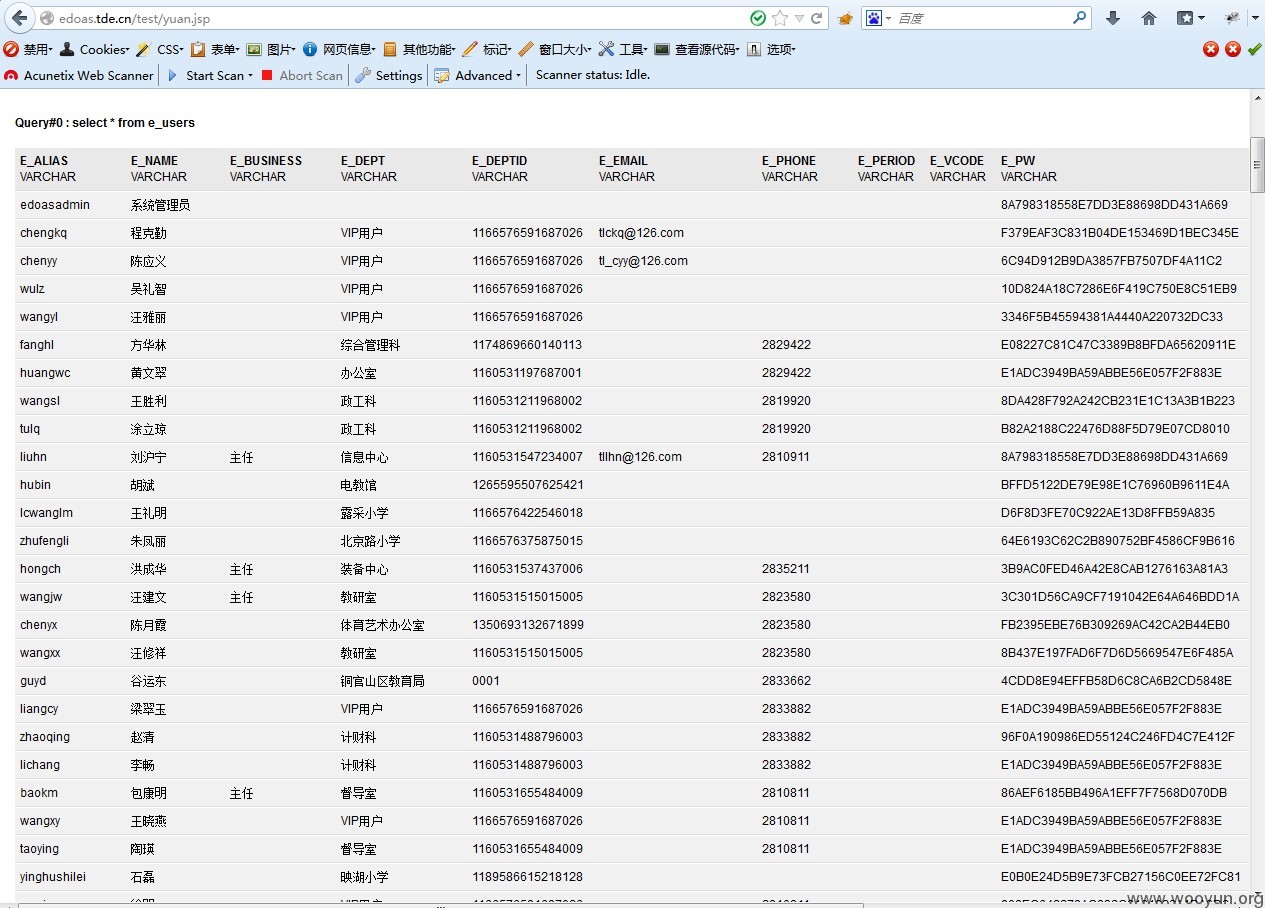

1>http://edoas.tde.cn/edoas2/oa.jsp[铜官山区教育电子政务平台]

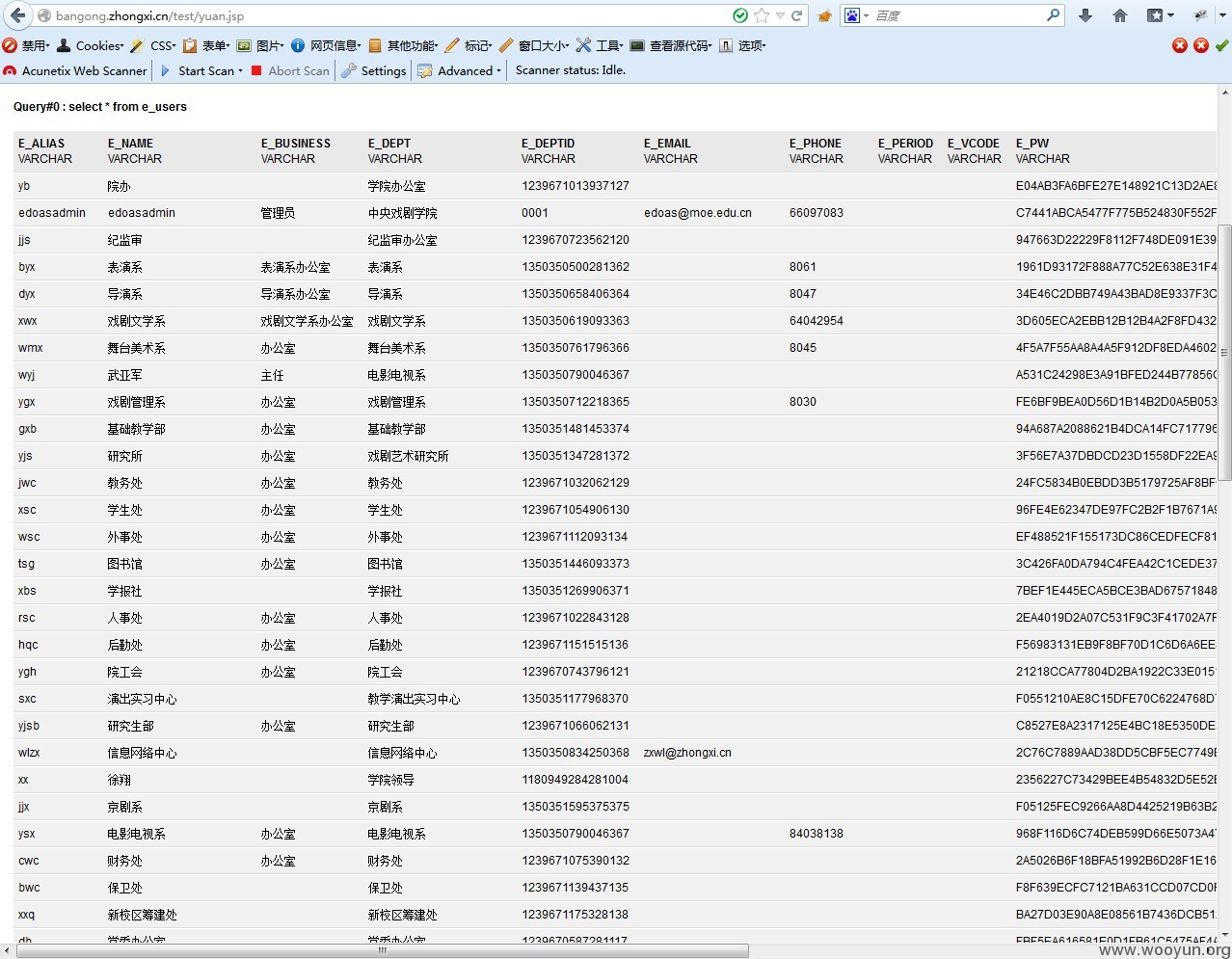

2>http://bangong.zhongxi.cn/edoas2/oa.jsp[中央戏剧学院]

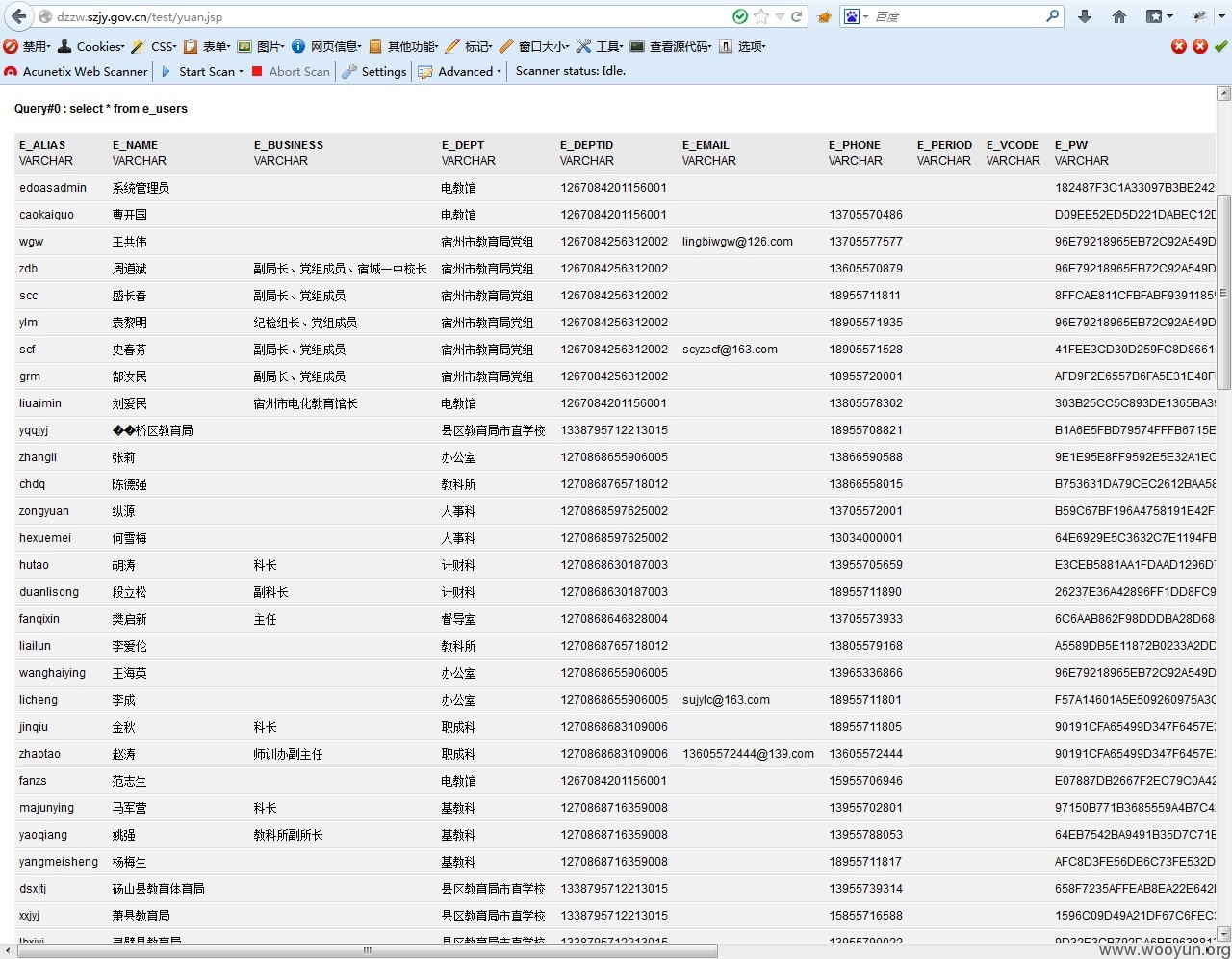

3>http://dzzw.szjy.gov.cn/edoas2/oa.jsp[宿州市教育局]

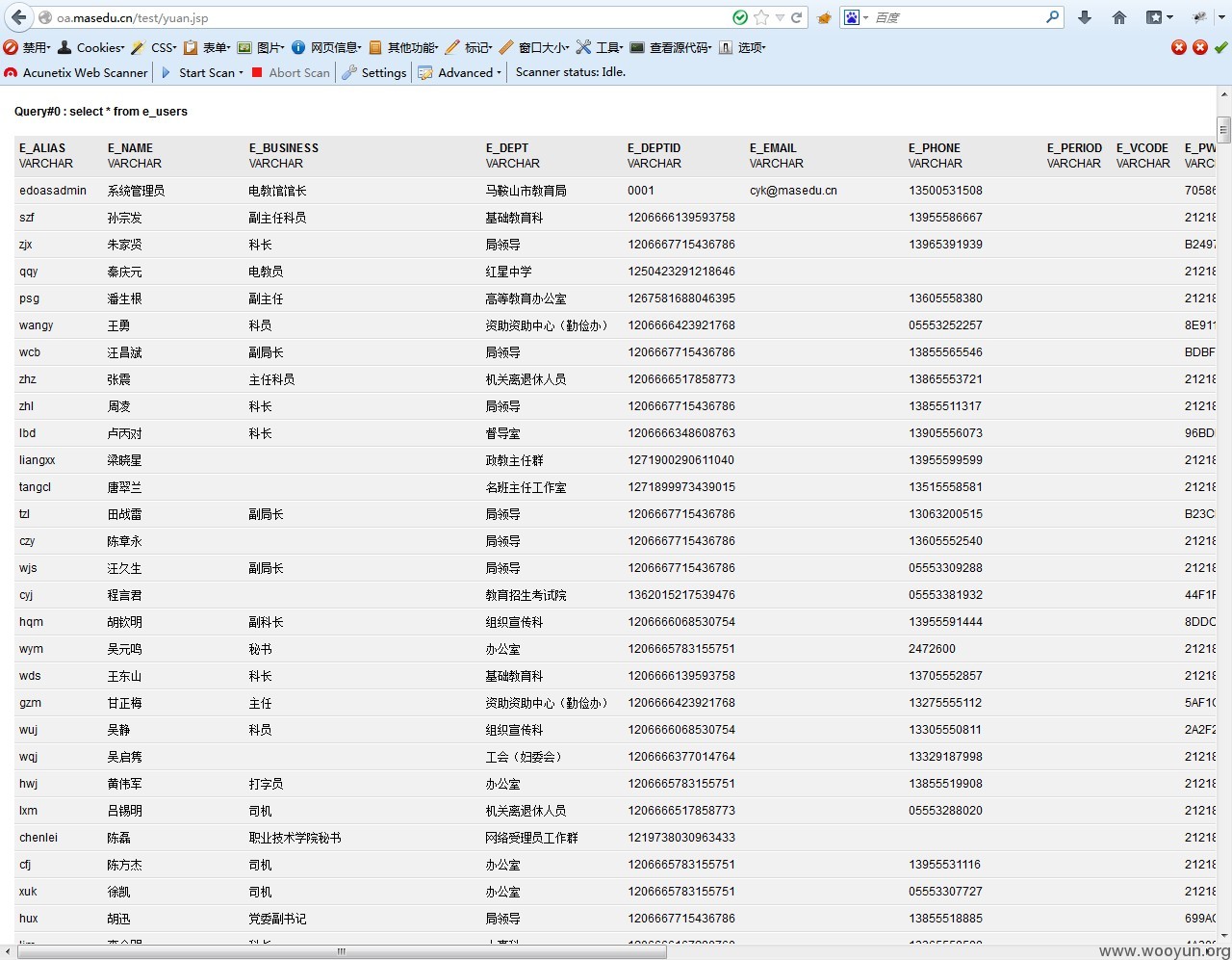

4>http://oa.masedu.cn/edoas2/oa.jsp[马鞍山市教育局]

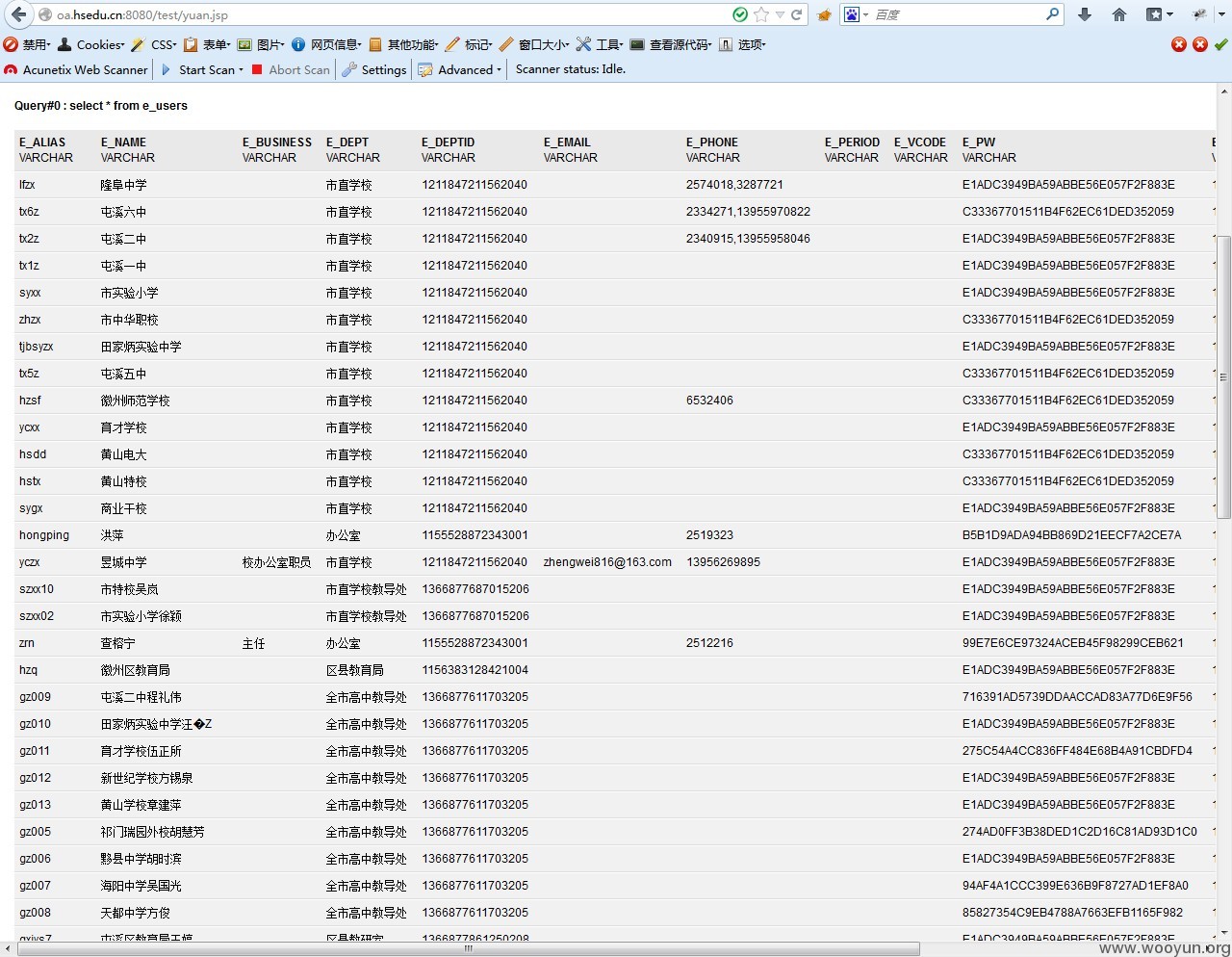

5>http://oa.hsedu.cn:8080/edoas2/oa.jsp[黄山市教育局]

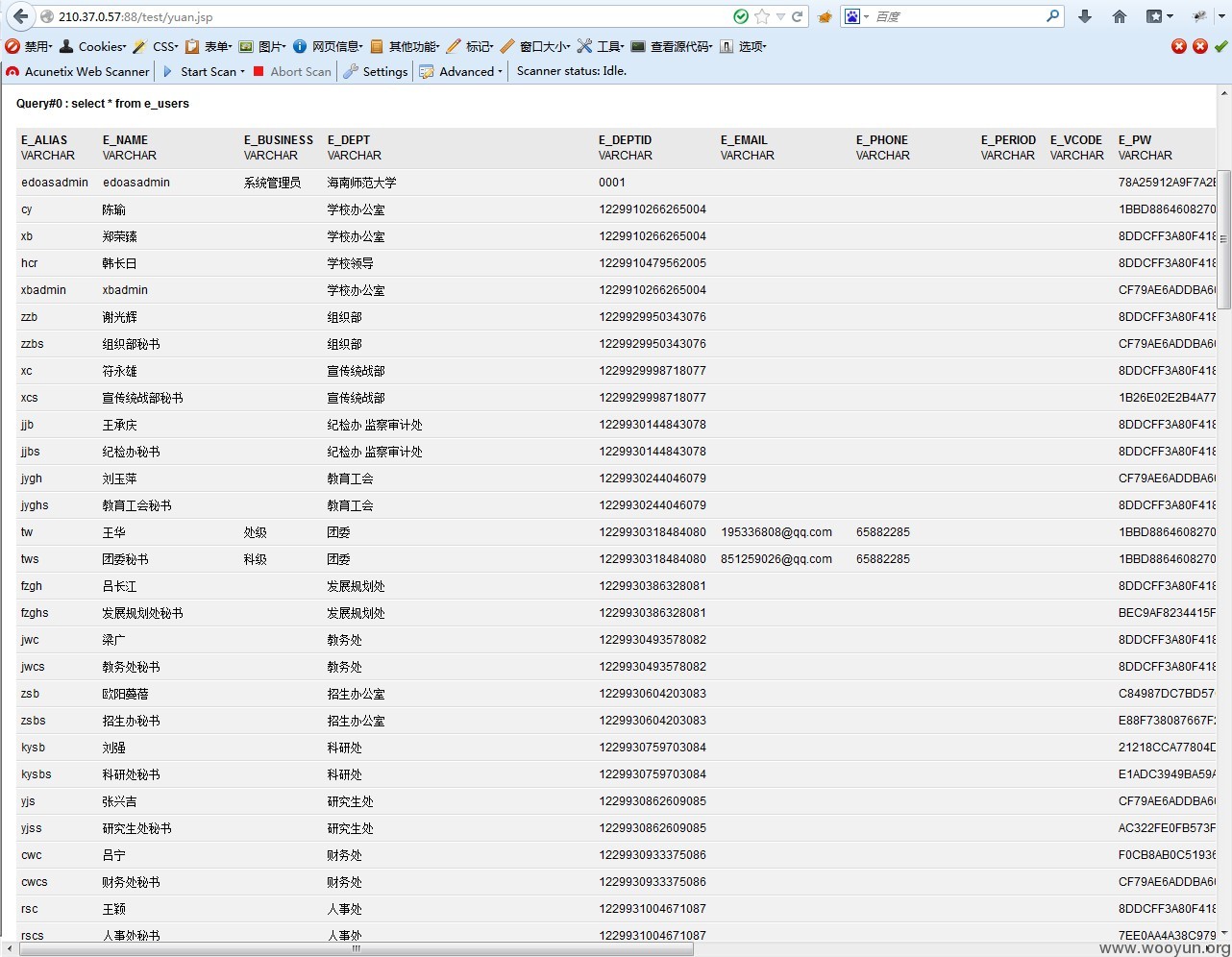

6>http://210.37.0.57:88/edoas2/oa.jsp[海南师范大学]

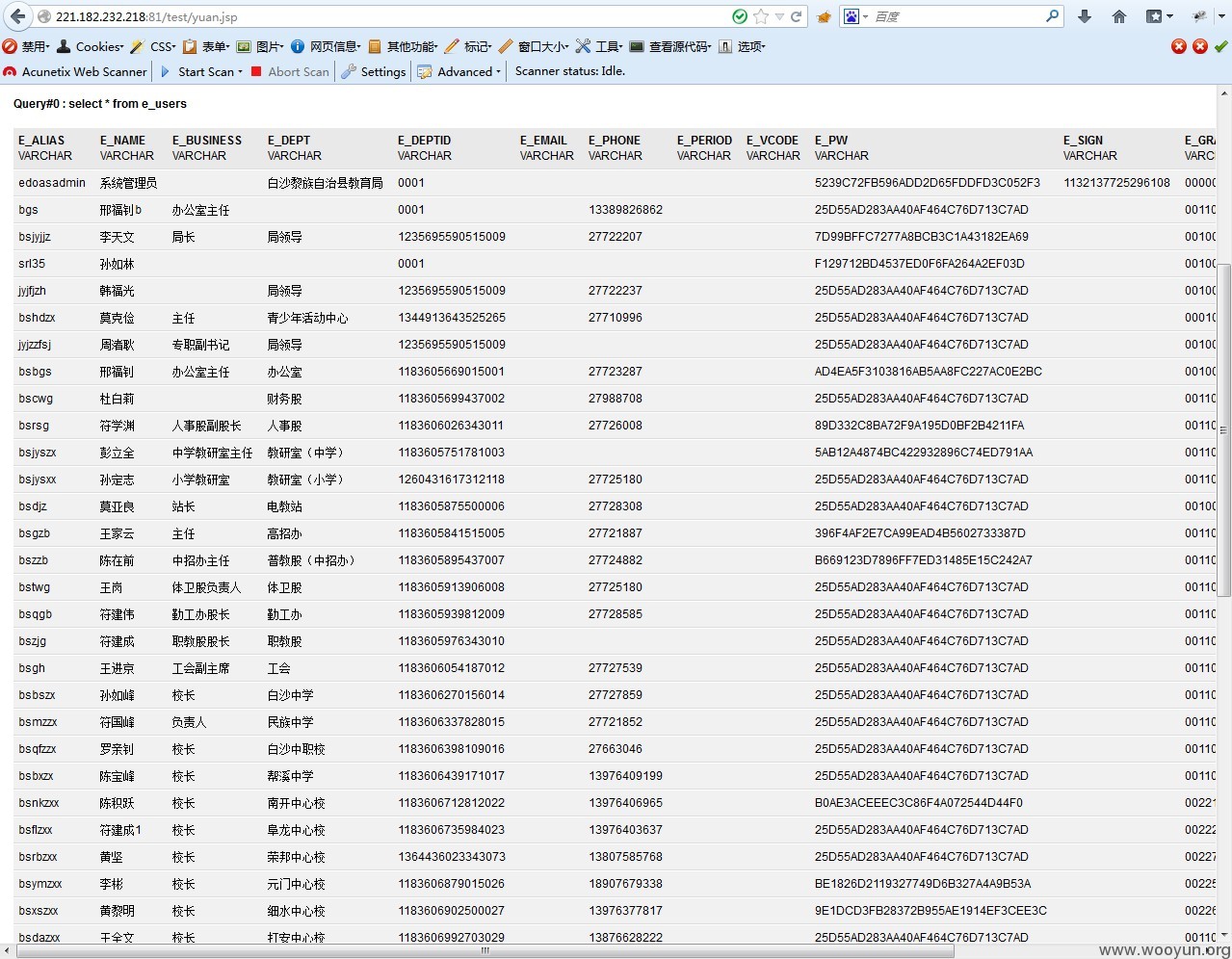

7>http://221.182.232.218:81/edoas2/oa.jsp[白沙黎族自治县教育局][设置了授权访问 直接 admin admin 进去]

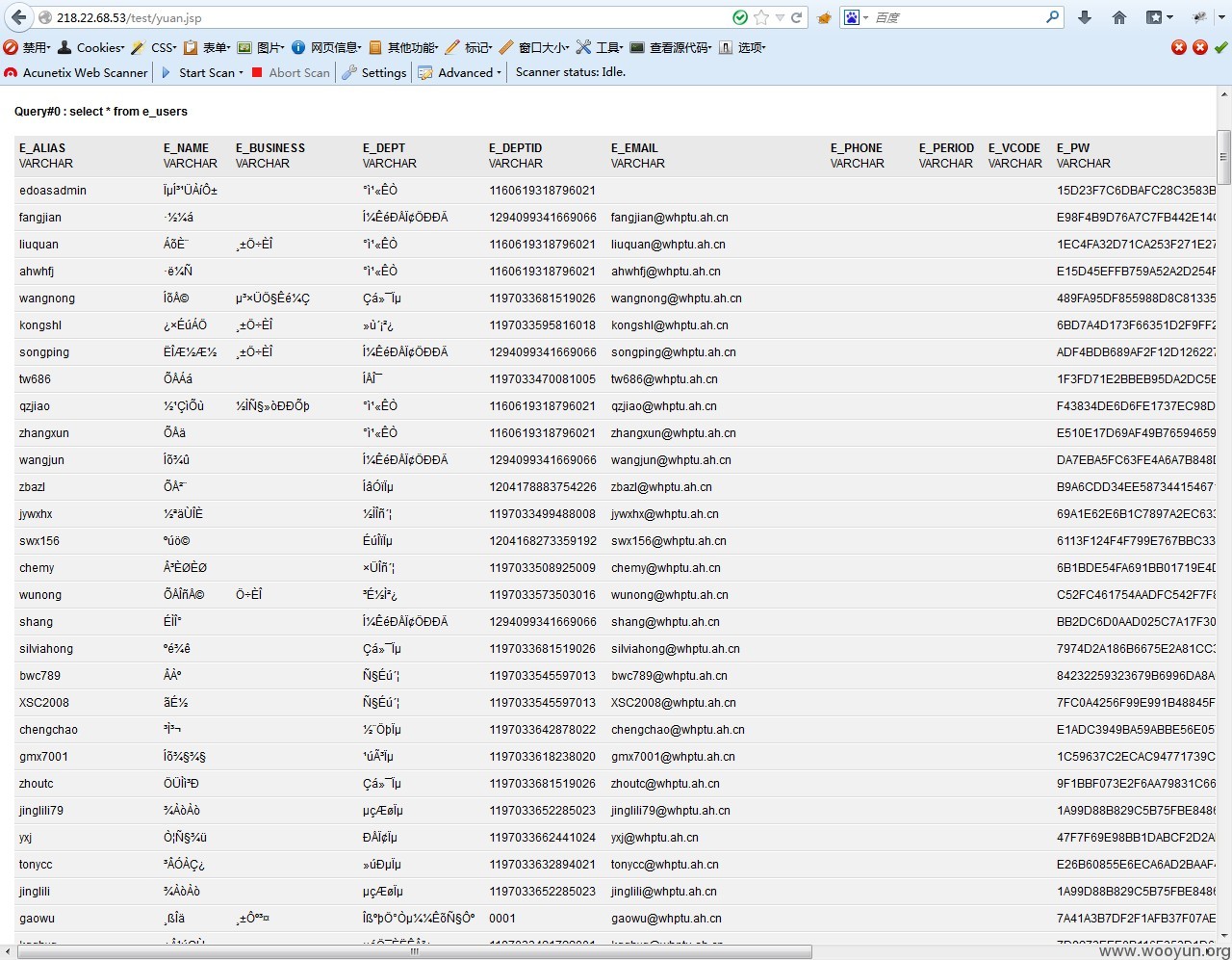

8>http://218.22.68.53/edoas2/oa.jsp[芜湖职业技术学院电子政务平台]

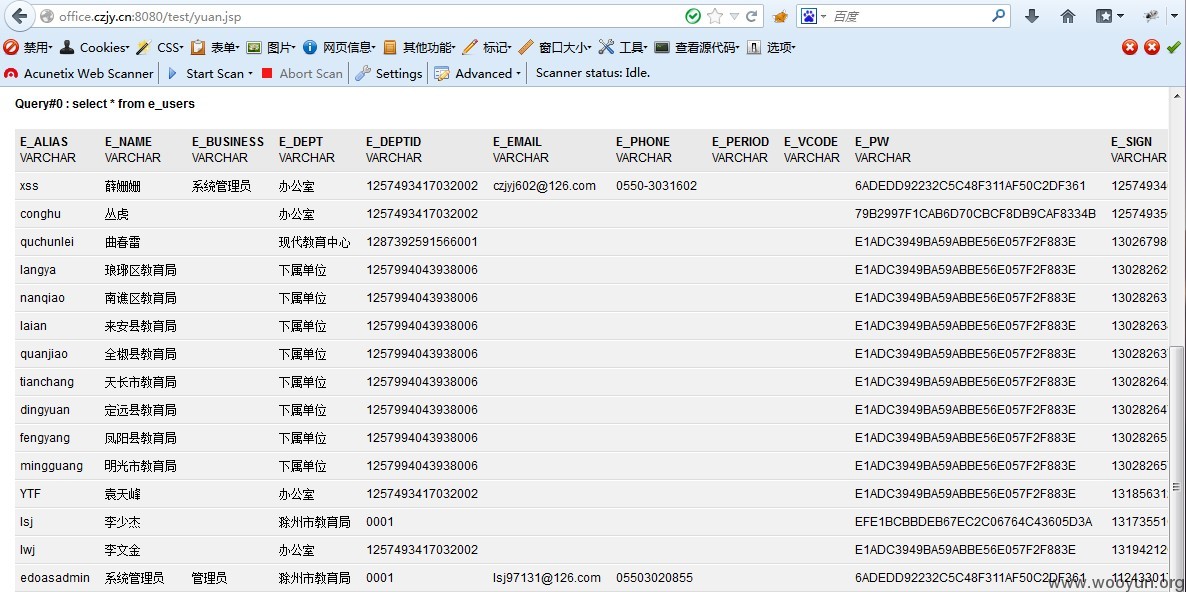

9>http://office.czjy.cn:8080/edoas2/oa.jsp[滁州市教育局]

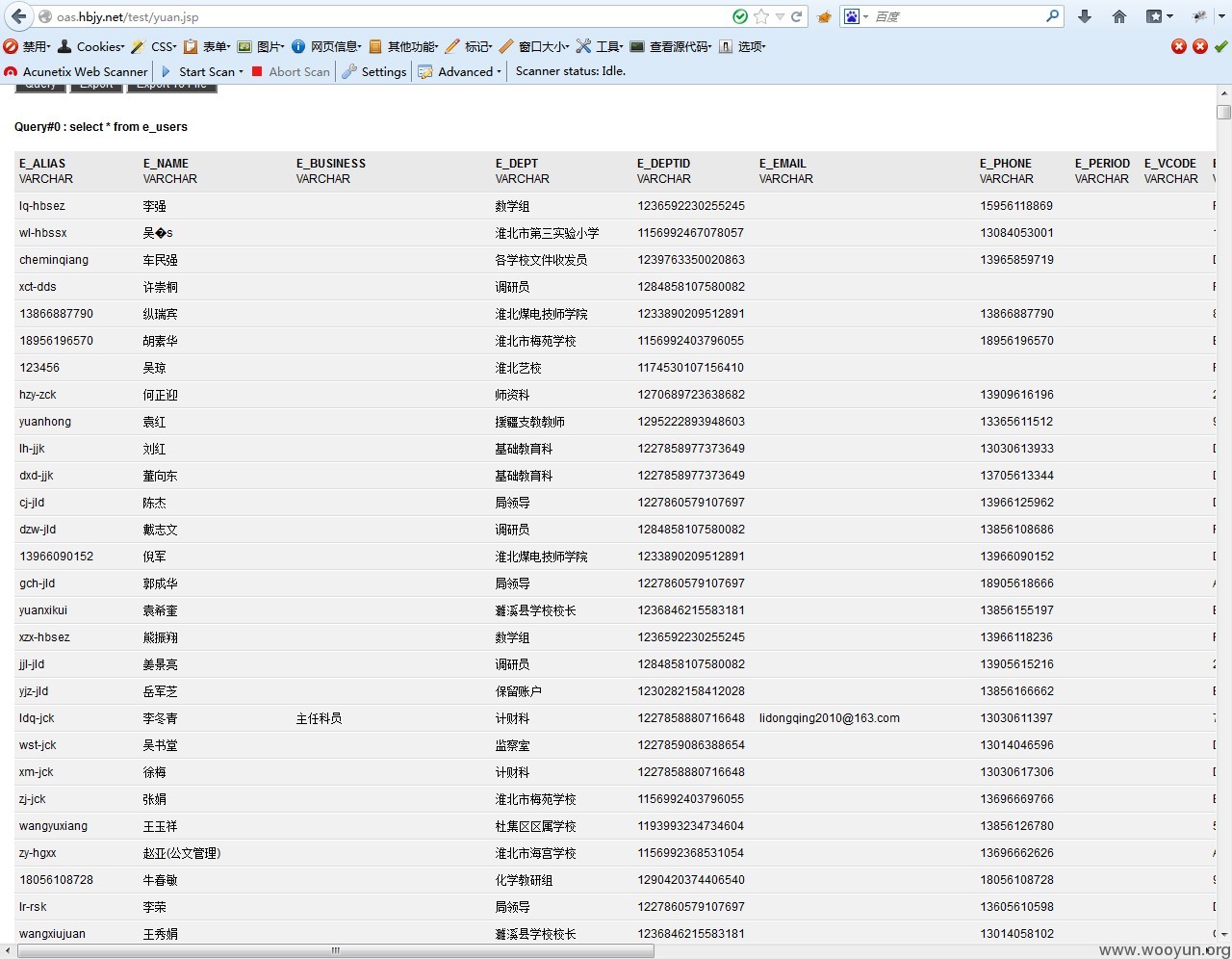

10>http://oas.hbjy.net/edoas2/oa.jsp[淮北市教育局]

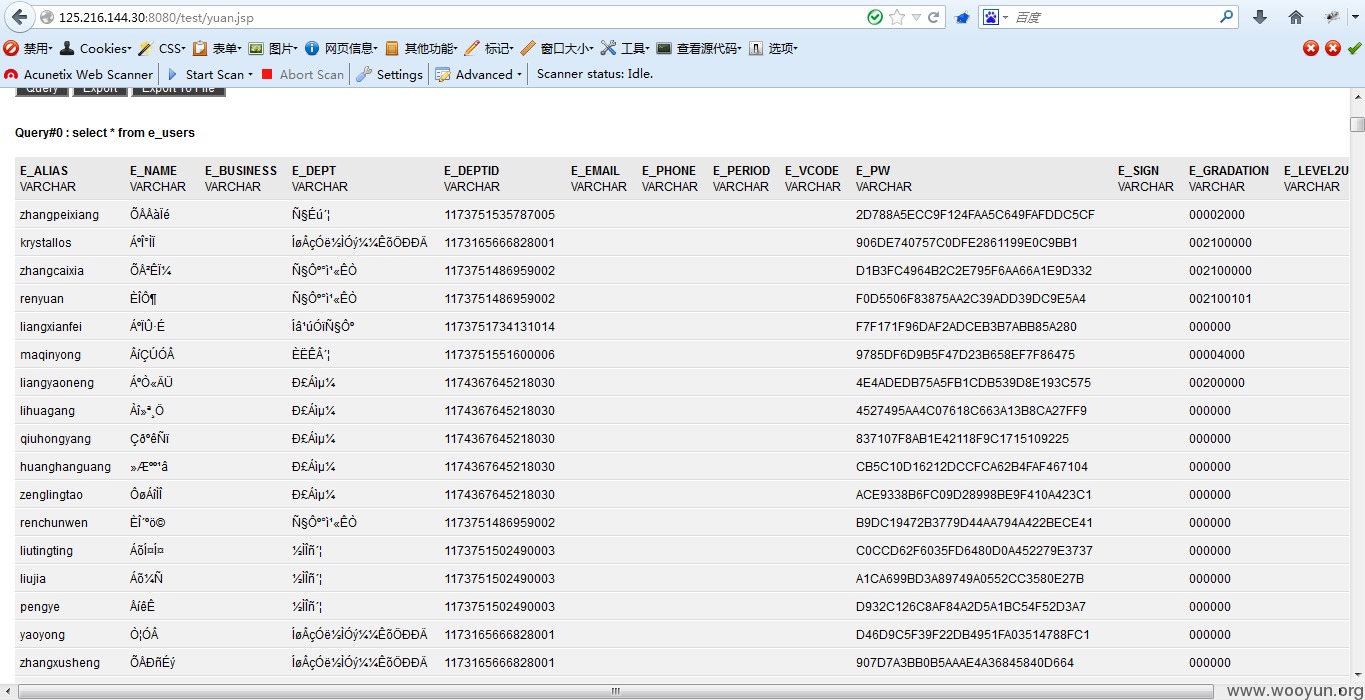

11>http://125.216.144.30:8080/edoas2/oa.jsp[华南理工大学广州汽车学院]

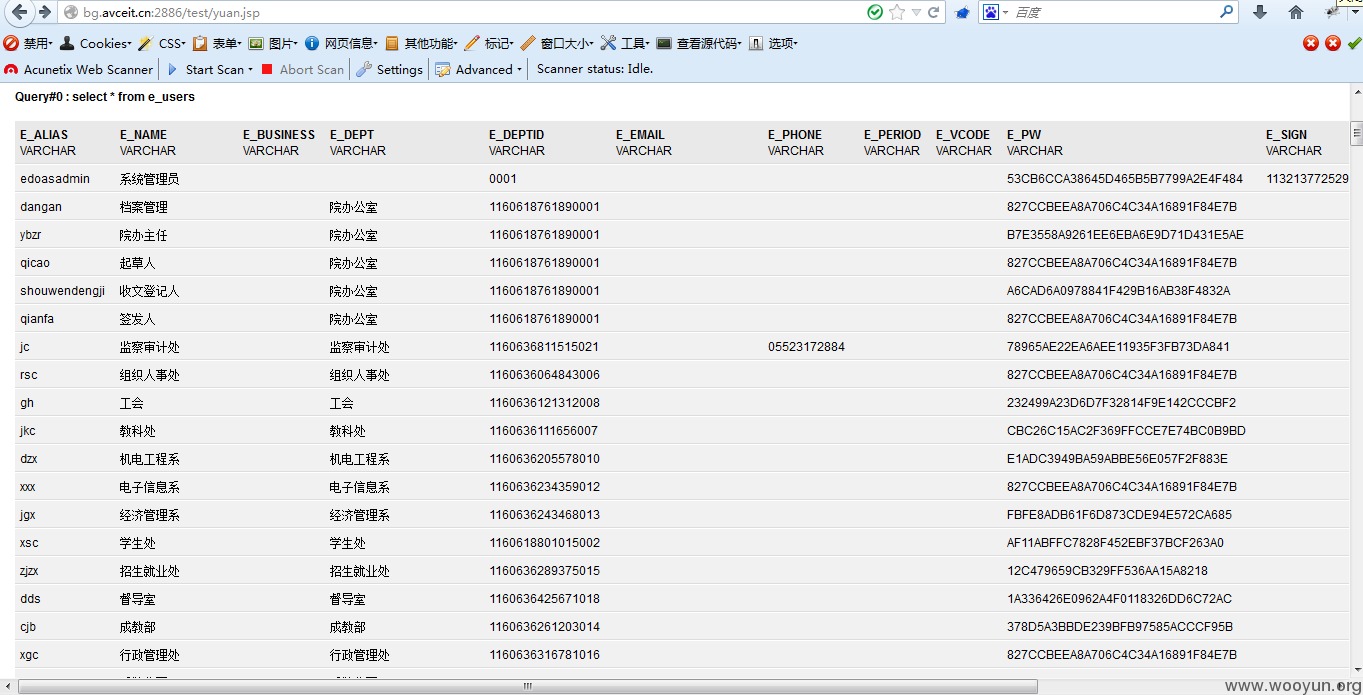

12>http://bg.avceit.cn:2886/edoas2/oa.jsp[安徽电子信息职业技术学院]

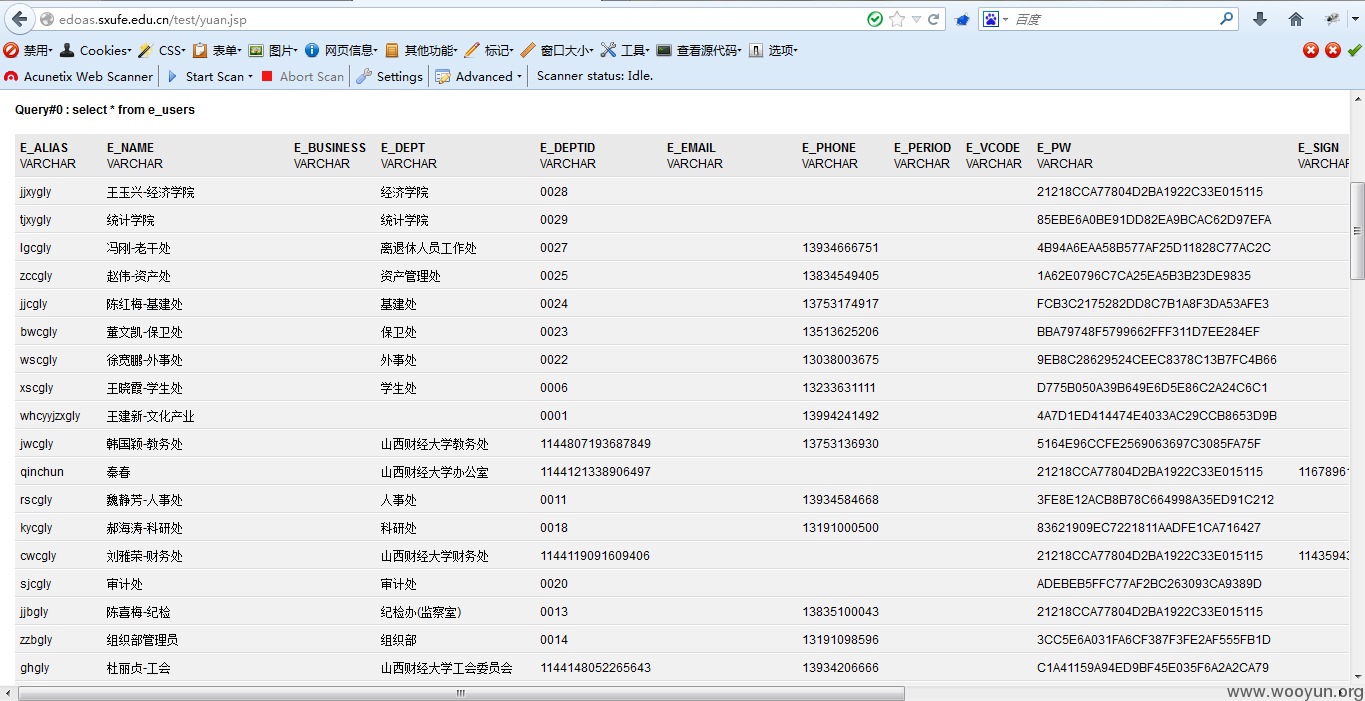

13>http://edoas.sxufe.edu.cn/edoas2/oa.jsp[山西财经大学]

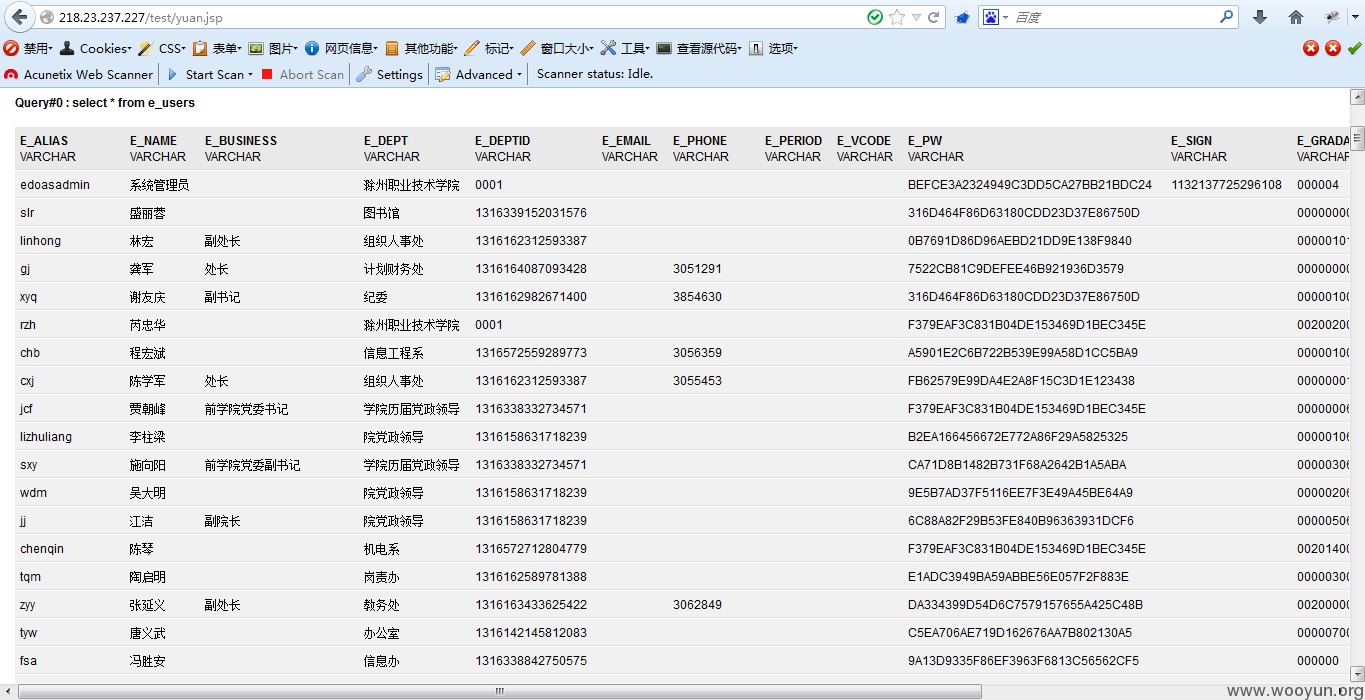

14>http://218.23.237.227/edoas2/oa.jsp[滁州职业技术学院]

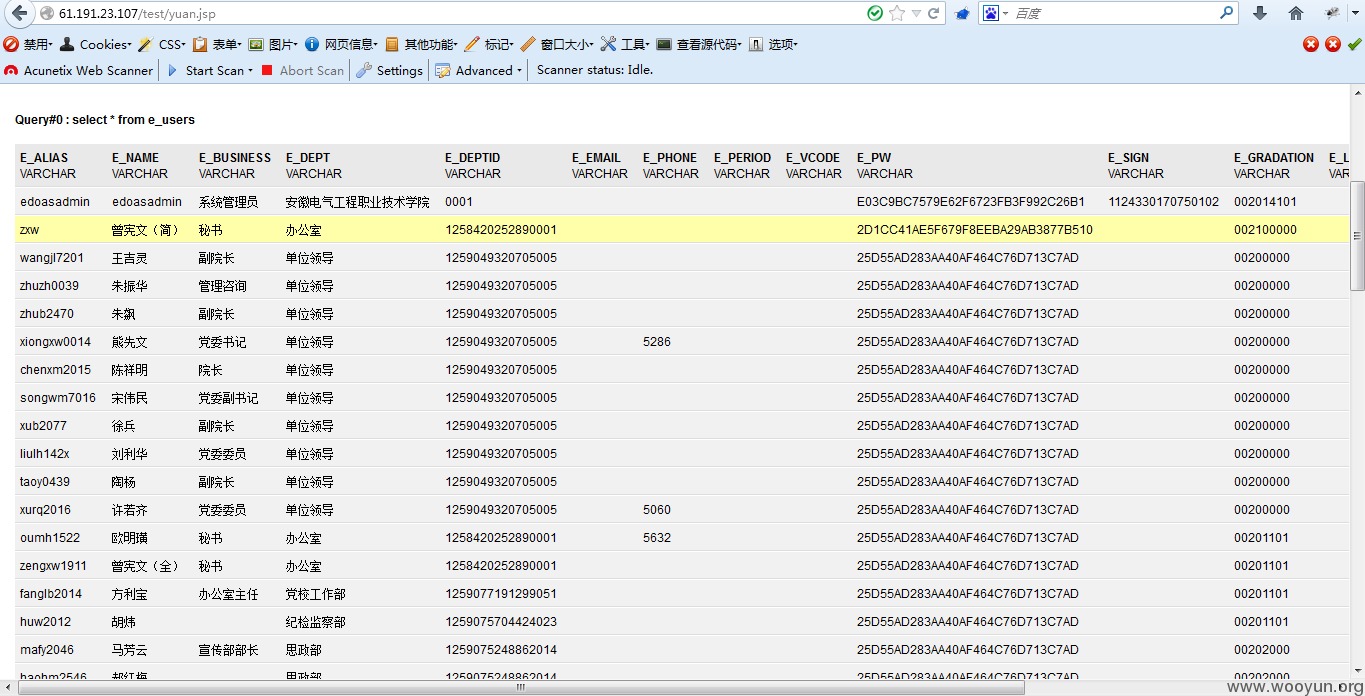

15>http://61.191.23.107/edoas2/oa.jsp[安徽电气工程职业技术学院]

修复方案:

jboss设置授权访问

版权声明:转载请注明来源 一只猿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-08 18:58

厂商回复:

最新状态:

暂无