漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-054271

漏洞标题:一次成功的漫游腾讯内部网络过程 #1

相关厂商:腾讯

漏洞作者: 猪猪侠

提交时间:2014-03-22 11:55

修复时间:2014-05-06 11:56

公开时间:2014-05-06 11:56

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-22: 细节已通知厂商并且等待厂商处理中

2014-03-22: 厂商已经确认,细节仅向厂商公开

2014-04-01: 细节向核心白帽子及相关领域专家公开

2014-04-11: 细节向普通白帽子公开

2014-04-21: 细节向实习白帽子公开

2014-05-06: 细节向公众公开

简要描述:

朋友们,猪猪侠最近感觉有点累,问题简单描述就不写了,自己体会标题吧

这次依然是一个小小的安全意识上的疏忽带来的一系列安全连锁反应,上传shell潜了4个月,你们没发现,呵呵。

详细说明:

#1 问题说明

由于腾讯收购了康盛(Discuz.net)之后,将旗下所有论坛都升级成了对应的论坛产品,同时,Discuz所存在的漏洞和缺陷都顺带引入进了腾讯的业务网络。

#2 隐患来自弱口令

由于腾讯整个业务线已经拉得太长太长,以至于网络边界遍布全世界的各个机房,可想而知一定会出现大公司信息安全管理通病,人员组成复杂导致业务人员沟通信息不对称(各种业务人员上线自己的系统不通知系统运维部门,导致全局的安全策略无法覆盖,进而保护策规则失效),各种业务系统间的复杂调用更是要命。

很多时候他们的基础架构、网络架构势必很难偏向于安全,更多的会为系统的易用性让步,所以带来了弱口令呀,后台地址可被猜测之类的小问题。

#3 隐患地址

后台可被访问,弱口令可被暴力破解

http://bbs.vip.qq.com/admin.php

http://bbs.browser.qq.com/uc_server/admin.php (这次的主角)

......等等一系列论坛。

#4 弱口令

2013年12月某天,无意间打开扫描器,不知道为什么就突然访问到了这个后台,随手试了下UC_Administrator的密码为admin,当时就直接进入了UC_SERVER后台。

http://bbs.browser.qq.com/uc_server/admin.php

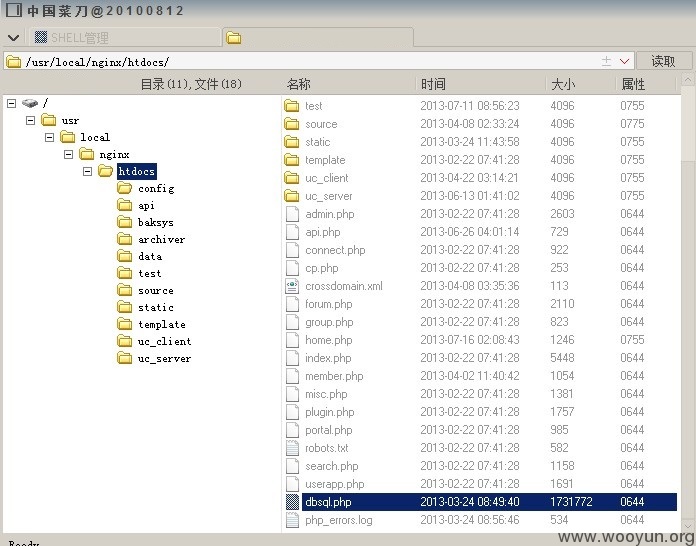

#5 利用漏洞拿SHELL

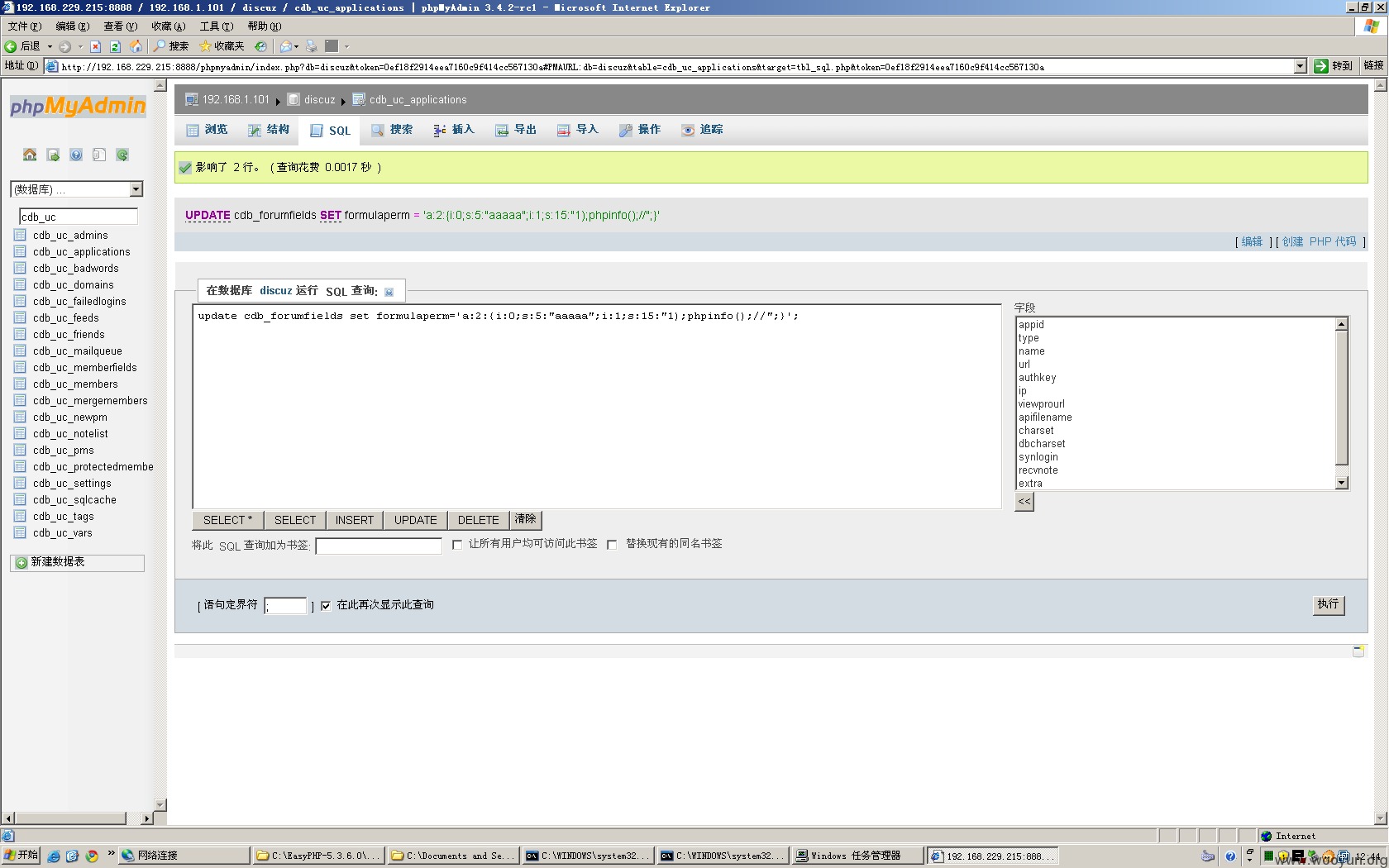

uc_server后台存在一个本地包含漏洞

鉴于!Discuz在乌云已经属于无良厂商,不纰漏详细利用过程

直通车: WooYun: 安全测试#1 如何搞定discuz.net官方!

#6 无图无真相

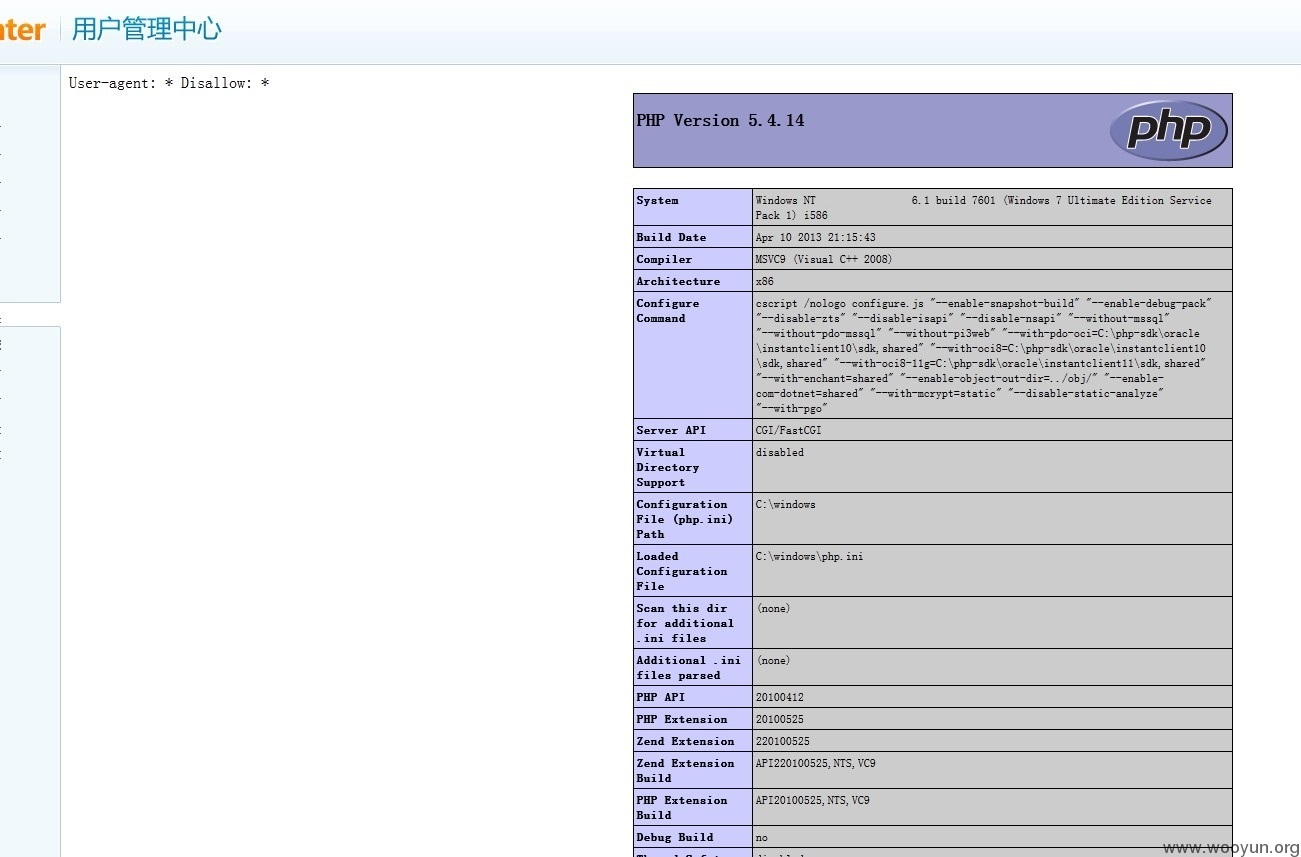

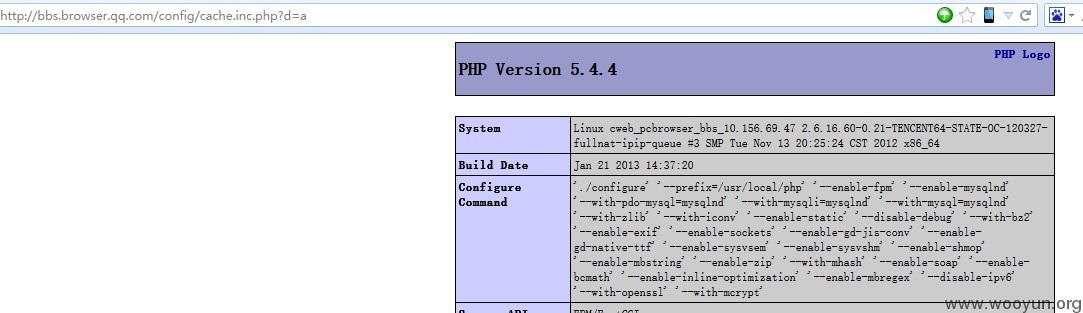

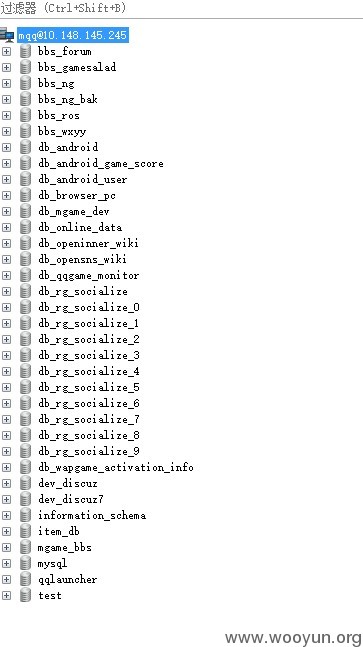

内网地址:10.156.67.47

漏洞证明:

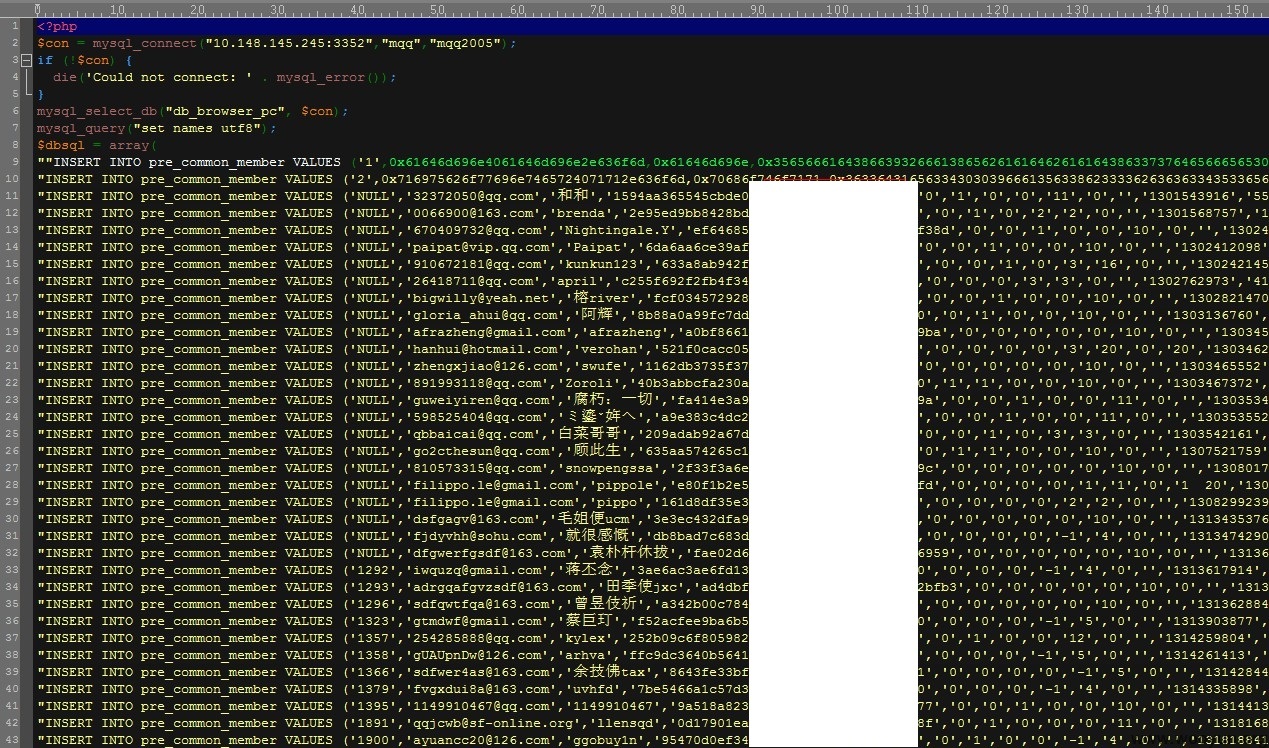

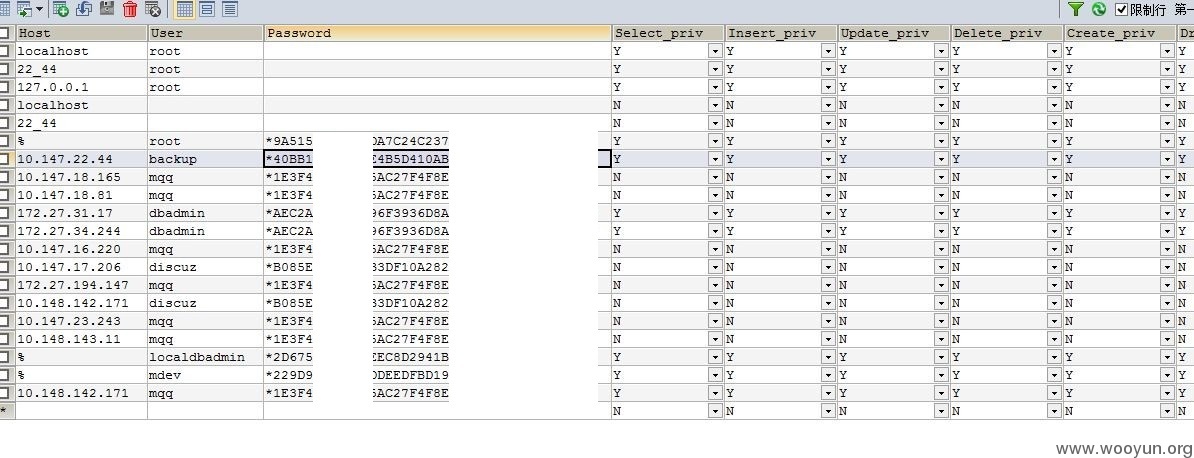

#7 漫游内网证明 (翻文件一堆可供内网渗透的信息)

http://10.147.17.206:8080

http://forum.oneappcare.com/

http://bbs.g.qq.com/uc_server

一堆论坛的数据库,从里面找uc_key就行了

#8 内网渗透是个体力活

集合WEB代码审计与渗透测试 38 页,39页提到的Discuz操作数据库即可拿到一堆内网shell

#9 测试记录

http://forum.oneappcare.com

这个论坛部署在你们的香港机房,当时测试拿到了一个shell,后立马删除了!

修复方案:

#1 网络边界需要认真对待。

#2 安全是一个整体,保证安全不在于强大的地方有多强大,而在于真正薄弱的地方在哪里。

#3 杜绝为了方便而造成的不必要的信息泄露和弱口令。

#4 安全管理真是太难做了,是个难题也是个思考题!!!

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-03-22 21:58

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎向我们反馈,我们会有专人跟进处理。

最新状态:

暂无