漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-053460

漏洞标题:皮皮精灵管理员信息泄漏已入后台

相关厂商:皮皮精灵

漏洞作者: U神

提交时间:2014-03-12 22:17

修复时间:2014-04-26 22:17

公开时间:2014-04-26 22:17

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:16

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-12: 细节已通知厂商并且等待厂商处理中

2014-03-13: 厂商已经确认,细节仅向厂商公开

2014-03-23: 细节向核心白帽子及相关领域专家公开

2014-04-02: 细节向普通白帽子公开

2014-04-12: 细节向实习白帽子公开

2014-04-26: 细节向公众公开

简要描述:

详细说明:

皮皮精灵!我们又见面了~看了你们的漏洞修复的完全无缝,感觉你们很注重安全,这是一个非常好的现象,但不知不觉我又进入了你们的两个后台,一个是皮皮精灵管理中心,一个就是Discuz!,这次就不是什么注入漏洞了,而是你们员工的密码问题了!

--------------------------------------------------------------------------------------------------------------------------

#1.由于当今的网络安全尚不成熟,某些网站管理员对网站安全不够注重,导致大量网站的数据库被黑客拖走,比如:CSDN、人人网、天涯社区、51CTO的裤子等等,这些数据库从而在网上流传起来,某些黑客则把这些数据库集中起来,然后通过Web形式的查询系统可以从这些数据库中查询任意内容,这样就形成了社工库。而正因为某些人为了方便记忆,或者习惯在多个网站中使用同一个密码,这样就导致了某些人的密码遭受泄漏。

看完皮皮精灵的漏洞史,我不由的叹道,某几位管理员的密码不够成熟啊!下面我们来看看第一个后台:

通过上次我对你们提交的那个忽略的漏洞,我们整理出了这么几个账号:

A.密码泄漏问题:

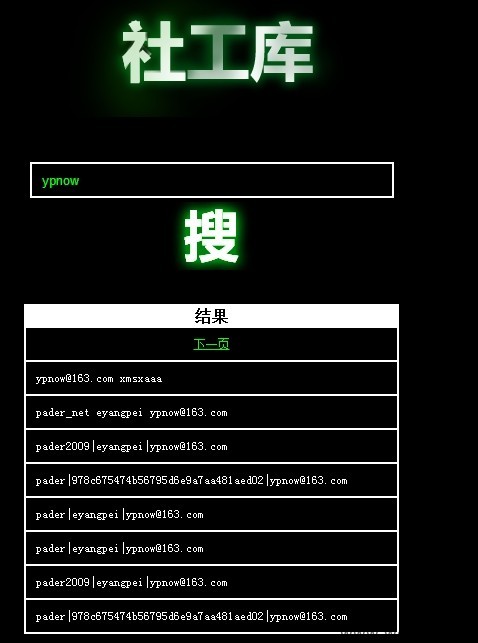

只是很可惜,绝大多帐号比较普遍,社工起来比较难,然后一个一个通过社工库查询了一下,社工库网址[PS:这可不是我搭建的,网络上开放的]:

我们看看“carter0314”这个帐号,通过社工库的查询如下:

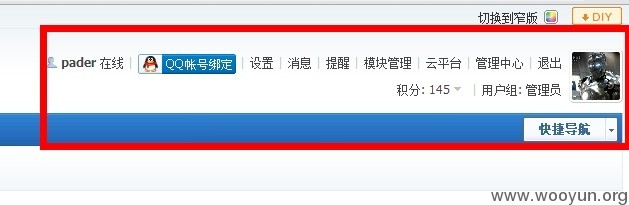

看来这位朋友在天涯也注册过号,在7k7k也玩过小游戏。然后我通过社工库查询到的密码登录皮皮精灵的后台,然后就悲剧了!

B.帐号弱口令行为

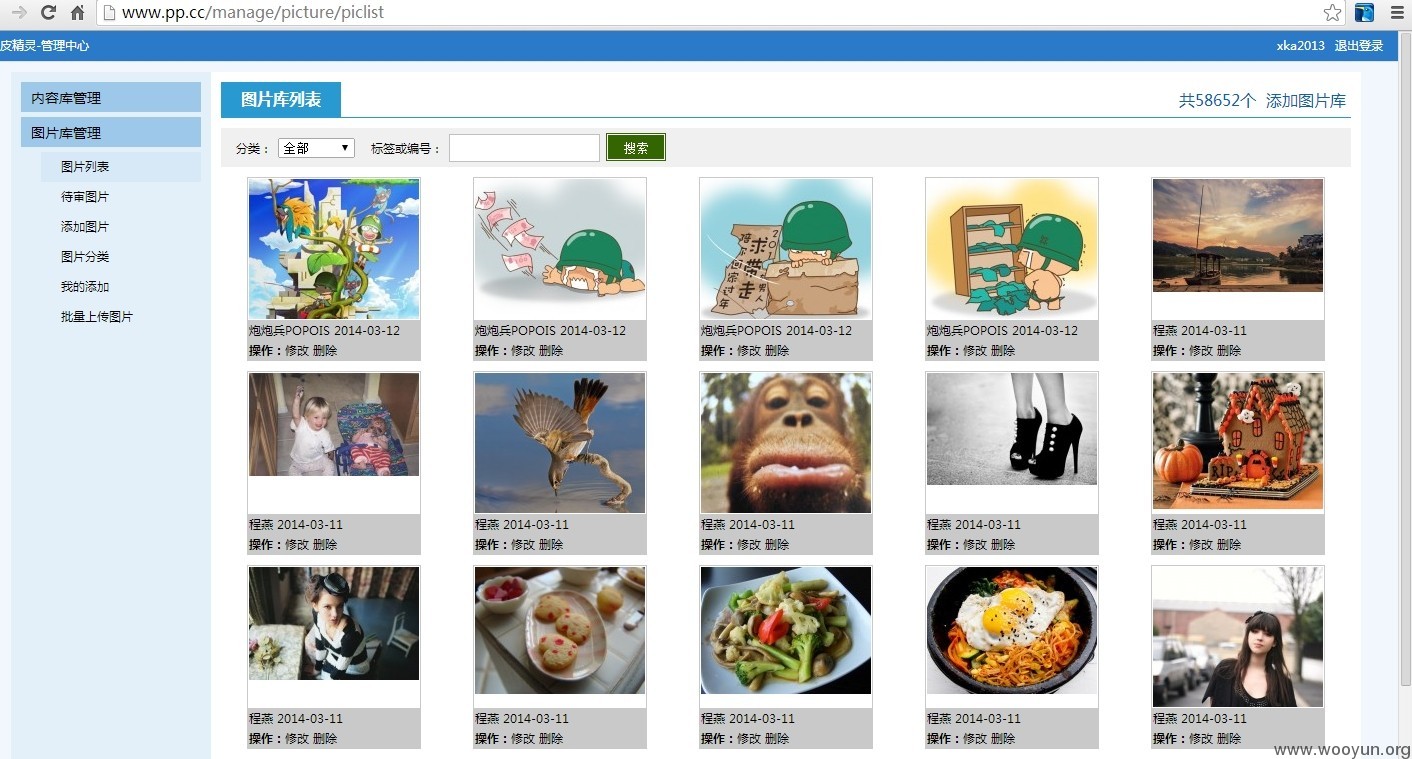

通过对上面多个帐号进行社工,由于某些帐号的样子太普遍难以查到,最后干脆试试弱口令或者帐号密码一样的朋友,最后“xka2013”同志中招了,没想到这位同志的帐号密码居然一样啊,又成功地登录了一个管理员的帐号。如下图:

从上面总结出:一种是管理员习惯使用相同的帐号和密码,并且在别的已经泄漏数据库的网站注册过,从而进入了后台,另一种则是弱口令的行为,例如:帐号密码一样、123456、单纯的出生年月日、域名+出生年、域名+当前年份等。

漏洞证明:

#2.我们再来看看另一个后台是怎么社工进去的!

第二个后台(可能有危机):

厂商看起来可能觉得这是刚刚讨论建设的论坛,但是往往小的疏忽可能会带来大的危害,从发的帖子来卡管理员的帐号有哪些:

然后试着登录,结果发现“kingsjj”的密码是“123456”。PS:由于太弱改成了"server"

但是这个帐号无法进入后台,后来就想肯定不是创始人的,而是被赋予的管理员,然后通过遍历id为1的帐号,发现创始人是"pader",因为当前也是管理员,所以可以看到创始人的邮箱,而非该权限则看不到创始人的邮箱。

其实在前面提交那个皮皮精灵sql注入的时候,我先是从这个论坛开始找思路的,本来这个漏洞应该先发的。但是后来还是迅速提交了那个高危害的漏洞,其实我们社工一下这个管理员:

看的出,这个管理员习惯使用“pader_net”、“pader2009”、“eyangpei”来作密码,于是尝试通过去登录Discuz!可是无法登录,怎么办?其实说到这特别巧,那天正好找到皮皮精灵注入漏洞的时候注入出pader的帐号,然后就尝试可不可能是那个密码呢?最后居然成功的登录了:

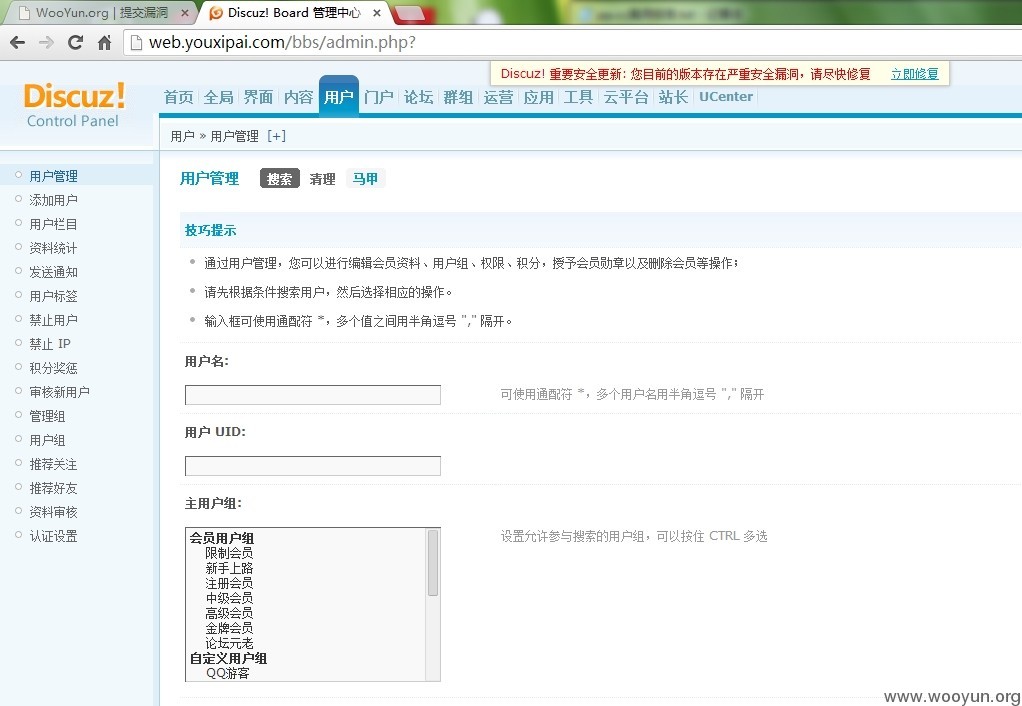

这个创始人还可以进入后台呢~

也可以进入其它的,例如皮皮商城,

并且皮皮商城还是个特殊帐号:

可能你会问,不就进入一个没什么用的后台吗?但是这里却泄漏了你网站的UC_Key~

有UC_Key能干嘛?请厂商看看这个: WooYun: Discuz的利用UC_KEY进行getshell

但是由于本人太菜了,尝试使用UC_key得到webshell始终没有成功,也试过%00截断等等,并通过Discuz!的文件校验工具发现目录是完全可写的,我相信如果遇到@猪猪侠 这样的大牛,绝对是可以通过这个uc_key拿下Webshell的,这样的话“youxipai.com”这个网站就遭殃了~

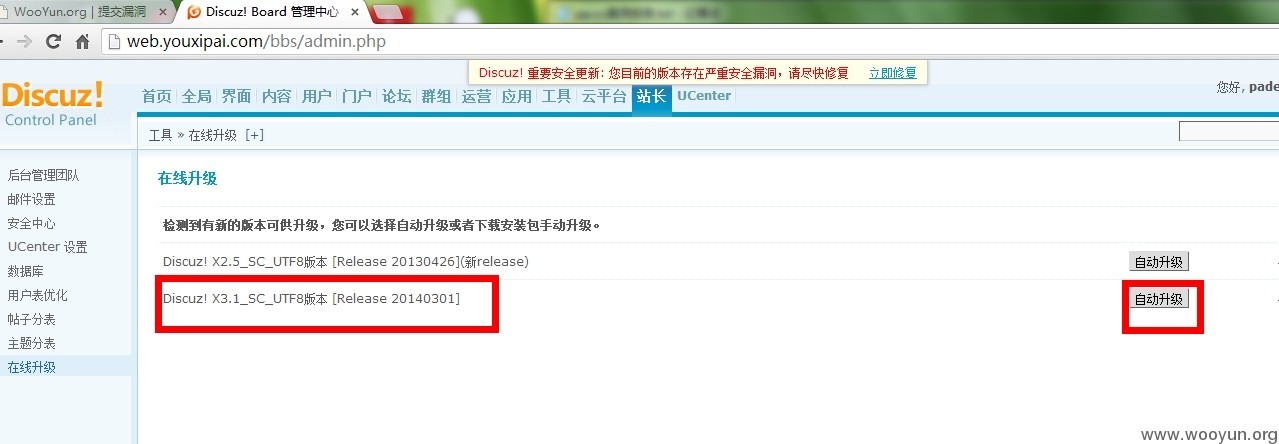

其实还有一种拿webshell的方法,但是怕影响到网站什么的,就没有试了,如下先将论坛自动升级到X3.1。

然后通过这个: WooYun: Discuz! X3.1后台任意代码执行可拿shell 去拿webshell也是可行的~但是我还是放弃了这样的做法。

最后总结一下,假如是骇客入侵,特别是第二个Discuz!的后台,他得到了UC_key,即使在后期论坛管理员密码改了,只要他有uc_key便可以getshell,应该也是行的通的。所以说如果你不想再去建设该论坛,可以直接下线该论坛。

修复方案:

1.最好是告诉所有员工,千万不要使用弱口令(如:654321)、单纯出生年月日(如:19870205)、域名+年份(如“ppcc2011)、帐号密码一样的等等,增强这些管理员的安全意识,再告诉他们曾经在天涯、人人网、CSDN等网站被泄漏的密码一定不要再使用了,社工是很可怕的!

2.其次是后台应该多隐蔽一些,包括一些不需要的东西完全可以删除,因为小危害会引来大灾难的,注重安全问题,这对你们是有好处的!

3.对于你们多个后台没有验证码或者错误次数限制来说,这是很容易爆破的!比如皮皮精灵的后台,没有验证码和错误次数,可以通过burpsuite等软件来载入常用密码字典进行爆破的,所以说,你们那些后台请做一些错误次数的限制等等!

版权声明:转载请注明来源 U神@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-03-13 16:38

厂商回复:

CSDN,天涯之类的网站泄露了用户的数据非常恶心。想不通他们为什么会明文记录密码。

最新状态:

暂无