漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-052128

漏洞标题:淘宝某活动泄漏参与用户真实ID

相关厂商:淘宝网

漏洞作者: 乌云

提交时间:2014-02-27 15:22

修复时间:2014-04-13 15:22

公开时间:2014-04-13 15:22

漏洞类型:敏感信息泄露

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-27: 细节已通知厂商并且等待厂商处理中

2014-02-27: 厂商已经确认,细节仅向厂商公开

2014-03-09: 细节向核心白帽子及相关领域专家公开

2014-03-19: 细节向普通白帽子公开

2014-03-29: 细节向实习白帽子公开

2014-04-13: 细节向公众公开

简要描述:

淘宝某活动泄漏参与用户真实ID,可用于欺诈等。

详细说明:

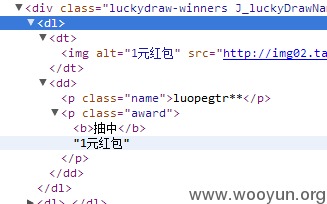

某个活动,右键审查元素,确实是value处就是“luopfte***”,并不是做了掩盖处理。

但是真的是看不见用户ID了么??

恐怕我们还需进一步验证。

我们从最基本的抓包开始,只要数据包里都没有问题,那就处理得当了。

参与者的数据是怎么得到的呢?

通过挨个查看,最终确定了这个数据包:

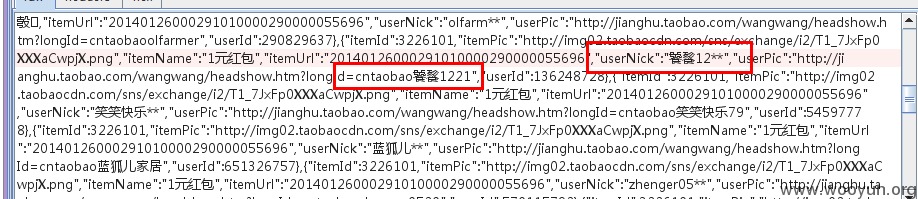

GET /detail/activity_record.htm?activityId=2013122601&count=20&callback=jsonp15 HTTP/1.1

Host: taojinbi.taobao.com

对上面地址发包,然后返回json数据,即可得到参加活动的人数据。

我们可以看到,"userNick"确实是带了星号。。

等等,longid是什么?

怎么没带星号?

由此可得参与者真实ID

===============================

正则提取ID:=cntaobao(.*?)"

漏洞证明:

修复方案:

输出

版权声明:转载请注明来源 乌云@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2014-02-27 16:57

厂商回复:

感谢你对我们的支持与关注,该问题我们正在修复。谢谢

最新状态:

暂无