漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-051932

漏洞标题:QQwindows客户端发送特殊图片拒绝服务(指哪儿打哪儿)

相关厂商:腾讯

漏洞作者: xiqishow

提交时间:2014-02-25 10:46

修复时间:2014-05-26 10:46

公开时间:2014-05-26 10:46

漏洞类型:拒绝服务

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-25: 细节已通知厂商并且等待厂商处理中

2014-02-25: 厂商已经确认,细节仅向厂商公开

2014-02-28: 细节向第三方安全合作伙伴开放

2014-04-21: 细节向核心白帽子及相关领域专家公开

2014-05-01: 细节向普通白帽子公开

2014-05-11: 细节向实习白帽子公开

2014-05-26: 细节向公众公开

简要描述:

详细说明:

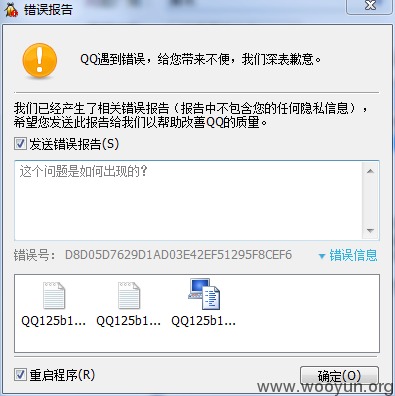

准备一张PNG格式图片,拷入手机中,使用QQ手机客户端(测试环境为android手机)发送至任意使用Windows环境下QQ客户端程序,均可导致对方用户或群中查看消息时QQ程序崩溃。并且用户无法再用windows QQ查看以往的历史记录(QQ程序只要试图显示此图片均会崩溃)

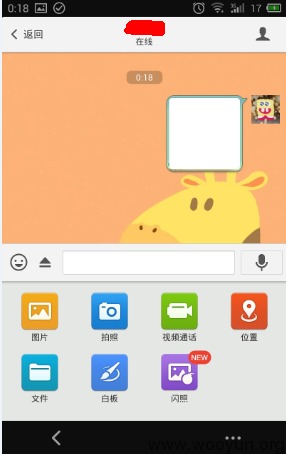

1把如下图片拷入手机中(以下图片可能会因为被服务器处理而无法重现错误,可以向邮箱索取原图片)

2使用手机端QQ发送图片至其他QQ用户或QQ群中

3 当Windows环境下QQ用户查看对方消息或群消息时QQ崩溃重启 查看聊天记录依然崩溃重启

漏洞证明:

修复方案:

版权声明:转载请注明来源 xiqishow@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-02-25 14:07

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无