漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045425

漏洞标题:某铁路局多个系统存在弱口令问题

相关厂商:某铁路局

漏洞作者: nauscript

提交时间:2013-12-18 16:00

修复时间:2014-02-01 16:00

公开时间:2014-02-01 16:00

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-18: 细节已通知厂商并且等待厂商处理中

2013-12-23: 厂商已经确认,细节仅向厂商公开

2014-01-02: 细节向核心白帽子及相关领域专家公开

2014-01-12: 细节向普通白帽子公开

2014-01-22: 细节向实习白帽子公开

2014-02-01: 细节向公众公开

简要描述:

某铁路局巡检系统弱口令,c段下会议系统弱口令、信息管理系统弱口令,下属某公司留言板处存储xss等问题

详细说明:

呼和浩特铁路局相关系统弱口令

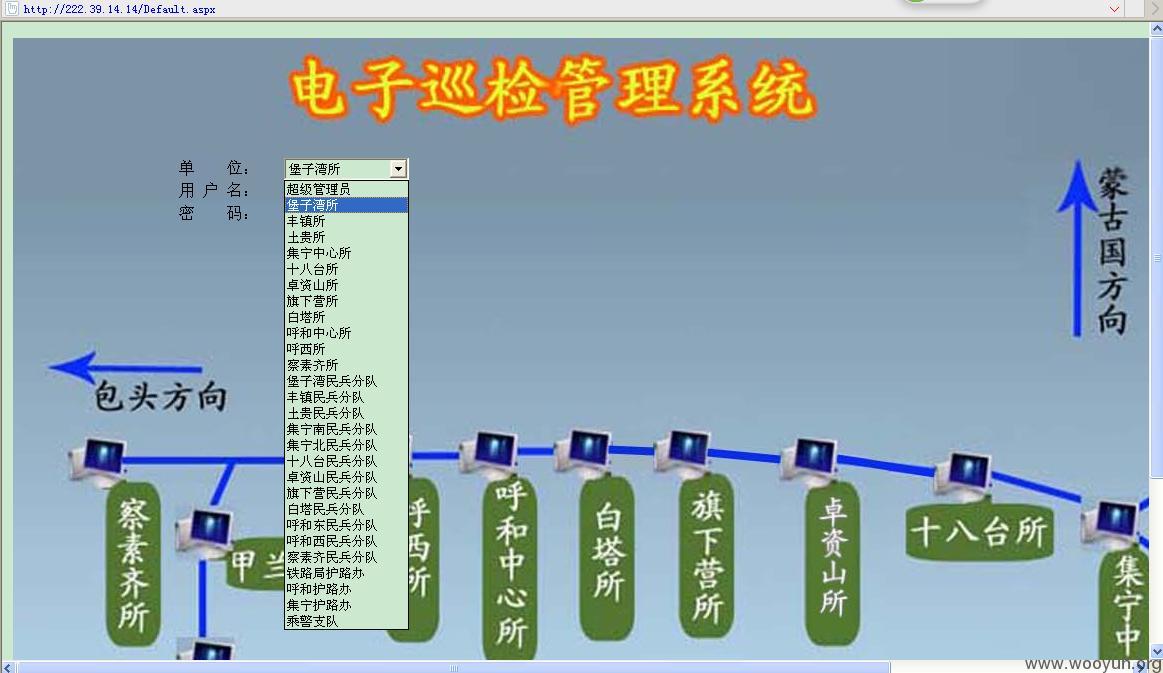

http://222.39.14.14/ 电子巡检管理系统

系统的用户名全部可以选择,密码居然都是这些用户名的拼音首字母缩写

整个呼和浩特铁路局管辖路段的路检所、警务室、民兵分队、乘警分队的棒号信息、gprs信息、人员信息、路段分配信息全部都有并可导出

扫描c段,继续挖坑坑

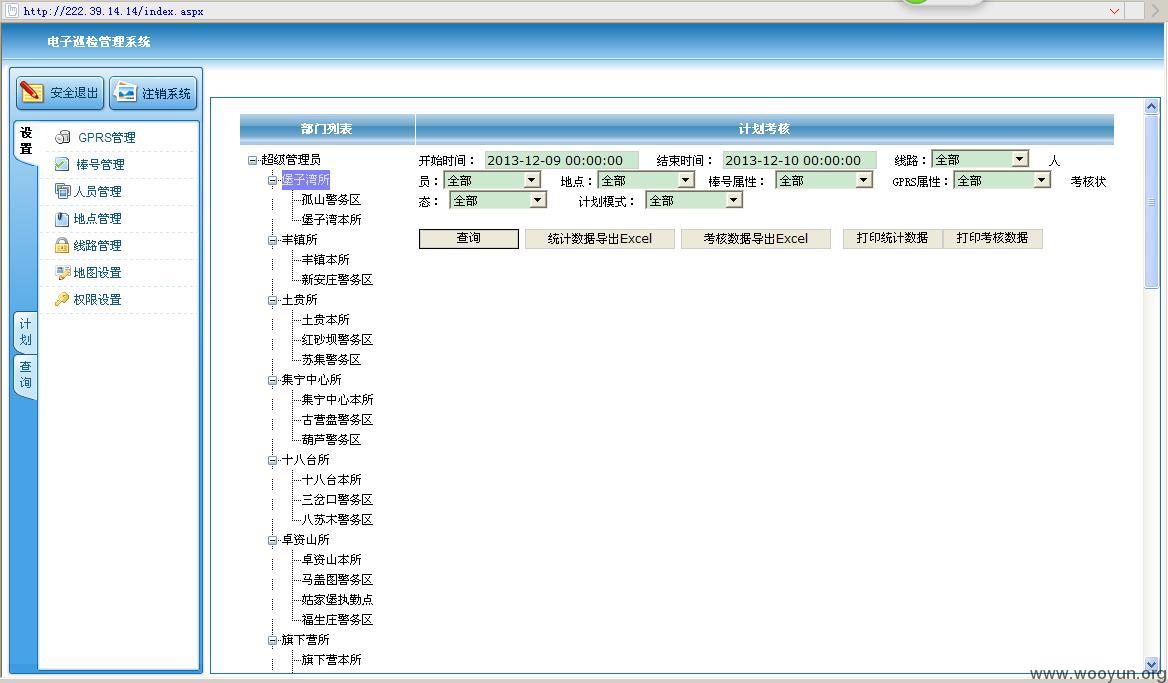

http://222.39.14.168/security/index.aspx 呼铁安全信息管理系统

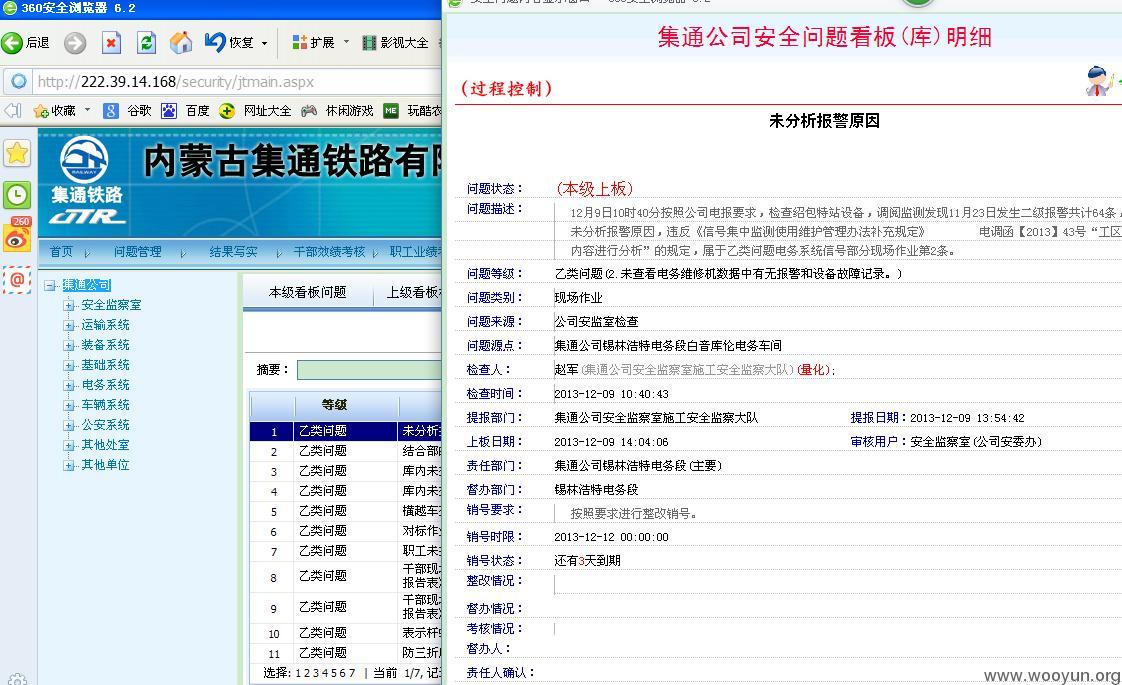

http://222.39.14.168/security/bindex.aspx 呼铁的集通公司安全问题看板信息管理系统

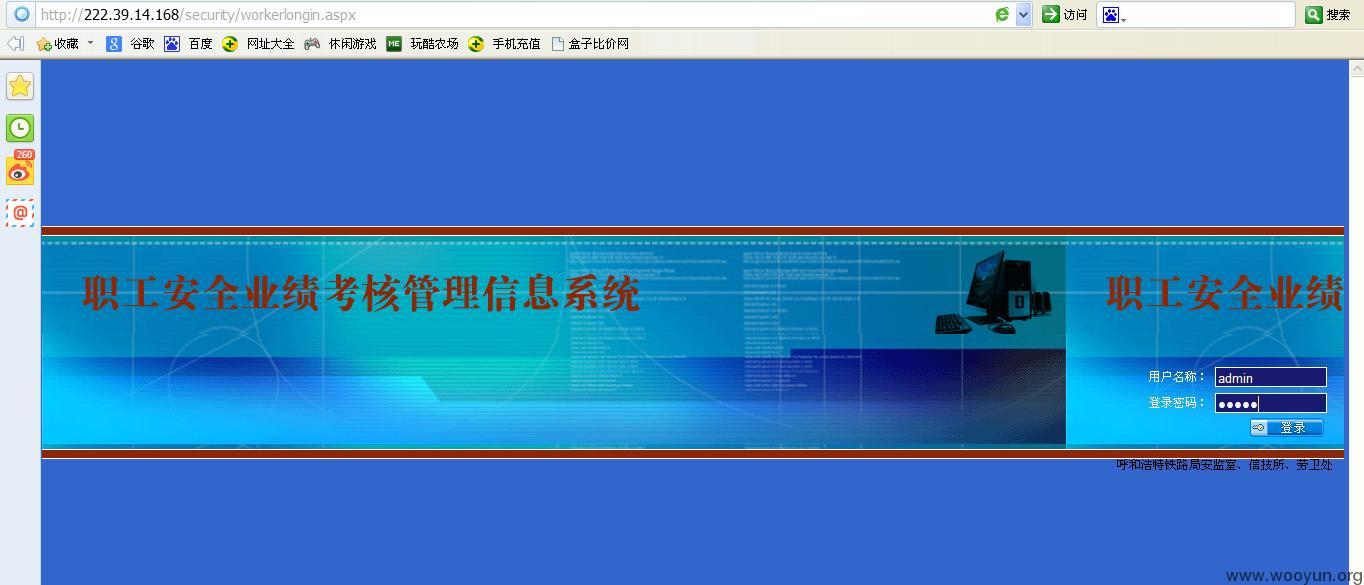

http://222.39.14.168/security/workerlongin.aspx职工安全信息管理信息系统

http://222.39.14.168/security/managerlongin.aspx 干部安全绩效考核系统

都是admin的弱口令

最近一次的安全通报是在2013年12月9号(今天),应该也是常用的

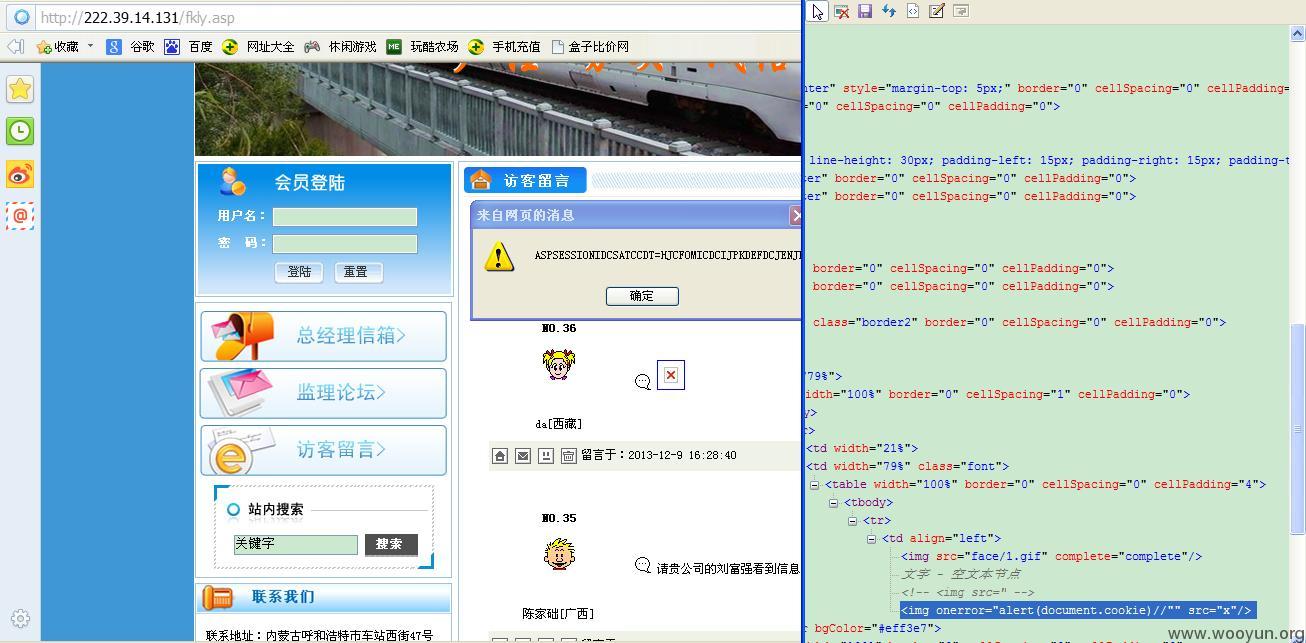

看到c段一个http://www.nmqyjl.com/的网站 内蒙古沁原工程建设监理有限责任公司网站

留言板处有存储xss 插入处http://www.nmqyjl.com/Book.asp

效果:http://www.nmqyjl.com/fkly.asp

管理后台登陆审核回复的时候应该是可以打到后台的

c段一个被插垮的站下后还留有一个马,http://222.39.14.164/xz.asp 这都是呼和浩特铁路局的网站

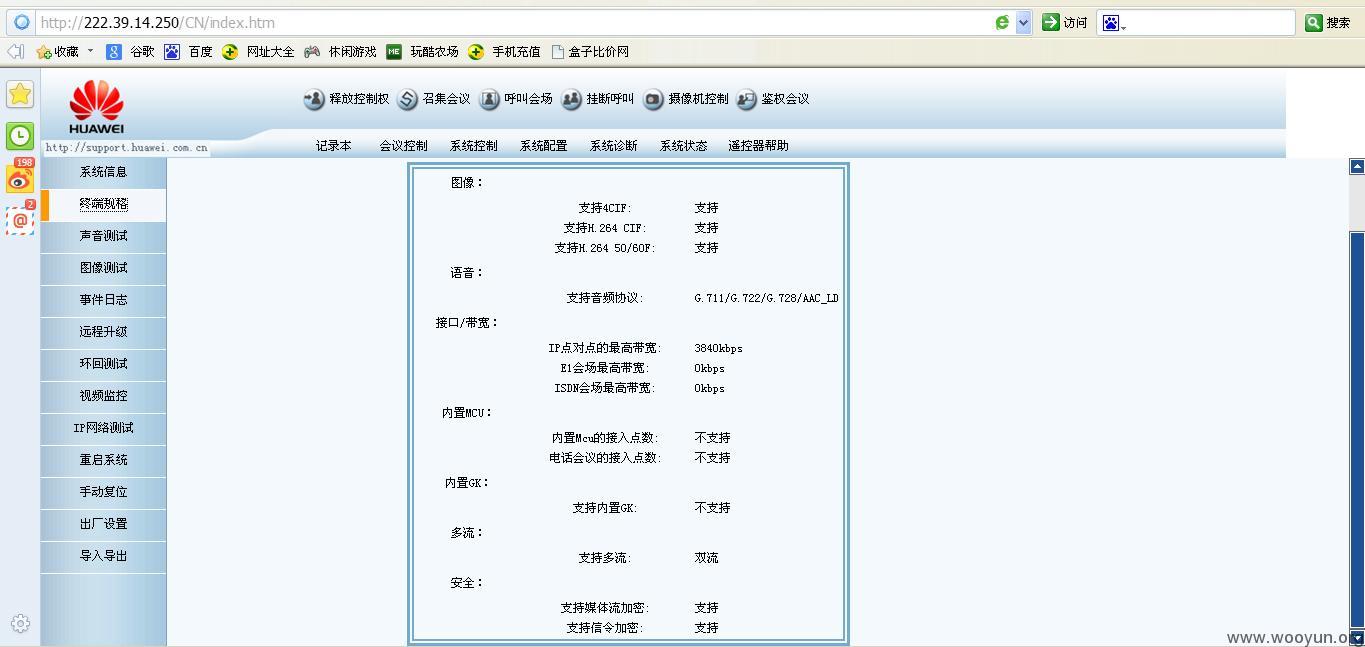

另外,http://222.39.14.218/ 是一个华为的视讯设备 继续弱口令 admin

里面详细记录了内部会议的召开时间,最近一次是2013-12-02 13:51:50 看来应该是常用的。但是对于这种华为的会议软件并不了解,未在做进一步渗透

漏洞证明:

这个应该是交由第三方厂商(cncert国家互联网应急中心)处理的吧?!

修复方案:

加强口令和安全意识

版权声明:转载请注明来源 nauscript@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-12-23 08:37

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给内蒙古分中心,由其后续联系网站管理单位处置。

最新状态:

暂无