漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-044466

漏洞标题:利腾讯大申网专题放置JS盗取用户cookies获取QQ

相关厂商:腾讯

漏洞作者: hijax

提交时间:2013-11-29 21:57

修复时间:2014-01-13 21:58

公开时间:2014-01-13 21:58

漏洞类型:钓鱼欺诈信息

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-29: 细节已通知厂商并且等待厂商处理中

2013-12-01: 厂商已经确认,细节仅向厂商公开

2013-12-11: 细节向核心白帽子及相关领域专家公开

2013-12-21: 细节向普通白帽子公开

2013-12-31: 细节向实习白帽子公开

2014-01-13: 细节向公众公开

简要描述:

大申网专题审核不严,添加JS获取用户COOKIE,进而获取访客QQ号在内的COOKIE信息

详细说明:

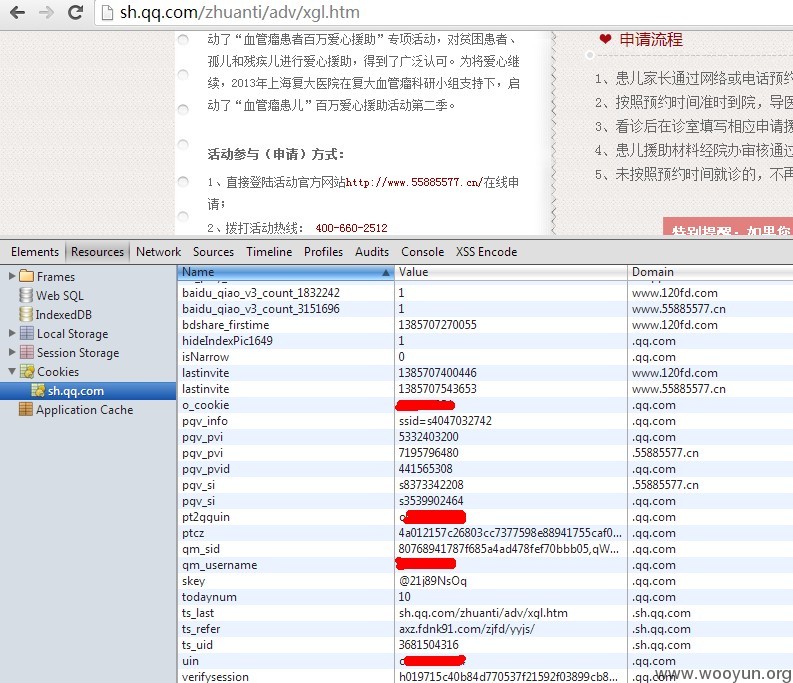

利用购买的大申网(sh.qq.com)的专题上面放置JS,来获取访客COOKIES信息,进而提取访客QQ号,进行针对性营销。

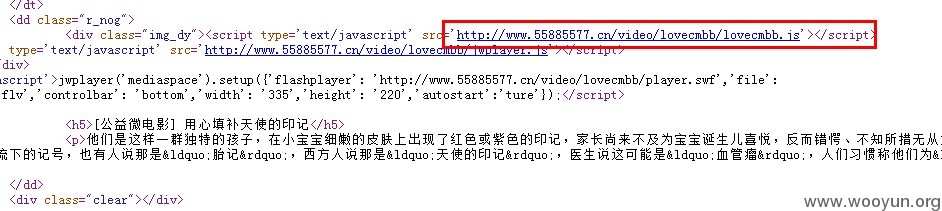

1.大申网上添加JS,获取cookies

sh.qq.com/zhuanti/adv/xgl.htm

2.在网站中隐身加载加有cookie盗取的专题页:

有针对性的获取访客的IP,地区,QQ号,搜索关键词,访问页面地址,停留时间,这样就是一份精准的针对性的营销方式了。

当然盗取的cookies还有其它啥用途,暂未有机会测试。

漏洞证明:

修复方案:

1.加强对合作伙伴的审核

2.静态专题没必要放那么cookie或httponly

3.静止静态页被iframe

set 'X-Frame-Options' to 'SAMEORIGIN'

版权声明:转载请注明来源 hijax@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-12-01 15:01

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无