漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043751

漏洞标题:某燃气公司存在漏洞可被渗透(内网CRM可缴费)

相关厂商:港华燃气

漏洞作者: [email protected]

提交时间:2013-11-22 20:32

修复时间:2014-01-06 20:33

公开时间:2014-01-06 20:33

漏洞类型:成功的入侵事件

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-22: 细节已通知厂商并且等待厂商处理中

2013-11-26: 厂商已经确认,细节仅向厂商公开

2013-12-06: 细节向核心白帽子及相关领域专家公开

2013-12-16: 细节向普通白帽子公开

2013-12-26: 细节向实习白帽子公开

2014-01-06: 细节向公众公开

简要描述:

我是来刷核心白帽的。此致,敬礼。

测试事件发生在2012年2月过年放假期间,去朋友所在城市玩时碰巧测试,漏洞至今存在。

详细说明:

前情摘要:

去年春节去朋友那玩,朋友给找了个短租房,住了2个月左右,月初某日抄表员在家中无人情况下擅自对表数进行估量,并贴条至门口通知缴费。估用20m³,可实际本家尚未使用1立方米燃气,之前的费用也被前房客结清了。这可坑苦了外来务工的穷屌丝了,还没挣到钱,身上也只有几十块,吃喝都靠朋友,总不至于找朋友借几十块钱交煤气费吧,还威胁我5日内不交就停气,要是少了燃气,这让哥怎么洗澡啊,还怎么跟摇来的妹纸愉快的玩耍啊?

我本善良:

本想咬咬牙自己缴了的,联系了燃气公司说缴费必须要户号or燃气卡,哥什么都没有 孑然一身,连那缴费通知单也并未告知户号,还必须要求户主持本人身份证件才能查询户号,你晓得房东是什么概念么?除了要钱,一年你见不着他几次,对的,我电话几十遍也找不到这位爷,呵呵呵。

自力更生:

Step 1 时间 9:10

总结看来还是要自己动手才能丰衣足食!既然不知道户号,那就搞掉燃气公司,正巧发现他公司主页上可以查询用户的缴费信息,但前提是知道户号,既然如此,我就直接从它的数据库里把哥的户号挖出来。战事一触即发,开上虚拟机,挂上代理,几大扫描器对主站进行猛攻突袭。惜结果寥寥,惆怅之余,突然通过谷歌搜索到燃气公司的OA及EMAIL系统地址,通过对目标持续不断的信息收集,掌握到主站的后台地址及所有服务器均采用IBM Websphere部署WEB平台,但因遇防火墙策略阻挡,外网并未开放诸如9060、9061之console管理端口,进一步探查得知OA系统存在FCKeditor jsp编辑器,但删了browser.html、test.html和upload.html,逐找某牛要了本地版test.html,修改提交成功拿下WEBSHELL!正当高兴之余,访问shell突然发现会立刻跳转到首页页面,这实在令鄙人颇为不爽,立刻利用FCKeditor 列目录漏洞列出网站目录,通过逐级查找,终于发现了其中一个目录的jsp文件可以直接访问,且正是OA系统的管理后台目录(这个OA分前后台)。立刻改变上传路径,提交上传,连接Oracle查询管理员密码---搞定收工!

成果:系统管理员权限、2003内网域成员服务器直接利用lcx反弹回来取得3389,与web主站同C段,内网均为各色VPN网关、杀毒网关、IDS、数据库、WEB、管控、文件、备份系统等主机,Administrator密码

通杀域成员服务器(主备DC除外,搞了DC后也没看到有价值的信息),但因主站为Linux服务器,尝试root密码与后台密码均告失败,所以只能另辟蹊径了。

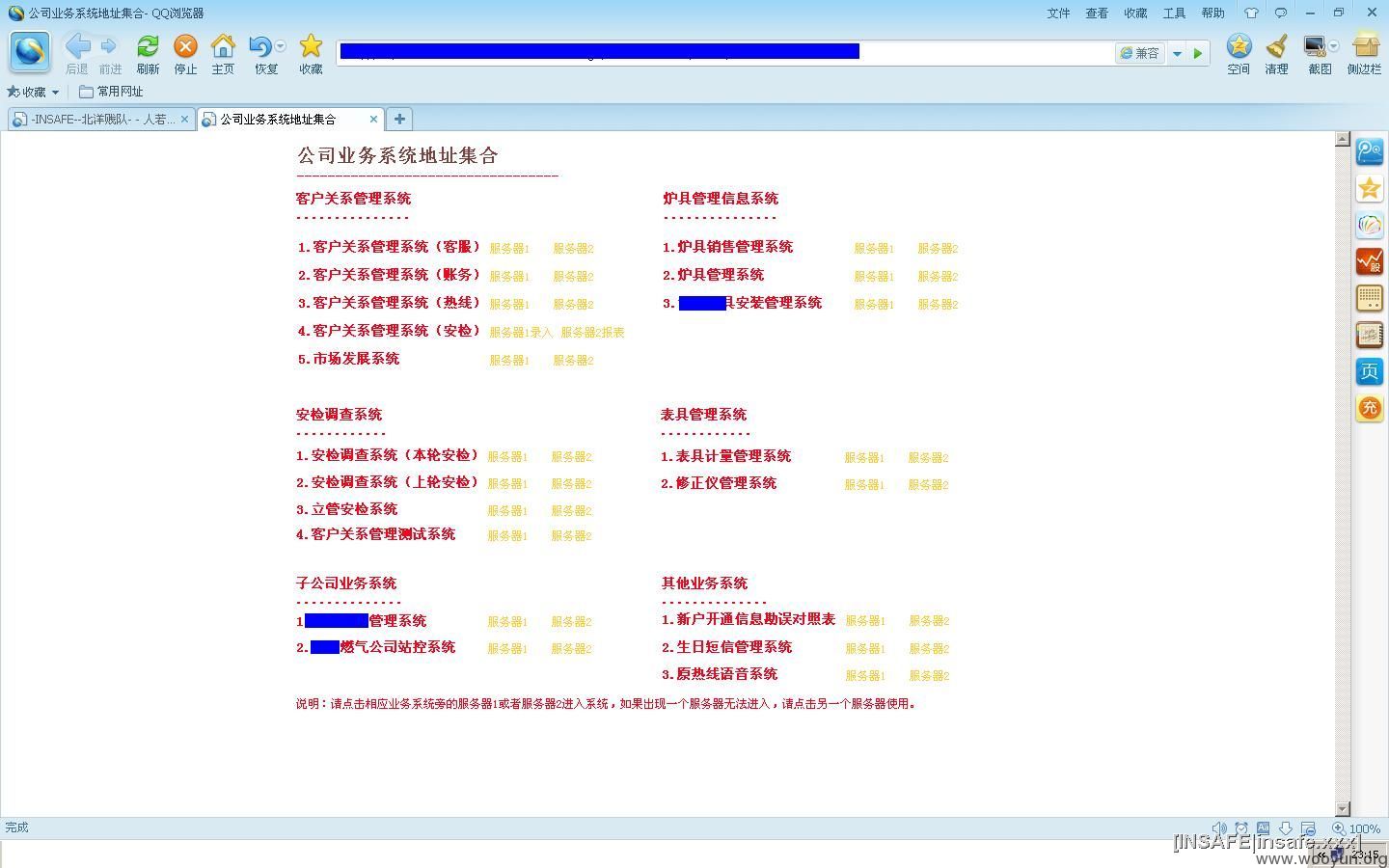

Step 2 时间 13:00 :

午饭回来,继续开始渗透主站,百无聊赖的在主站后台尝试各种密码组合,最后惊奇的发现竟然用户名为admin、密码为空,我x,直接回车就进去了。可惜后台功能及其简陋,无法上传shell,连editor都是阉割版的ewebeditor修改版,早已杜绝了安全漏洞问题。之后在反弹回来的服务器上开上nmap扫描主站,不过没过一会 发现主站WEB应用挂掉了,这TMD伤不起啊,心里纠结得跟麻花似的。伤心之余 只能继续渗透其他服务器,试图从中获取到主站服务器root或Oracle数据库账密信息。思前想后,觉得最有可能存储这类信息的地方就是我现在所掌握的OA系统了,所以翻遍了系统内的所有信息记录及文件,从一堆上传报表中,找到了日常服务器状态检查的Execl记录,但依然找不到密码等信息,从几百份文件中搜索文件内容,终于确定了内网所有主机的用途和其对应IP,总算没有浪费时间,根据掌握到的信息渗透进入公司内网的主页服务器(该公司分内外网2个WEB),从中获取到所有管理系统的网址信息,而我所关注的正是他们的“CRM客户关系管理系统”我猜这就是燃气公司柜台缴费时营业员终端机上的那套系统。通过3389登陆CRM管理系统主机,发现用户库是oracle数据库,可坑爹的是怎么也找不到真实的数据库链接文件(找到的都是过期的),唉,丢死人了,也罢 本来也没心情找的,最烦ORACLE神马的了 一点都不萌!直接在cmd下netstat -an 确定了连接1521端口的数据库地址,安装上Navicat 连接Oracle数据库,这时某牛提醒我可以用默认的DBA账户来连,猜了2~3次,最后输入system/manager,以DBA权限成功登陆,找到crm系统管理员账密登入后台,并且从数据库中依据家庭住址和户主名字直接查到了本家的燃气“户号”。不过此时 一切皆浮云 哥觉得接下来才是最激动人心的时刻。

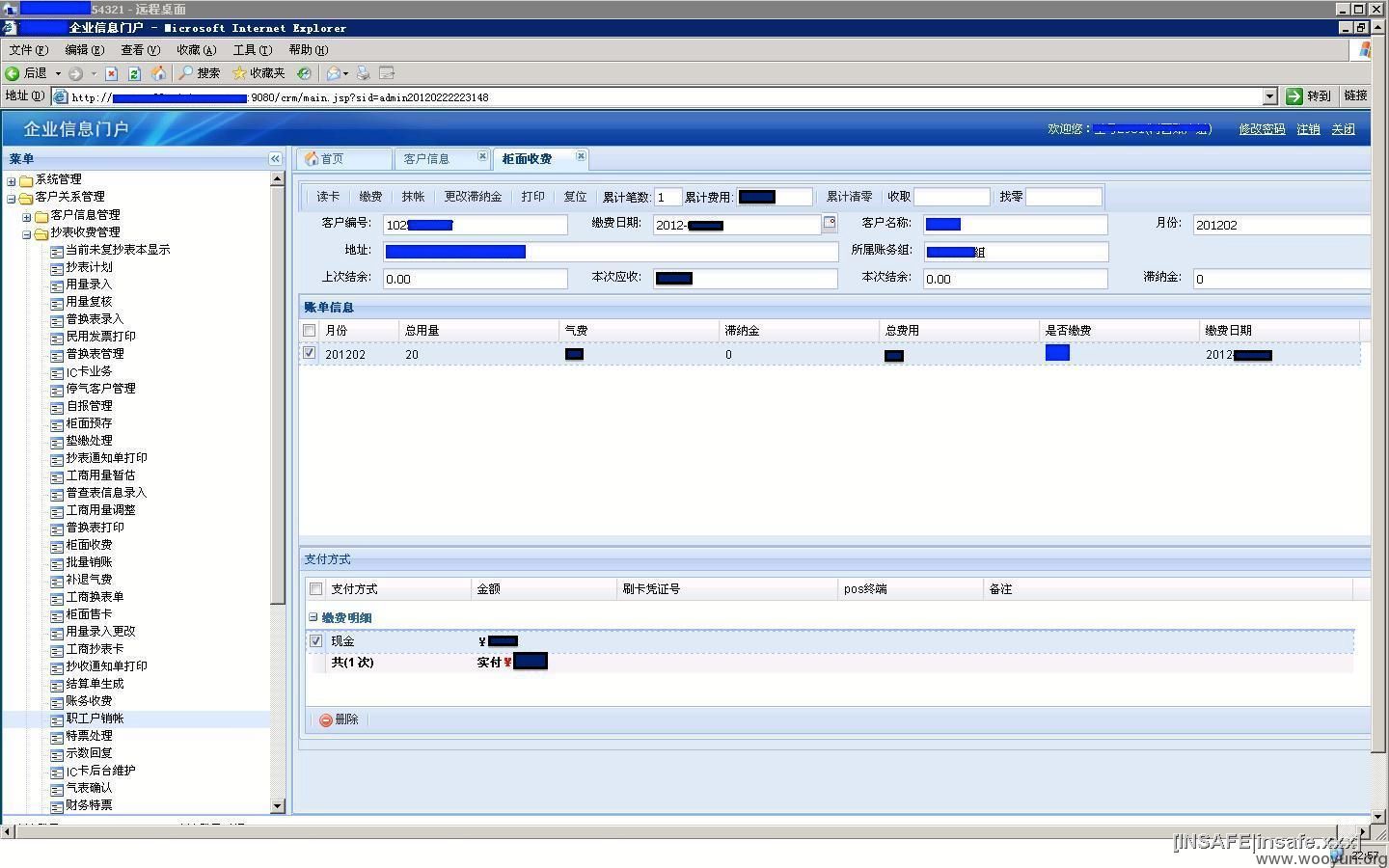

Step 3 时间 23:10 :

登陆CRM后台,发现了缴费功能,跟柜台终端的缴费系统应该是一致的,直接输入户号, 查询缴费,我只是想查询一下欠费!手贱的一刻发生了!泥马 为什么你们家按钮没有确认/取消弹窗?为神马???你们要不要这样?!!要不要!!!我不知道发生了什么,反正脑子一片空白,前前后后的事就记不清了,当晚我就收拾铺盖回大兴安岭窝棚了,那连wifi都没有。

漏洞证明:

南京港华燃气公司

OA系统信息:

http://oa.njcitygas.com/login.jsp

http://oa.njcitygas.com/sys/

http://oa.njcitygas.com:8080/eiip/ 存在TOMCAT后台口令:admin/1qazmko0

http://oa.njcitygas.com/FCKeditor/editor/filemanager/browser/default/connectors/jsp/connector 此地址通过本地构造test.html页面即可成功提交任意文件到网站任意目录下。

以上账密均为:admin/12345

OA系统主机:

3389:Administrator/0887@itd

FTP:ftpuser/ftp0887*itd

OA数据库:

客户管理系统(包括抄表管理系统、收费管理系统、热线系统及工单系统)

客户关系管理系统(客服):

http://ncrmapp03.njcitygas.com:9080/crm/login.jsp

http://ncrmapp04.njcitygas.com:9080/crm/login.jsp

管理员:admin/sys320

燃气用户数据库:system/[email protected]:ORCL

其他收集到的帐号密码:

admin 19831012

zxl zxl

zhaoyeyan zhaoyeyan

admin 4321

CRM客户管理系统:

修复方案:

你们看着办吧 呵呵呵,我现在没有网。不知道怎么修。

难道不应该CRM登录跟USB KEY绑定么,学学移动。

版权声明:转载请注明来源 [email protected]@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-11-26 22:16

厂商回复:

最新状态:

暂无